Filtrowanie pytań

Administracja i eksploatacja …

A. DNS (Domain Name System)

B. DHCP (Dynamic Host Configuration Protocol)

C. FTP (File Transfer Protocol)

D. HTTP (Hyper Text Transfer Protocol)

INF.02 Pytanie 42

Administracja i eksploatacja …

Na świeżo zainstalowanym komputerze program antywirusowy powinno się zainstalować

A. zaraz po zakończeniu instalacji systemu operacyjnego

B. po zainstalowaniu programów pobranych z Internetu

C. podczas instalacji systemu operacyjnego

D. przed instalacją systemu operacyjnego

Administracja i eksploatacja …

Który z systemów operacyjnych przeznaczonych do pracy w sieci jest dostępny na podstawie licencji GNU?

A. Linux

B. OS X Server

C. Windows Server 2012

D. Unix

Administracja i eksploatacja …

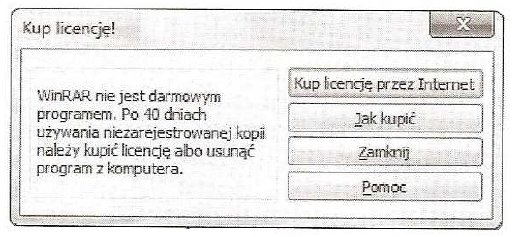

Program WinRaR pokazał okno informacyjne przedstawione na ilustracji. Jakiego rodzaju licencję na oprogramowanie użytkownik stosował do tej pory?

A. domena publiczna

B. oprogramowanie reklamowe

C. oprogramowanie trialowe

D. oprogramowanie bezpłatne

Administracja i eksploatacja …

Według modelu TCP/IP, protokoły DNS, FTP oraz SMTP zaliczają się do warstwy

A. internetowej

B. transportowej

C. dostępu do sieci

D. aplikacji

Administracja i eksploatacja …

Aby zabezpieczyć system przed oprogramowaniem o zdolności do samoreplikacji, należy zainstalować

A. oprogramowanie antywirusowe

B. oprogramowanie diagnostyczne

C. oprogramowanie szpiegowskie

D. oprogramowanie narzędziowe

Administracja i eksploatacja …

Wyższą efektywność aplikacji multimedialnych w systemach z rodziny Windows zapewnia technologia

A. jQuery

B. DirectX

C. GPU

D. CUDA

Administracja i eksploatacja …

Serwer WWW o otwartym kodzie źródłowym, który działa na różnych systemach operacyjnych, to

A. Lynx

B. WINS

C. IIS

D. Apache

Administracja i eksploatacja …

Czym dokonuje się przekształcenia kodu źródłowego w program do wykonania?

A. emulator.

B. kompilator.

C. debugger.

D. interpreter.

Administracja i eksploatacja …

Jaki typ rozbudowy serwera wymaga zainstalowania dodatkowych sterowników?

A. Montaż nowej karty sieciowej

B. Dodanie kolejnego procesora

C. Zwiększenie pamięci RAM

D. Instalacja dodatkowych dysków fizycznych

Administracja i eksploatacja …

Fragment konfiguracji pliku httpd.conf dla serwera Apache wygląda następująco Listen 8012 Server Name localhost:8012 Aby zweryfikować prawidłowe działanie witryny WWW na serwerze, należy wpisać w przeglądarkę

A. http://localhost:apache

B. http://localhost

C. http://localhost:8012

D. http://localhost:8080

INF.02 Pytanie 52

Administracja i eksploatacja …

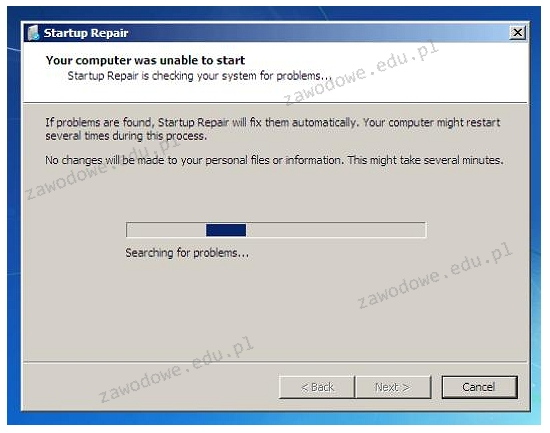

Komunikat, który pojawia się po uruchomieniu narzędzia do przywracania systemu Windows, może sugerować

A. uszkodzenie sterowników

B. konieczność zrobienia kopii zapasowej systemu

C. uszkodzenie plików startowych systemu

D. wykrycie błędnej adresacji IP

Administracja i eksploatacja …

Podczas pracy z bazami danych, jakiego rodzaju operację wykonuje polecenie "SELECT"?

A. Tworzenie tabel

B. Aktualizowanie danych

C. Usuwanie danych

D. Wybieranie danych

Administracja i eksploatacja …

IMAP jest protokołem do

A. synchronizacji czasu z serwerami

B. odbierania wiadomości e-mail

C. wysyłania wiadomości e-mail

D. nadzoru nad urządzeniami sieciowymi

Administracja i eksploatacja …

Lista sprzętu kompatybilnego z systemem operacyjnym Windows, publikowana przez firmę Microsoft to

A. HCL

B. DSL

C. DOS

D. GPT

Administracja i eksploatacja …

Jaką licencję ma wolne i otwarte oprogramowanie?

A. FREEWARE

B. GNU GPL

C. ADWARE

D. BOX

Administracja i eksploatacja …

Jakiego rodzaju plik należy stworzyć w systemie operacyjnym, aby zautomatyzować rutynowe działania, takie jak kopiowanie lub tworzenie plików oraz folderów?

A. Wsadowy

B. Systemowy

C. Początkowy

D. Konfiguracyjny

Administracja i eksploatacja …

Najskuteczniejszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

A. przypisanie dysku

B. wykonanie ponownej instalacji programu

C. zastosowanie zasad grupy

D. ściągnięcie aktualizacji Windows

Administracja i eksploatacja …

W tabeli z ofertą usług komputerowych znajdują się poniższe informacje. Jaki będzie koszt dojazdu serwisanta do klienta, który mieszka poza miastem, w odległości 15 km od biura firmy?

A. 30 zł + VAT

B. 60 zł + VAT

C. 25 zł + 2 zł za każdy kilometr od siedziby firmy poza miastem

D. 30 zł

Administracja i eksploatacja …

Zestaw dodatkowy, który zawiera strzykawkę z cieczą, igłę oraz rękawice ochronne, jest przeznaczony do napełniania pojemników z medium drukującym w drukarkach

A. atramentowych

B. igłowych

C. przestrzennych

D. laserowych

Administracja i eksploatacja …

Oprogramowanie, które regularnie przerywa działanie przez pokazanie komunikatu o konieczności uiszczenia opłaty, co prowadzi do zniknięcia tego komunikatu, jest dystrybuowane na podstawie licencji

A. crippleware

B. careware

C. nagware

D. greenware

Administracja i eksploatacja …

Protokół poczty elektronicznej, który umożliwia zarządzanie wieloma skrzynkami pocztowymi oraz pobieranie i manipulowanie na wiadomościach przechowywanych na zdalnym serwerze, to

A. POP3

B. TCP

C. SMTP

D. IMAP

Administracja i eksploatacja …

Czym nie jest program antywirusowy?

A. AVAST

B. AVG

C. PacketFilter

D. NOD32

Administracja i eksploatacja …

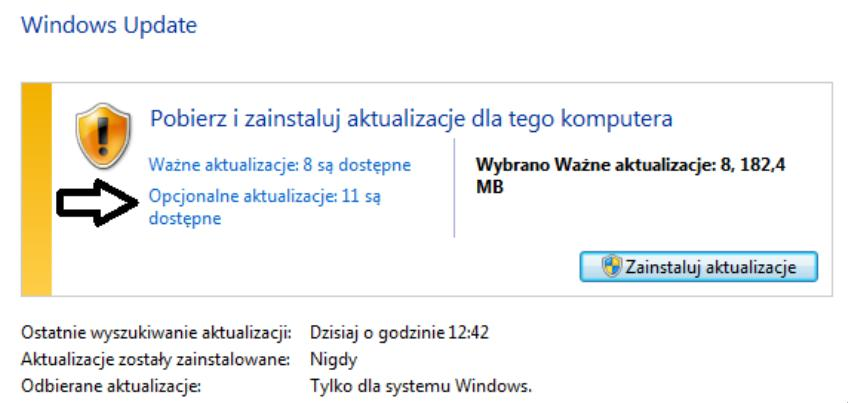

Jeżeli użytkownik zdecyduje się na pozycję wskazaną przez strzałkę, uzyska możliwość zainstalowania aktualizacji?

A. prowadzące do aktualizacji Windows 8.1 do wersji Windows 10

B. odnoszące się do sterowników lub nowego oprogramowania od Microsoft

C. związane z lukami w zabezpieczeniach o najwyższym priorytecie

D. naprawiające krytyczną awarię, która nie dotyczy zabezpieczeń

Administracja i eksploatacja …

Prawo majątkowe przysługujące twórcy programu komputerowego

A. można przekazać innej osobie

B. nie jest prawem, które można przekazać

C. obowiązuje przez 25 lat od daty pierwszej publikacji

D. nie ma ograniczeń czasowych

Administracja i eksploatacja …

Najszybszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

A. ponowna instalacja programu

B. pobranie aktualizacji Windows

C. użycie zasad grupy

D. mapowanie dysku

Administracja i eksploatacja …

Która z licencji na oprogramowanie łączy je na stałe z nabytym komputerem i nie umożliwia transferu praw do korzystania z programu na inny komputer?

A. BOX

B. SINGLE

C. ADWARE

D. OEM

Administracja i eksploatacja …

Aby zapobiegać i eliminować szkodliwe oprogramowanie, takie jak exploity, robaki oraz trojany, konieczne jest zainstalowanie oprogramowania

A. antyspyware.

B. antymalware.

C. antyspam.

D. adblok.

Administracja i eksploatacja …

Osoba korzystająca z komputera publikuje w sieci Internet pliki, które posiada. Prawa autorskie zostaną złamane, gdy udostępni

A. swoje autorskie filmy z protestów ulicznych

B. zrobione przez siebie fotografie obiektów wojskowych

C. otrzymany dokument oficjalny

D. obraz płyty systemu operacyjnego Windows 7 Home

Administracja i eksploatacja …

Licencja oprogramowania open source oraz wolnego, to rodzaj licencji

A. Adware

B. GNU GPL

C. OEM

D. Trial

Administracja i eksploatacja …

Program wykorzystywany w wierszu poleceń systemu Windows do kompresji i dekompresji plików oraz katalogów to

A. Expand.exe

B. DiskPart.exe

C. Compact.exe

D. CleanMgr.exe

Administracja i eksploatacja …

Nierówne wydruki lub bladości w druku podczas korzystania z drukarki laserowej mogą sugerować

A. zagięcie kartki papieru w urządzeniu

B. uszkodzenia kabla łączącego drukarkę z komputerem

C. nieprawidłową instalację sterowników drukarki

D. niedobór tonera

Administracja i eksploatacja …

Aby monitorować stan dysków twardych w serwerach, komputerach osobistych i laptopach, można użyć programu

A. Acronis Drive Monitor

B. PRTG Network Monitor

C. Packet Tracer

D. Super Pi

Administracja i eksploatacja …

Kiedy w komórce arkusza MS Excel zamiast liczb wyświetlają się znaki ########, to przede wszystkim należy zweryfikować, czy

A. zostały wprowadzone znaki tekstowe zamiast liczb

B. liczba nie mieści się w komórce i nie można jej poprawnie zobrazować

C. wystąpił błąd podczas obliczeń

D. wprowadzona formuła zawiera błąd

Administracja i eksploatacja …

W architekturze sieci lokalnych opartej na modelu klient - serwer

A. żaden z komputerów nie odgrywa dominującej roli wobec innych.

B. wydzielone komputery pełnią funkcję serwerów, które udostępniają zasoby, podczas gdy inne komputery z tych zasobów korzystają.

C. wszyscy klienci mają możliwość dostępu do zasobów innych komputerów.

D. każdy z komputerów zarówno dzieli się pewnymi zasobami, jak i korzysta z zasobów pozostałych komputerów.

Administracja i eksploatacja …

Aby wyświetlić listę wszystkich zainstalowanych urządzeń w systemie Windows lub zmienić ich właściwości, należy skorzystać z narzędzia

A. devmgmt.msc

B. dhcpmgmt.msc

C. dnsmgmt.msc

D. diskmgmt.msc

Administracja i eksploatacja …

Jakiego rodzaju papieru należy użyć, aby wykonać "naprasowankę" na T-shircie z własnym zdjęciem przy pomocy drukarki atramentowej?

A. Photo Glossy

B. samoprzylepnego

C. Photo Matt

D. transferowego

Administracja i eksploatacja …

Jak nazywa się licencja w systemie Windows Server, która pozwala użytkownikom komputerów stacjonarnych na korzystanie z usług serwera?

A. OEM

B. BOX

C. MOLP

D. CAL

Administracja i eksploatacja …

Jednym z programów ochronnych, które zabezpieczają system przed oprogramowaniem, które bez zgody użytkownika zbiera i przesyła jego dane osobowe, numery kart kredytowych, informacje o odwiedzanych stronach WWW, hasła oraz używane adresy e-mail, jest aplikacja

A. HDTune

B. FakeFlashTest

C. Spyboot Search & Destroy

D. Reboot Restore Rx

Administracja i eksploatacja …

Aby przekształcić zeskanowany obraz w tekst, należy użyć oprogramowania, które wykorzystuje metody

A. DTP

B. DPI

C. OCR

D. OMR