Filtrowanie pytań

Administracja i eksploatacja …

A. RJ-11

B. F

C. 8P8C

D. BNC

Administracja i eksploatacja …

Który z parametrów okablowania strukturalnego wskazuje na relację mocy sygnału testowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu przewodu?

A. Przenik zbliżny

B. Suma przeników zdalnych

C. Suma przeników zbliżonych i zdalnych

D. Przenik zdalny

Administracja i eksploatacja …

Jakie jest połączenie używane do wymiany informacji pomiędzy urządzeniami mobilnymi, które stosuje cyfrową transmisję optyczną w trybie bezprzewodowym do przesyłania danych na stosunkowo krótką odległość?

A. IEEE 1394a

B. Bluetooth

C. IrDA

D. IEEE 1394c

Administracja i eksploatacja …

Jak nazywa się urządzenie wskazujące, które współpracuje z monitorami CRT i ma końcówkę z elementem światłoczułym, a jego dotknięcie ekranu monitora skutkuje przesłaniem sygnału do komputera, co umożliwia lokalizację kursora?

A. Ekran dotykowy

B. Touchpad

C. Trackball

D. Pióro świetlne

Administracja i eksploatacja …

Na zdjęciu widać kartę

A. sieciową z interfejsem ISA

B. dźwiękową z interfejsem PCI

C. telewizyjną z interfejsem PCI

D. telewizyjną z interfejsem ISA

Administracja i eksploatacja …

Jakie będą całkowite wydatki na materiały potrzebne do wyprodukowania 20 kabli połączeniowych typu patchcord o długości 1,5 m każdy, jeżeli koszt jednego metra kabla wynosi 1 zł, a wtyk to 50 gr?

A. 50 zł

B. 60 zł

C. 40 zł

D. 30 zł

Administracja i eksploatacja …

Jak nazywa się magistrala, która w komputerze łączy procesor z kontrolerem pamięci i składa się z szyny adresowej, szyny danych oraz linii sterujących?

A. ISA – Industry Standard Architecture

B. AGP – Accelerated Graphics Port

C. PCI – Peripheral Component Interconnect

D. FSB – Front Side Bus

Administracja i eksploatacja …

Notacja #102816 oznacza zapis w systemie liczbowym

A. szesnastkowym

B. ósemkowym

C. dwójkowym

D. dziesiętnym

Administracja i eksploatacja …

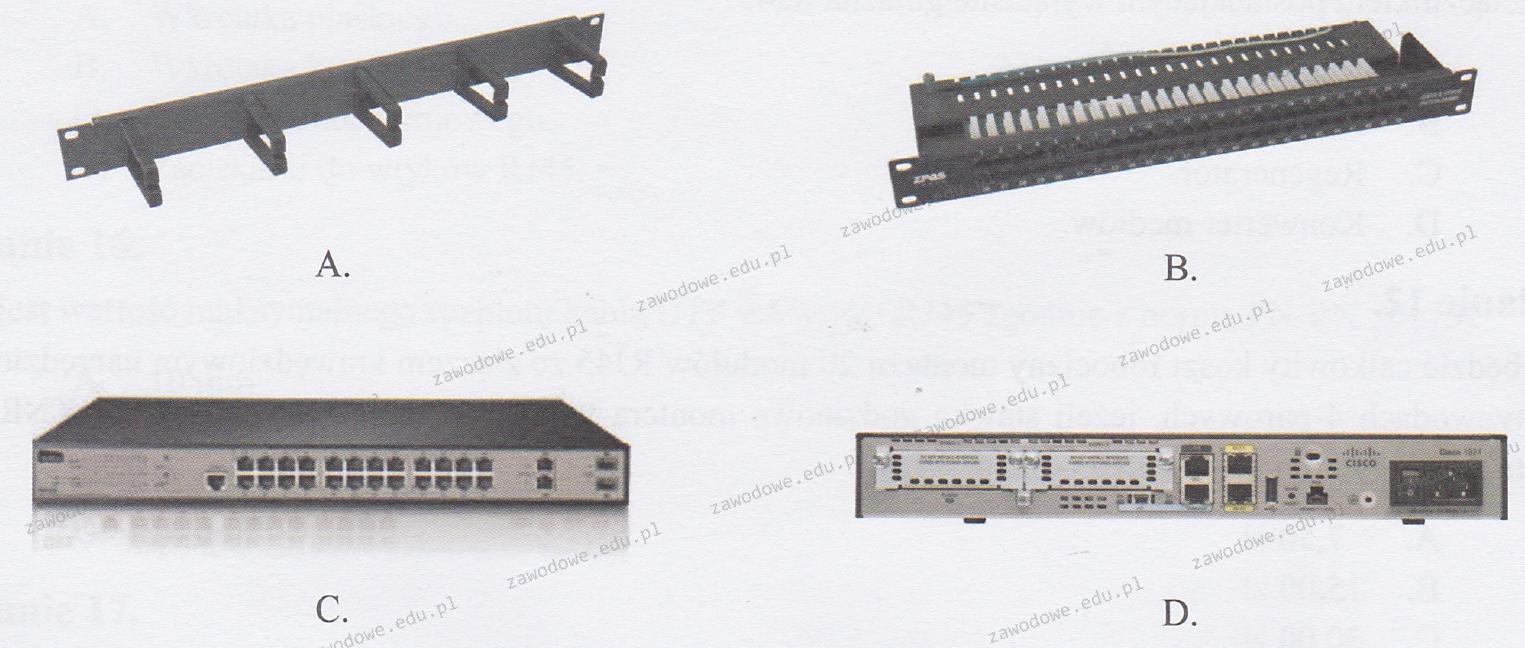

Na którym obrazku przedstawiono panel krosowniczy?

A. rys. C

B. rys. A

C. rys. D

D. rys. B

Administracja i eksploatacja …

Nawiązywanie szyfrowanych połączeń pomiędzy hostami w sieci publicznej Internet, wykorzystywane w kontekście VPN (Virtual Private Network), to

A. mostkowanie

B. tunelowanie

C. mapowanie

D. trasowanie

Administracja i eksploatacja …

W adresacji IPv6 standardowy podział długości dla adresu sieci oraz identyfikatora hosta wynosi odpowiednio

A. 96 bitów / 32 bity

B. 64 bity / 64 bity

C. 32 bity / 96 bitów

D. 16 bitów / 112 bitów

Administracja i eksploatacja …

Jak można skonfigurować sieć VLAN?

A. na moście

B. na regeneratorze

C. na przełączniku

D. na koncentratorze

Administracja i eksploatacja …

Na ilustracji zaprezentowano strukturę topologiczną

A. pierścienia

B. rozszerzonej gwiazdy

C. magistrali

D. pełnej siatki

Administracja i eksploatacja …

Jaki jest maksymalny promień zgięcia przy montażu kabla U/UTP kat 5e?

A. sześć średnic kabla

B. cztery średnice kabla

C. osiem średnic kabla

D. dwie średnice kabla

Administracja i eksploatacja …

Algorytm wykorzystywany do weryfikacji, czy ramka Ethernet jest wolna od błędów, to

A. CRC (Cyclic Redundancy Check)

B. LLC (Logical Link Control)

C. MAC (Media Access Control)

D. CSMA (Carrier Sense Multiple Access)

Administracja i eksploatacja …

Jakie urządzenie powinno być użyte, aby poprawić zasięg sieci bezprzewodowej w obiekcie?

A. Bezprzewodowa karta sieciowa

B. Switch zarządzany

C. Router bezprzewodowy

D. Wzmacniacz sygnału

Administracja i eksploatacja …

Które stwierdzenie odnoszące się do ruterów jest prawdziwe?

A. Działają w warstwie łącza danych

B. Działają w warstwie transportowej

C. Podejmują decyzje o przesyłaniu danych na podstawie adresów IP

D. Podejmują decyzje o przesyłaniu danych na podstawie adresów MAC

Administracja i eksploatacja …

W klasycznym adresowaniu, adres IP 74.100.7.8 przyporządkowany jest do

A. klasy D

B. klasy C

C. klasy B

D. klasy A

Administracja i eksploatacja …

Jaką usługę powinno się aktywować na ruterze, aby każda stacja robocza mogła wymieniać pakiety z siecią Internet, gdy dostępnych jest 5 adresów publicznych oraz 18 stacji roboczych?

A. FTP

B. WWW

C. VPN

D. NAT

Administracja i eksploatacja …

Który adres stacji roboczej należy do klasy C?

A. 127.0.0.1

B. 172.0.0.1

C. 223.0.0.1

D. 232.0.0.1

Administracja i eksploatacja …

Przesyłanie danych przez router, które wiąże się ze zmianą adresów IP źródłowych lub docelowych, określa się skrótem

A. NAT

B. IANA

C. IIS

D. FTP

Administracja i eksploatacja …

Do stworzenia projektu sieci komputerowej dla obiektu szkolnego najlepiej użyć edytora grafiki wektorowej, którym jest oprogramowanie

A. Adobe Photoshop

B. MS Publisher

C. AutoCad

D. MS Excel

Administracja i eksploatacja …

W sieciach opartych na standardzie, jaką metodę dostępu do medium wykorzystuje CSMA/CA?

A. IEEE 802.3

B. IEEE 802.8

C. IEEE 802.1

D. IEEE 802.11

Administracja i eksploatacja …

Z jaką informacją wiąże się parametr TTL po wykonaniu polecenia ping?

C:\Users\Właściciel>ping -n 1 wp.pl

Pinging wp.pl [212.77.98.9] with 32 bytes of data:

Reply from 212.77.98.9: bytes=32 time=17ms TTL=54

Ping statistics for 212.77.98.9:

Packets: Sent = 1, Received = 1, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 17ms, Maximum = 17ms, Average = 17ms

Pinging wp.pl [212.77.98.9] with 32 bytes of data:

Reply from 212.77.98.9: bytes=32 time=17ms TTL=54

Ping statistics for 212.77.98.9:

Packets: Sent = 1, Received = 1, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 17ms, Maximum = 17ms, Average = 17ms

A. czasem trwania weryfikacji komunikacji w sieci

B. liczbą routerów biorących udział w przesyłaniu pakietu od nadawcy do odbiorcy

C. liczbą pakietów wysłanych w celu weryfikacji połączenia w sieci

D. czasem odpowiedzi z docelowego urządzenia

Administracja i eksploatacja …

Która z poniższych liczb w systemie dziesiętnym poprawnie przedstawia liczbę 101111112?

A. 38210

B. 19310

C. 19110

D. 38110

Administracja i eksploatacja …

Port zgodny z standardem RS-232, działający w trybie asynchronicznym, to

A. ECP

B. EPP

C. LPT

D. COM

Administracja i eksploatacja …

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

A. sekwencyjnym

B. hybrydowym

C. bezpołączeniowym

D. połączeniowym

Administracja i eksploatacja …

Jakie urządzenie jest przedstawione na rysunku?

A. Switch.

B. Bridge.

C. Access Point.

D. Hub.

Administracja i eksploatacja …

Aby połączyć dwa przełączniki oddalone o 200 m i zapewnić minimalną przepustowość 200 Mbit/s, powinno się użyć

A. kabel koncentryczny 50 ?.

B. skrótkę STP.

C. światłowó.

D. skrótkę UTP.

Administracja i eksploatacja …

W systemie Linux komenda ifconfig odnosi się do

A. narzędzia do weryfikacji znanych adresów MAC/IP

B. użycia protokołów TCP/IP do oceny stanu zdalnego hosta

C. określenia karty sieciowej

D. narzędzia, które umożliwia wyświetlenie informacji o interfejsach sieciowych

Administracja i eksploatacja …

Jaki standard szyfrowania powinien być wybrany przy konfiguracji karty sieciowej, aby zabezpieczyć transmisję w sieci bezprzewodowej?

A. WPA

B. PPP

C. MAC

D. EAP

Administracja i eksploatacja …

W schemacie logicznym struktury okablowania, zgodnie z polską terminologią zawartą w normie PN-EN 50174, cechą kondygnacyjnego punktu dystrybucyjnego jest to, że

A. łączy okablowanie pionowe i międzylokalowe.

B. łączy okablowanie obiektu i centralny punkt dystrybucji.

C. obejmuje zasięgiem cały obiekt.

D. obejmuje zasięgiem całe piętro obiektu.

Administracja i eksploatacja …

Jaką rolę pełni usługa NAT działająca na ruterze?

A. Przekształcanie adresów stosowanych w sieci LAN na jeden lub więcej publicznych adresów

B. Synchronizacja czasu z serwerem NTP w internecie

C. Przesył danych korekcyjnych RTCM z wykorzystaniem protokołu NTRIP

D. Autoryzacja użytkownika z wykorzystaniem protokołu NTLM oraz jego danych logowania

Administracja i eksploatacja …

Aby połączyć projektor multimedialny z komputerem, należy unikać użycia złącza

A. HDMI

B. USB

C. D-SUB

D. SATA

Administracja i eksploatacja …

Wskaź, które zdanie dotyczące zapory sieciowej jest nieprawdziwe?

A. Jest częścią oprogramowania wielu routerów

B. Jest zainstalowana na każdym przełączniku

C. Stanowi składnik systemu operacyjnego Windows

D. Jest narzędziem ochronnym sieci przed atakami

Administracja i eksploatacja …

Program firewall nie zapewnia ochrony przed

A. szpiegowaniem oraz kradzieżą poufnych informacji użytkownika

B. atakami generującymi zwiększony ruch w sieci

C. uzyskaniem dostępu do komputera przez hakerów

D. wirusami rozprzestrzeniającymi się za pomocą poczty elektronicznej

Administracja i eksploatacja …

Który z poniższych programów nie służy do diagnozowania sieci komputerowej w celu wykrywania problemów?

A. traceroute

B. ping

C. getfacl

D. nslookup

Administracja i eksploatacja …

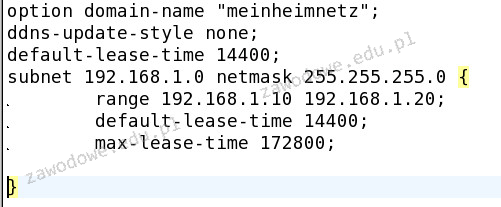

Poniżej zaprezentowano fragment pliku konfiguracyjnego serwera w systemie Linux. Jaką usługi dotyczy ten fragment?

A. SSH2

B. DHCP

C. DDNS

D. TFTP

Administracja i eksploatacja …

Jaki jest poprawny adres podsieci po odjęciu 4 bitów od części hosta w adresie klasowym 192.168.1.0?

A. 192.168.1.88/27

B. 192.168.1.80/27

C. 192.168.1.48/28

D. 192.168.1.44/28

Administracja i eksploatacja …

Aby móc zakładać konta użytkowników, komputerów oraz innych obiektów i centralnie gromadzić o nich informacje, należy zainstalować rolę na serwerze Windows

A. usługi domenowe Active Directory

B. Active Directory Federation Service

C. usługi certyfikatów Active Directory

D. usługi Domain Name System w usłudze Active Directory