Filtrowanie pytań

Administracja i eksploatacja …

A. gruby kabel koncentryczny

B. cienki kabel koncentryczny

C. światłowód

D. skrętka typu UTP

Administracja i eksploatacja …

Jaka usługa sieciowa domyślnie wykorzystuje port 53?

A. POP3

B. HTTP

C. FTP

D. DNS

Administracja i eksploatacja …

Jaki protokół warstwy aplikacji jest wykorzystywany do zarządzania urządzeniami sieciowymi poprzez sieć?

A. MIME

B. FTP

C. SNMP

D. NTP

Administracja i eksploatacja …

Jaki jest pełny adres do logowania na serwer FTP o nazwie ftp.nazwa.pl?

A. http://ftp.nazwa.pl/

B. http:\ftp.nazwa.pl/

C. ftp:\ftp.nazwa.pl/

D. ftp://ftp.nazwa.pl/

Administracja i eksploatacja …

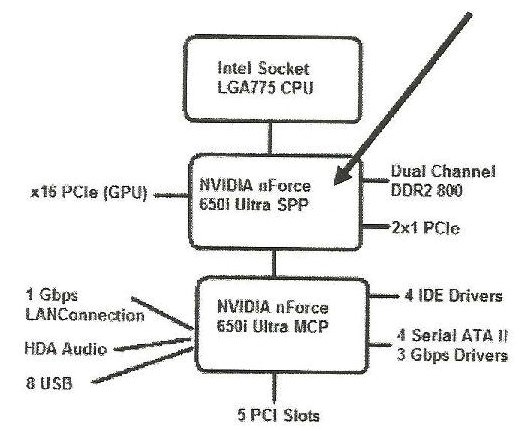

Jaką rolę pełni komponent wskazany strzałką na schemacie chipsetu płyty głównej?

A. Umożliwia wykorzystanie magistrali o szerokości 128 bitów do transferu danych między pamięcią RAM a kontrolerem pamięci

B. Pozwala na wykorzystanie standardowych pamięci DDR SDRAM

C. Umożliwia korzystanie z pamięci DDR3-800 oraz DDR2-800 w trybie DUAL Channel

D. Pozwala na podłączenie i używanie pamięci DDR 400 w trybie DUAL Channel w celu zapewnienia kompatybilności z DUAL Channel DDR2 800

Administracja i eksploatacja …

Fragment konfiguracji pliku httpd.conf dla serwera Apache wygląda następująco Listen 8012 Server Name localhost:8012 Aby zweryfikować prawidłowe działanie witryny WWW na serwerze, należy wpisać w przeglądarkę

A. http://localhost:8012

B. http://localhost:8080

C. http://localhost:apache

D. http://localhost

Administracja i eksploatacja …

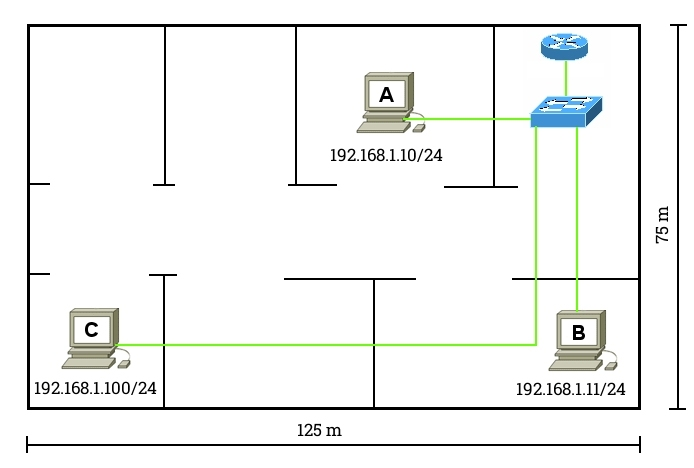

Na schemacie pokazano sieć LAN wykorzystującą okablowanie kategorii 6. Stacja robocza C nie może nawiązać połączenia z siecią. Jaki problem warstwy fizycznej może być przyczyną braku komunikacji?

A. Niewłaściwy typ switcha

B. Nieodpowiedni przewód

C. Zła długość kabla

D. Błędny adres IP

Administracja i eksploatacja …

IMAP jest protokołem do

A. wysyłania wiadomości e-mail

B. nadzoru nad urządzeniami sieciowymi

C. odbierania wiadomości e-mail

D. synchronizacji czasu z serwerami

Administracja i eksploatacja …

Atak na system komputerowy przeprowadzany jednocześnie z wielu maszyn w sieci, który polega na zablokowaniu działania tego systemu przez zajęcie wszystkich dostępnych zasobów, określany jest mianem

A. Spoofing

B. Brute force

C. Atak słownikowy

D. DDoS

Administracja i eksploatacja …

Jakie gniazdo w notebooku jest przeznaczone do podłączenia kamery cyfrowej przez interfejs i.Link?

A. RJ-45

B. IEEE 1394

C. DB-15F

D. S/PDiF

Administracja i eksploatacja …

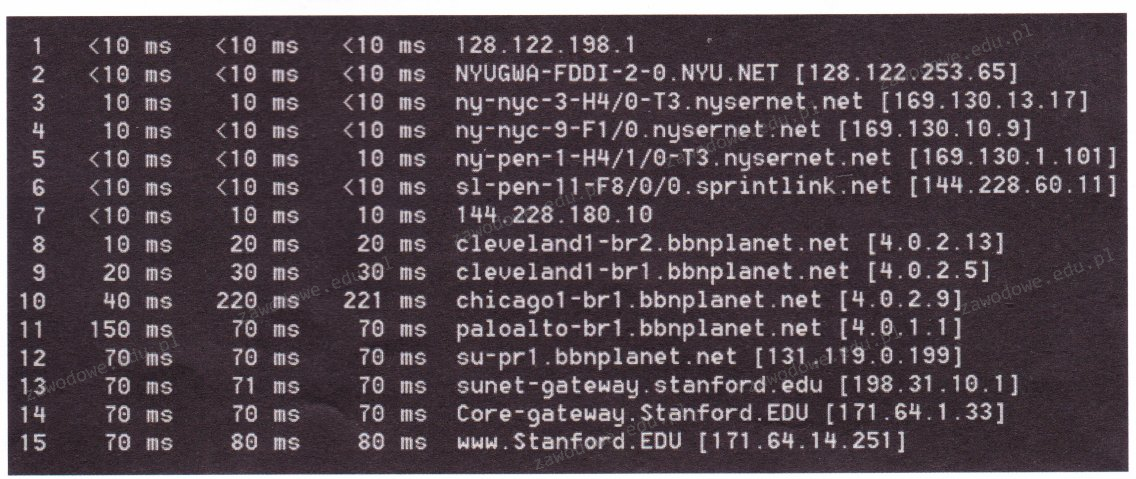

Rysunek ilustruje rezultaty sprawdzania działania sieci komputerowej przy użyciu polecenia

A. tracert

B. ipconfig

C. ping

D. netstat

Administracja i eksploatacja …

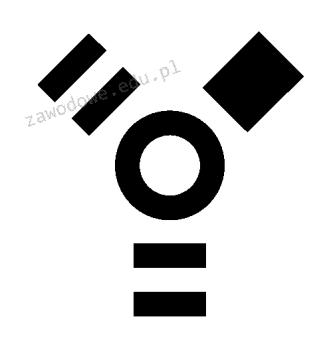

Symbol graficzny przedstawiony na ilustracji oznacza złącze

A. COM

B. FIRE WIRE

C. HDMI

D. DVI

Administracja i eksploatacja …

Określenie najbardziej efektywnej trasy dla połączenia w sieci to

A. tracking

B. routing

C. sniffing

D. conntrack

Administracja i eksploatacja …

Gdy wykonanie polecenia ping 127.0.0.1 nie przynosi żadnej odpowiedzi, to

A. komputer o adresie 127.0.0.1 z lokalnej sieci jest obecnie wyłączony

B. karta sieciowa urządzenia, z którego wysłano ping, nie działa, co oznacza błąd w konfiguracji stosu TCP/IP

C. system DNS w sieci jest niedostępny lub podano błędny adres

D. serwer DHCP w sieci nie funkcjonuje

Administracja i eksploatacja …

Okablowanie wertykalne w sieci strukturalnej łączy

A. główny punkt dystrybucji z gniazdem abonenta

B. pośredni punkt dystrybucji z gniazdem abonenta

C. główny punkt dystrybucji z pośrednimi punktami dystrybucji

D. dwa gniazda abonentów

Administracja i eksploatacja …

Jakie jest główne zadanie systemu DNS w sieci komputerowej?

A. Tłumaczenie nazw domenowych na adresy IP

B. Szyfrowanie danych w sieci komputerowej

C. Tworzenie kopii zapasowych danych w sieci

D. Zarządzanie dostępem do plików w sieci

Administracja i eksploatacja …

Technologia ADSL pozwala na nawiązanie połączenia DSL

A. poprzez linie ISDN

B. o identycznej szybkości w obie strony do i od abonenta

C. o wyjątkowo dużej prędkości, przekraczającej 13 Mb/s

D. z różnorodnymi prędkościami w kierunku do i od abonenta

Administracja i eksploatacja …

Narzędzie używane do przechwytywania oraz analizy danych przesyłanych w sieci, to

A. sniffer

B. spywer

C. viewer

D. keylogger

Administracja i eksploatacja …

Jakie jest odpowiadające adresowi 194.136.20.35 w systemie dziesiętnym przedstawienie w systemie binarnym?

A. 10001000.10101000.10010100.01100011

B. 11000010.10001000.00010100.00100011

C. 110001000.10001000.00100001

D. 11000000.10101000.00010100.00100011

Administracja i eksploatacja …

Jaką maksymalną prędkość transferu danych pozwala osiągnąć interfejs USB 3.0?

A. 400 Mb/s

B. 5 Gb/s

C. 4 GB/s

D. 120 MB/s

Administracja i eksploatacja …

Jakie urządzenie powinno być użyte do połączenia sprzętu peryferyjnego, które posiada bezprzewodowy interfejs komunikujący się za pomocą fal świetlnych w podczerwieni, z laptopem, który nie dysponuje takim interfejsem, lecz ma port USB?

A. Rys. B

B. Rys. A

C. Rys. C

D. Rys. D

Administracja i eksploatacja …

FDDI (ang. Fiber Distributed Data Interface) jest standardem przesyłania danych opartym na technologii światłowodowej. Jaką topologię wykorzystuje się w sieciach zbudowanych według tej technologii?

A. podwójnego pierścienia

B. pierścienia

C. gwiazdy

D. rozszerzonej gwiazdy

Administracja i eksploatacja …

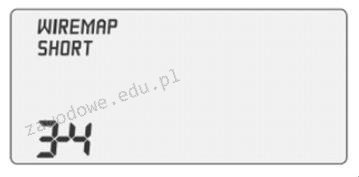

Na rysunku ukazano rezultat testu okablowania. Jakie jest znaczenie uzyskanego wyniku pomiaru?

A. Błąd rozwarcia

B. Błąd zwarcia

C. Odwrócenie pary

D. Rozdzielenie pary

Administracja i eksploatacja …

Wskaż zdanie, które jest nieprawdziwe:

A. Awaria węzła w topologii gwiazdy spowoduje zablokowanie sieci

B. Stroną aktywną w architekturze klient-serwer jest strona klienta

C. Zaletą topologii pierścienia jest niewielkie zużycie kabla

D. IEEE 802.11 to określenie standardu Wireless LAN

Administracja i eksploatacja …

W biurowcu należy podłączyć komputer do routera ADSL za pomocą przewodu UTP Cat 5e. Jaka powinna być maksymalna odległość między komputerem a routerem?

A. 500 m

B. 50 m

C. 185 m

D. 100 m

Administracja i eksploatacja …

Jaki protokół posługuje się portami 20 oraz 21?

A. Telnet

B. DHCP

C. FTP

D. WWW

Administracja i eksploatacja …

Czym jest patchcord?

A. pasywny komponent będący elementem wyposażenia szafy krosowniczej do instalacji gniazd

B. ekranowane złącze RJ45

C. krótki fragment światłowodu z fabrycznie wykonanym zakończeniem

D. kabel krosowy wykorzystywany do łączenia urządzeń lub gniazd

Administracja i eksploatacja …

Standard IEEE 802.11b dotyczy typu sieci

A. bezprzewodowych

B. telefonicznych

C. przewodowych

D. światłowodowych

Administracja i eksploatacja …

Aby podłączyć kartę sieciową przedstawioną na rysunku do laptopa, urządzenie musi być wyposażone w odpowiednie gniazdo

A. BNC

B. Slot 3

C. Mini DIN

D. PCMCIA

Administracja i eksploatacja …

Który z interfejsów umożliwia transfer danych zarówno w formacie cyfrowym, jak i analogowym pomiędzy komputerem a wyświetlaczem?

A. DVI-I

B. HDMI

C. DFP

D. DISPLAY PORT

Administracja i eksploatacja …

Aby zwiększyć bezpieczeństwo osobistych danych podczas przeglądania stron internetowych, warto dezaktywować w ustawieniach przeglądarki

A. powiadomienia o wygasłych certyfikatach

B. blokowanie wyskakujących okienek

C. monity dotyczące uruchamiania skryptów

D. funkcję zapamiętywania haseł

Administracja i eksploatacja …

Który z protokołów zapewnia bezpieczne połączenie między klientem a witryną internetową banku, zachowując prywatność użytkownika?

A. SFTP (SSH File Transfer Protocol)

B. FTPS (File Transfer Protocol Secure)

C. HTTPS (Hypertext Transfer Protocol Secure)

D. HTTP (Hypertext Transfer Protocol)

Administracja i eksploatacja …

Zaprezentowane właściwości karty sieciowej sugerują, że karta

| Kod Producenta | WN-370USB |

| Interfejs | USB |

| Zgodność ze standardem | IEEE 802.11 b/g/n |

| Ilość wyjść | 1 szt. |

| Zabezpieczenia | WEP 64/128, WPA, WPA2 |

| Wymiary | 49(L) x 26(W) x 10(H) mm |

A. działa w standardzie c

B. nie oferuje szyfrowania danych

C. działa w sieciach bezprzewodowych

D. działa w sieciach przewodowych z wykorzystaniem gniazda USB

Administracja i eksploatacja …

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

A. 255.255.240.0

B. 255.255.255.024

C. 255.255.255.240

D. 255.255.255.0

Administracja i eksploatacja …

Które z poniższych stwierdzeń jest prawdziwe w odniesieniu do przedstawionej konfiguracji serwisu DHCP w systemie Linux?

A. Komputery działające w sieci będą miały adres IP z zakresu 176.16.20.50 ÷ 176.16.20.250

B. System przekształci adres IP 192.168.221.102 na nazwę main

C. Karcie sieciowej urządzenia main przypisany zostanie adres IP 39:12:86:07:55:00

D. Komputery uzyskają adres IP z zakresu 176.16.20.251 ÷ 255.255.255.0

Administracja i eksploatacja …

Zaproponowany fragment ustawień zapory sieciowej umożliwia przesył danych przy użyciu protokołów iptables -A INPUT --protocol tcp --dport 443 -j ACCEPT

iptables -A INPUT --protocol tcp --dport 143 -j ACCEPT

iptables -A OUTPUT --protocol tcp --dport 443 -j ACCEPT

iptables -A OUTPUT --protocol tcp --dport 143 -j ACCEPT

iptables -A INPUT --protocol tcp --dport 443 -j ACCEPT

iptables -A INPUT --protocol tcp --dport 143 -j ACCEPT

iptables -A OUTPUT --protocol tcp --dport 443 -j ACCEPT

iptables -A OUTPUT --protocol tcp --dport 143 -j ACCEPTA. HTTPS, IMAP

B. FTP, SSH

C. POP3, TFTP

D. HTTP, SMPT

Administracja i eksploatacja …

Według modelu TCP/IP, protokoły DNS, FTP oraz SMTP zaliczają się do warstwy

A. aplikacji

B. transportowej

C. internetowej

D. dostępu do sieci

Administracja i eksploatacja …

Dokumentacja końcowa dla planowanej sieci LAN powinna między innymi zawierać

A. wykaz rysunków wykonawczych

B. kosztorys prac instalacyjnych

C. raport pomiarowy torów transmisyjnych

D. założenia projektowe sieci lokalnej

Administracja i eksploatacja …

Dane przedstawione na ilustracji są rezultatem działania komendy

A. tracert

B. ipconfig

C. ping

D. nslookup

Administracja i eksploatacja …

Co to jest urządzenie sieciowe most (ang. bridge)?

A. operuje w ósmej warstwie modelu OSI

B. nie bada ramki pod kątem adresu MAC

C. działa w zerowej warstwie modelu OSI

D. jest urządzeniem typu store and forward