Filtrowanie pytań

Administracja i eksploatacja …

A. VDSL

B. ATM

C. Frame Relay

D. X . 25

Administracja i eksploatacja …

Który z protokołów jest stosowany w procesie rozpoczęcia sesji VoIP?

A. MCGP

B. MIME

C. SIP

D. SDP

Administracja i eksploatacja …

Jakie adresy mieszczą się w zakresie klasy C?

A. 192.0.0.0 ÷ 223.255.255.255

B. 224.0.0.1 ÷ 239.255.255.0

C. 128.0.0.1 ÷ 191.255.255.254

D. 1.0.0.1 ÷ 126.255.255.254

Administracja i eksploatacja …

Interfejs SLI (ang. Scalable Link Interface) jest wykorzystywany do łączenia

A. karty graficznej z odbiornikiem TV

B. dwóch kart graficznych

C. napędu Blu-ray z kartą dźwiękową

D. czytnika kart z płytą główną

Administracja i eksploatacja …

Jakie medium transmisyjne charakteryzuje się najmniejszym ryzykiem zakłóceń elektromagnetycznych sygnału przesyłanego?

A. Cienki kabel koncentryczny

B. Kabel FTP z czterema parami

C. Kabel światłowodowy

D. Gruby kabel koncentryczny

Administracja i eksploatacja …

Który z wymienionych adresów stanowi adres hosta w obrębie sieci 10.128.0.0/10?

A. 10.160.255.255

B. 10.191.255.255

C. 10.192.255.255

D. 10.127.255.255

Administracja i eksploatacja …

Jakim poleceniem w systemie Linux można ustalić trasę pakietu do celu?

A. netstat

B. pathping

C. tracert

D. traceroute

Administracja i eksploatacja …

Okablowanie wertykalne w sieci strukturalnej łączy

A. główny punkt dystrybucji z gniazdem abonenta

B. pośredni punkt dystrybucji z gniazdem abonenta

C. główny punkt dystrybucji z pośrednimi punktami dystrybucji

D. dwa gniazda abonentów

Administracja i eksploatacja …

Ustawa z dnia 14 grudnia 2012 roku dotycząca odpadów zobowiązuje

A. neutralizację odpadów w sposób dowolny w możliwie najkrótszym czasie

B. poddanie odpadów przede wszystkim odzyskowi

C. spalanie odpadów w jak najwyższej temperaturze

D. przechowywanie odpadów maksymalnie przez rok

Administracja i eksploatacja …

Protokół, który umożliwia po połączeniu z serwerem pocztowym przesyłanie na komputer tylko nagłówków wiadomości, a wysyłanie treści oraz załączników następuje dopiero po otwarciu konkretnego e-maila, to

A. POP3

B. SMTP

C. IMAP

D. MIME

Administracja i eksploatacja …

W hierarchicznym modelu sieci komputery użytkowników stanowią część warstwy

A. szkieletowej

B. rdzenia

C. dostępu

D. dystrybucji

Administracja i eksploatacja …

Norma IEEE 802.11 określa typy sieci

A. Fast Ethernet

B. Bezprzewodowe LAN

C. Gigabit Ethernet

D. Światłowodowe LAN

Administracja i eksploatacja …

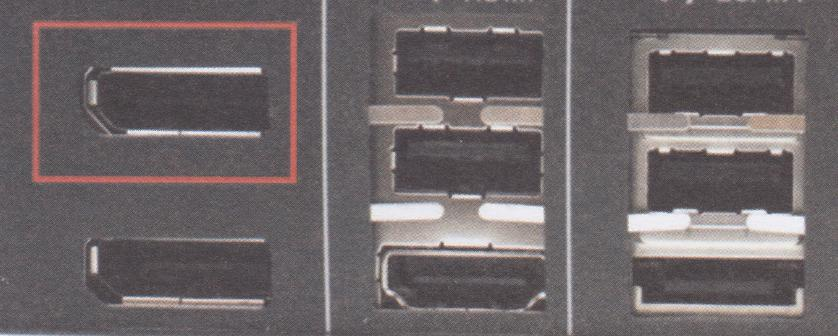

Na ilustracji, złącze monitora zaznaczone czerwoną ramką, będzie kompatybilne z płytą główną, która ma interfejs

A. DVI

B. D-SUB

C. HDMI

D. DisplayPort

Administracja i eksploatacja …

Interfejs równoległy, który ma magistralę złożoną z 8 linii danych, 4 linii sterujących oraz 5 linii statusowych, nie zawiera linii zasilających i umożliwia transmisję na dystans do 5 metrów, gdy kable sygnałowe są skręcone z przewodami masy, a w przeciwnym razie na dystans do 2 metrów, jest określany mianem

A. EISA

B. LPT

C. AGP

D. USB

Administracja i eksploatacja …

Jakie gniazdo w notebooku jest przeznaczone do podłączenia kamery cyfrowej przez interfejs i.Link?

A. IEEE 1394

B. DB-15F

C. S/PDiF

D. RJ-45

Administracja i eksploatacja …

W technologii Ethernet, protokół CSMA/CD do dostępu do medium działa na zasadzie

A. wykrywania kolizji

B. minimalizowania kolizji

C. priorytetów w żądaniach

D. przesyłania tokena

Administracja i eksploatacja …

Jaki sprzęt powinno się wybrać do pomiarów schematu okablowania strukturalnego sieci lokalnej?

A. Reflektometr OTDR

B. Analizator sieci LAN

C. Analizator protokołów

D. Monitor sieciowy

Administracja i eksploatacja …

Jaką topologię fizyczną sieci komputerowej przedstawia załączony rysunek?

A. Magistrala

B. Gwiazda rozszerzona

C. Siatka

D. Podwójny pierścień

Administracja i eksploatacja …

Czym charakteryzuje się atak typu hijacking na serwerze sieciowym?

A. gromadzeniem danych na temat atakowanej sieci oraz poszukiwaniem słabości w infrastrukturze

B. przeciążeniem aplikacji oferującej konkretne informacje

C. przejęciem kontroli nad połączeniem pomiędzy komunikującymi się urządzeniami

D. łamaniem mechanizmów zabezpieczających przed nieautoryzowanym dostępem do programów

Administracja i eksploatacja …

Który z poniższych protokołów funkcjonuje w warstwie aplikacji?

A. ARP

B. UDP

C. TCP

D. FTP

Administracja i eksploatacja …

Jakie jest rozgłoszeniowe IP dla urządzenia o adresie 171.25.172.29 z maską 255.255.0.0?

A. 171.25.172.255

B. 171.25.255.255

C. 172.25.0.0

D. 171.25.255.0

Administracja i eksploatacja …

Narzędzie służące do przechwytywania oraz ewentualnej analizy ruchu w sieci to

A. spyware

B. viewer

C. keylogger

D. sniffer

Administracja i eksploatacja …

Polecenie to zostało wydane przez Administratora systemu operacyjnego w trakcie ręcznej konfiguracji sieciowego interfejsu. Wynikiem wykonania tego polecenia jest netsh interface ip set address name="Glowna" static 151.10.10.2 255.255.0.0 151.10.0.1

netsh interface ip set address name="Glowna" static 151.10.10.2 255.255.0.0 151.10.0.1A. dezaktywacja interfejsu

B. przypisanie adresu 151.10.0.1 jako domyślnej bramy

C. aktywacja dynamicznego przypisywania adresów IP

D. ustawienie maski 24-bitowej

Administracja i eksploatacja …

Użytkownicy w sieciach bezprzewodowych mogą być uwierzytelniani zdalnie przy pomocy usługi

A. NNTP

B. IMAP

C. HTTPS

D. RADIUS

Administracja i eksploatacja …

Jaka jest maksymalna prędkość transferu danych w sieci lokalnej, w której zastosowano przewód UTP kat.5e do budowy okablowania strukturalnego?

A. 10 Mb/s

B. 10 Gb/s

C. 100 Mb/s

D. 1 Gb/s

Administracja i eksploatacja …

Zamiana koncentratorów na switch'e w sieci Ethernet doprowadzi do

A. konieczności modyfikacji adresów IP

B. powiększenia domeny rozgłoszeniowej

C. zmiany struktury sieci

D. redukcji liczby kolizji

Administracja i eksploatacja …

Aby prawidłowo uzupełnić składnię przedstawionego polecenia, które dzieli folder Dane pod nazwą test, w miejscu kropek należy wpisać słowo net ... test=C:\Dane

net ... test=C:\DaneA. share

B. display

C. apply

D. link

Administracja i eksploatacja …

Aby stworzyć bezpieczny wirtualny tunel pomiędzy dwoma komputerami korzystającymi z Internetu, należy użyć technologii

A. VLAN (Virtual Local Area Network)

B. VPN (Virtual Private Network)

C. VoIP (Voice over Internet Protocol)

D. EVN (Easy Virtual Network)

Administracja i eksploatacja …

Aby ustalić fizyczny adres karty sieciowej, w terminalu systemu Microsoft Windows należy wpisać komendę

A. ipconfig /all

B. get mac

C. show mac

D. ifconfig -a

Administracja i eksploatacja …

Jaką konfigurację sieciową powinien mieć komputer, który jest częścią tej samej sieci LAN co komputer z adresem 10.8.1.10/24?

A. 10.8.0.101 i 255.255.255.0

B. 10.8.1.101 i 255.255.255.0

C. 10.8.0.101 i 255.255.0.0

D. 10.8.1.101 i 255.255.0.0

Administracja i eksploatacja …

Jaką usługę serwerową wykorzystuje się do automatycznej konfiguracji interfejsów sieciowych urządzeń klienckich?

A. ICMP (Internet Control Message Protocol)

B. SIP (Session Initiation Protocol)

C. DHCP (Dynamic Host Configuration Protocol)

D. RIP (Routing Information Protocol)

Administracja i eksploatacja …

W systemie Linux narzędzie iptables jest wykorzystywane do

A. konfigurowania zdalnego dostępu do serwera

B. ustawiania zapory sieciowej

C. zarządzania serwerem pocztowym

D. konfigurowania karty sieciowej

INF.02 Pytanie 1353

Administracja i eksploatacja …

Która z poniższych opcji nie jest wykorzystywana do zdalnego zarządzania stacjami roboczymi?

A. program UltraVNC

B. pulpit zdalny

C. program TeamViewer

D. program Wireshark

Administracja i eksploatacja …

Ile bitów trzeba wydzielić z części hosta, aby z sieci o adresie IPv4 170.16.0.0/16 utworzyć 24 podsieci?

A. 5 bitów

B. 6 bitów

C. 3 bity

D. 4 bity

Administracja i eksploatacja …

Który z interfejsów można uznać za interfejs równoległy?

A. LPT

B. USB

C. RS232

D. PS/2

Administracja i eksploatacja …

Który adres IPv4 identyfikuje urządzenie działające w sieci z adresem 14.36.64.0/20?

A. 14.36.80.1

B. 14.36.65.1

C. 14.36.48.1

D. 14.36.17.1

Administracja i eksploatacja …

Ile hostów można zaadresować w podsieci z maską 255.255.255.248?

A. 4 urządzenia.

B. 510 urządzeń.

C. 6 urządzeń.

D. 246 urządzeń.

Administracja i eksploatacja …

Która usługa opracowana przez Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

A. DHCP

B. IMAP

C. WINS

D. ARP

Administracja i eksploatacja …

Który z parametrów okablowania strukturalnego wskazuje na relację mocy sygnału testowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu przewodu?

A. Suma przeników zdalnych

B. Suma przeników zbliżonych i zdalnych

C. Przenik zbliżny

D. Przenik zdalny

Administracja i eksploatacja …

Adres IP (ang. Internet Protocol Address) to

A. niepowtarzalny numer seryjny sprzętu

B. adres logiczny urządzenia

C. niepowtarzalna nazwa symboliczna sprzętu

D. adres fizyczny urządzenia