Filtrowanie pytań

Administracja i eksploatacja …

A. DHCP

B. NAT

C. WINS

D. DNS

Administracja i eksploatacja …

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

A. antyspyware

B. antymalware

C. antyspam

D. adblock

Administracja i eksploatacja …

Ikona z wykrzyknikiem, którą widać na ilustracji, pojawiająca się przy nazwie urządzenia w Menedżerze urządzeń, wskazuje, że to urządzenie

A. sterowniki zainstalowane na nim są w nowszej wersji

B. funkcjonuje poprawnie

C. nie funkcjonuje prawidłowo

D. zostało dezaktywowane

Administracja i eksploatacja …

Program, który ocenia wydajność zestawu komputerowego, to

A. benchmark

B. sniffer

C. kompilator

D. debugger

INF.02 Pytanie 165

Administracja i eksploatacja …

System operacyjny został poddany atakowi przez oprogramowanie szpiegujące. Po usunięciu problemów, aby zapobiec przyszłym atakom, należy

A. przeprowadzić defragmentację dysku

B. stworzyć dwie partycje na dysku twardym

C. zainstalować oprogramowanie antyspyware

D. ustawić czyszczenie pamięci podręcznej

Administracja i eksploatacja …

Jaki skrót oznacza rodzaj licencji Microsoft dedykowanej dla szkół, uczelni, instytucji rządowych oraz dużych firm?

A. MOLP

B. BOX

C. OEM

D. VLSC

Administracja i eksploatacja …

Jakie oprogramowanie do wirtualizacji jest dostępne jako rola w systemie Windows Server 2012?

A. Virtual Box

B. VMware

C. Hyper-V

D. Virtual PC

Administracja i eksploatacja …

Funkcja znana jako: "Pulpit zdalny" standardowo operuje na porcie

A. 3390

B. 3369

C. 3379

D. 3389

Administracja i eksploatacja …

Osoba korzystająca z komputera udostępnia w sieci Internet pliki, które posiada. Prawa autorskie będą złamane, gdy udostępni

A. obraz płyty systemu operacyjnego Windows 7 Home

B. swoje filmowe materiały z demonstracji ulicznych

C. otrzymany dokument urzędowy

D. zdjęcia własnoręcznie wykonane obiektów wojskowych

INF.02 Pytanie 170

Administracja i eksploatacja …

Jakie funkcje realizuje system informatyczny?Kursy informatyczne

A. Przetwarzanie danych

B. Ochrona przed wirusami

C. Zarządzanie monitorem CRT

D. Nadzór nad działaniem oprogramowania diagnostycznego

INF.02 Pytanie 171

Administracja i eksploatacja …

Czynnikiem zagrażającym bezpieczeństwu systemu operacyjnego, który zmusza go do automatycznej aktualizacji, są

A. dziury w oprogramowaniu systemowym

B. nieprawidłowo zainstalowane sterowniki sprzętowe

C. nieprawidłowo skonfigurowane uprawnienia do plików

D. niepoprawne hasła użytkowników mających prawa administratora

Administracja i eksploatacja …

Oprogramowanie, które pozwala na interakcję pomiędzy kartą sieciową a systemem operacyjnym, to

A. middleware

B. analyzer

C. rozmówca

D. sterownik

Administracja i eksploatacja …

W systemie operacyjnym pojawił się problem z driverem TWAIN, który może uniemożliwiać prawidłowe funkcjonowanie

A. plotera

B. klawiatury

C. drukarki

D. skanera

Administracja i eksploatacja …

Do kategorii oprogramowania określanego mianem malware (ang. malicious software) nie zalicza się oprogramowania typu

A. keylogger

B. computer aided manufacturing

C. scumware

D. exploit

INF.02 Pytanie 175

Administracja i eksploatacja …

Czym jest kopia różnicowa?

A. polega na kopiowaniu jedynie plików, które zostały zmodyfikowane od chwili utworzenia ostatniej kopii pełnej

B. polega na kopiowaniu jedynie tej części plików, która została dodana od czasu utworzenia ostatniej kopii pełnej

C. polega na kopiowaniu jedynie plików, które zostały stworzone lub zmienione od momentu utworzenia ostatniej kopii pełnej

D. polega na kopiowaniu jedynie plików, które zostały stworzone od momentu ostatniej kopii pełnej

INF.02 Pytanie 176

Administracja i eksploatacja …

Najskuteczniejszym sposobem na ochronę komputera przed wirusami jest zainstalowanie

A. licencjonowanego systemu operacyjnego

B. skanera antywirusowego

C. zapory FireWall

D. hasła do BIOS-u

Administracja i eksploatacja …

W celu zainstalowania serwera proxy w systemie Linux, należy wykorzystać oprogramowanie

A. Squid

B. Postfix

C. Samba

D. Webmin

Administracja i eksploatacja …

Na jakich licencjach są dystrybuowane wersje systemu Linux Ubuntu?

A. Public Domain

B. MOLP

C. Freeware

D. GNU GPL

Administracja i eksploatacja …

Jaki protokół mailowy pozwala między innymi na przechowywanie odbieranych wiadomości e-mail na serwerze, zarządzanie wieloma katalogami, usuwanie wiadomości oraz przenoszenie ich pomiędzy katalogami?

A. Simple Mail Transfer Protocol (SMTP)

B. Internet Message Access Protocol (IMAP)

C. Post Office Protocol (POP)

D. Multipurpose Internet Mail Extensions (MIME)

Administracja i eksploatacja …

Usługi na serwerze są konfigurowane za pomocą

A. panel sterowania

B. kontroler domeny

C. Active Directory

D. role i funkcje

Administracja i eksploatacja …

W którym miejscu w edytorze tekstu należy wprowadzić tekst lub ciąg znaków, który ma być widoczny na wszystkich stronach dokumentu?

A. W przypisach dolnych

B. W przypisach końcowych

C. W nagłówku lub stopce

D. W polu tekstowym

Administracja i eksploatacja …

IMAP to protokół

A. wysyłania wiadomości e-mail

B. nadzoru nad urządzeniami sieciowymi

C. odbierania wiadomości e-mail

D. synchronizowania czasu z serwerami

Administracja i eksploatacja …

Jakie są nazwy licencji, które umożliwiają korzystanie z programu w pełnym zakresie, ale ograniczają liczbę uruchomień do określonej, niewielkiej ilości od momentu instalacji?

A. Donationware

B. Adware

C. Box

D. Trialware

Administracja i eksploatacja …

Oprogramowanie OEM (Original Equipment Manufacturer) jest przypisane do

A. komputera (lub podzespołu), na którym zostało zainstalowane.

B. systemu operacyjnego zamontowanego na danym komputerze.

C. wszystkich komputerów w danym domu.

D. właściciela lub kupującego komputer.

Administracja i eksploatacja …

Jakie czynności nie są realizowane przez system operacyjny?

A. umożliwianiem mechanizmów synchronizacji zadań oraz komunikacji między nimi

B. generowaniem źródeł aplikacji systemowych

C. zarządzaniem czasem procesora oraz przydzielaniem go poszczególnym zadaniom

D. nadzorowaniem i alokowaniem pamięci operacyjnej dla aktywnych zadań

Administracja i eksploatacja …

Instalacja systemów Linux oraz Windows 7 przebiegła bez żadnych problemów. Systemy zainstalowały się poprawnie z domyślnymi ustawieniami. Na tym samym komputerze, przy tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

A. brak sterowników

B. uszkodzenie logiczne dysku twardego

C. nieprawidłowe ułożenie zworek w dysku twardym

D. błędnie skonfigurowane bootowanie napędów

Administracja i eksploatacja …

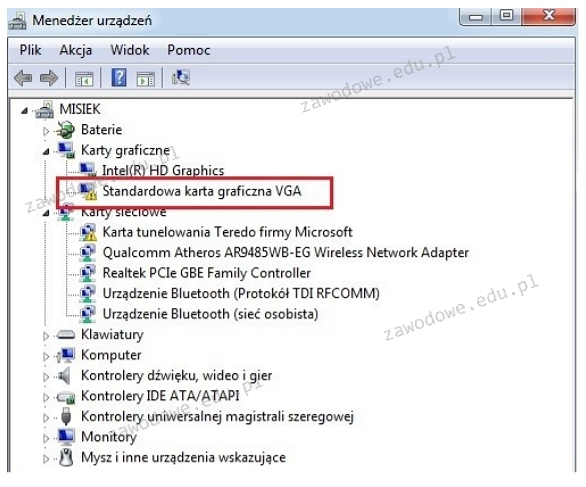

Na ilustracji ukazany jest komunikat systemowy. Jakie kroki powinien podjąć użytkownik, aby naprawić błąd?

A. Zainstalować sterownik do Karty HD Graphics

B. Podłączyć monitor do złącza HDMI

C. Odświeżyć okno Menedżera urządzeń

D. Zainstalować sterownik do karty graficznej

INF.02 Pytanie 188

Administracja i eksploatacja …

Jakie oprogramowanie opisuje najnowsza wersja wieloplatformowego klienta, który cieszy się popularnością wśród użytkowników na całym świecie, oferującego wirtualną sieć prywatną do nawiązywania połączenia pomiędzy hostem a lokalnym komputerem, obsługującego uwierzytelnianie z wykorzystaniem kluczy, certyfikatów, nazwy użytkownika i hasła, a także dodatkowych kart w wersji dla Windows?

A. TightVNC

B. OpenVPN

C. Putty

D. Ethereal

Administracja i eksploatacja …

Jaki protokół jest używany do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

A. SMTP

B. FTP

C. POP3

D. HTTP

Administracja i eksploatacja …

Technik serwisowy, po przeprowadzeniu testu na serwerze NetWare, otrzymał informację, że obiekt dysponuje prawem

A. porównania swoich atrybutów

B. dodawania swoich atrybutów

C. odczytywania swoich atrybutów

D. dodawania lub usuwania swoich atrybutów

Administracja i eksploatacja …

Według modelu TCP/IP protokoły DNS, FTP i SMTP są przypisane do warstwy

A. aplikacji

B. dostępu do sieci

C. transportowej

D. internetowej

Administracja i eksploatacja …

Aby przywrócić dane z sformatowanego dysku twardego, konieczne jest zastosowanie programu

A. CD Recovery Toolbox Free

B. CDTrack Rescue

C. Acronis True Image

D. RECUVA

Administracja i eksploatacja …

Prawo osobiste twórcy do oprogramowania komputerowego

A. nigdy nie traci ważności

B. obowiązuje przez 50 lat od daty pierwszej publikacji

C. obowiązuje tylko przez życie jego autora

D. obowiązuje przez 70 lat od daty pierwszej publikacji

Administracja i eksploatacja …

W celu zainstalowania systemu openSUSE oraz dostosowania jego ustawień, można skorzystać z narzędzia

A. Brasero

B. GEdit

C. Evolution

D. YaST

Administracja i eksploatacja …

Osobiste prawo autorskie twórcy do software'u

A. nigdy nie traci ważności

B. obowiązuje wyłącznie przez okres życia jego autora

C. obowiązuje przez 70 lat od daty pierwszej publikacji

D. obowiązuje przez 50 lat od daty pierwszej publikacji

INF.02 Pytanie 196

Administracja i eksploatacja …

Jakie oprogramowanie zabezpieczające przed nieautoryzowanym dostępem do sieci powinno być zainstalowane na serwerze, który udostępnia dostęp do internetu?

A. Active Directory

B. DHCP

C. FireWall

D. DNS

Administracja i eksploatacja …

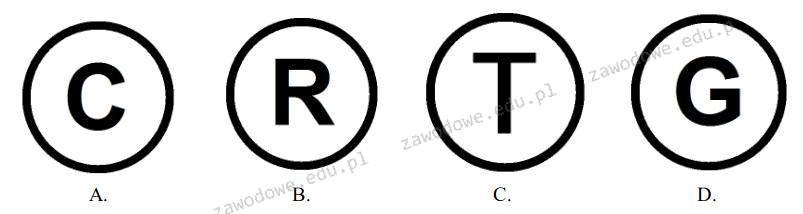

Który symbol wskazuje na zastrzeżenie praw autorskich?

A. B.

B. C.

C. A.

D. D.

Administracja i eksploatacja …

Co to jest serwer baz danych?

A. MSDN

B. VPN

C. MySQL

D. OTDR

Administracja i eksploatacja …

Wskaż rodzaj konserwacji, który powinien być przeprowadzony, gdy na wydruku z drukarki atramentowej pojawiają się smugi, kolory są nieprawidłowe lub brakuje niektórych barw.

A. Kalibracja przesuwu papieru

B. Unowocześnienie oprogramowania drukarki

C. Zamiana taśmy barwiącej

D. Czyszczenie głowicy drukującej

INF.02 Pytanie 200

Administracja i eksploatacja …

Aby uniknąć utraty danych w systemie do ewidencji uczniów, po zakończeniu codziennej pracy należy wykonać

A. aktualizację programu

B. bezpieczne zamknięcie systemu operacyjnego

C. aktualizację systemu operacyjnego

D. kopię zapasową danych programu