Filtrowanie pytań

Administracja i eksploatacja …

A. Klawiatura

B. Drukarka

C. Projektor

D. Monitor

Administracja i eksploatacja …

Co oznacza dziedziczenie uprawnień?

A. przeniesieniu uprawnień z obiektu nadrzędnego na obiekt podrzędny

B. przyznawanie uprawnień użytkownikowi przez admina

C. przekazanie uprawnień z obiektu podrzędnego do obiektu nadrzędnego

D. przeprowadzanie transferu uprawnień pomiędzy użytkownikami

Administracja i eksploatacja …

W którym typie macierzy, wszystkie fizyczne dyski są postrzegane jako jeden dysk logiczny?

A. RAID 5

B. RAID 0

C. RAID 2

D. RAID 1

Administracja i eksploatacja …

Jakim elementem sieci SIP jest telefon IP?

A. Serwerem przekierowań

B. Serwerem Proxy SIP

C. Serwerem rejestracji SIP

D. Terminalem końcowym

Administracja i eksploatacja …

Jakie polecenie w systemie Linux pozwala na zweryfikowanie adresu IP przypisanego do interfejsu sieciowego?

A. ifconfig

B. ipconfig

C. tcpconfig

D. msconfig

Administracja i eksploatacja …

Technologia, która umożliwia szerokopasmowy dostęp do Internetu z różnymi prędkościami pobierania i wysyłania danych, to

A. QAM

B. ADSL

C. MSK

D. ISDN

Administracja i eksploatacja …

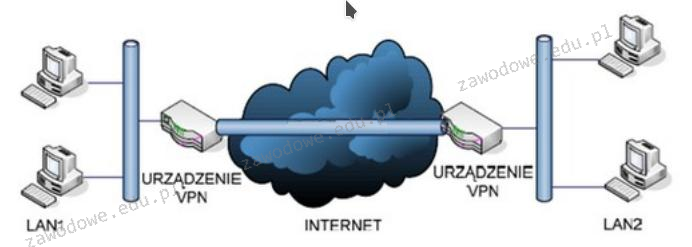

Schemat ilustruje zasadę funkcjonowania sieci VPN o nazwie

A. Site – to – Site

B. L2TP

C. Gateway

D. Client – to – Site

Administracja i eksploatacja …

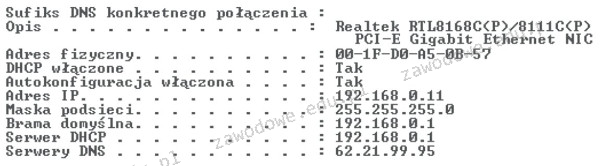

Na skutek użycia polecenia ipconfig uzyskano konfigurację przedstawioną na ilustracji. Jaki jest adres IP stacji roboczej, która została poddana testom?

A. 62.21.99.95

B. 192.168.0.11

C. 255.255.255.0

D. 192.168.0.1

Administracja i eksploatacja …

Aby zainstalować serwer FTP w systemach z rodziny Windows Server, konieczne jest dodanie roli serwera

A. aplikacji

B. sieci Web

C. DNS

D. DHCP

Administracja i eksploatacja …

Administrator powinien podzielić adres 10.0.0.0/16 na 4 jednorodne podsieci zawierające równą liczbę hostów. Jaką maskę będą miały te podsieci?

A. 255.255.224.0

B. 255.255.192.0

C. 255.255.0.0

D. 255.255.128.0

Administracja i eksploatacja …

Jaki protokół warstwy aplikacji jest wykorzystywany do zarządzania urządzeniami sieciowymi poprzez sieć?

A. SNMP

B. MIME

C. FTP

D. NTP

Administracja i eksploatacja …

Narzędzie pokazane na ilustracji służy do

A. ściągania izolacji z kabla

B. instalacji przewodów w złączach LSA

C. weryfikacji poprawności połączenia

D. zaciskania wtyków RJ45

Administracja i eksploatacja …

Interfejs UDMA to typ interfejsu

A. równoległy, używany m.in. do połączenia kina domowego z komputerem

B. równoległy, który został zastąpiony przez interfejs SATA

C. szeregowy, który służy do transferu danych między pamięcią RAM a dyskami twardymi

D. szeregowy, stosowany do łączenia urządzeń wejściowych

Administracja i eksploatacja …

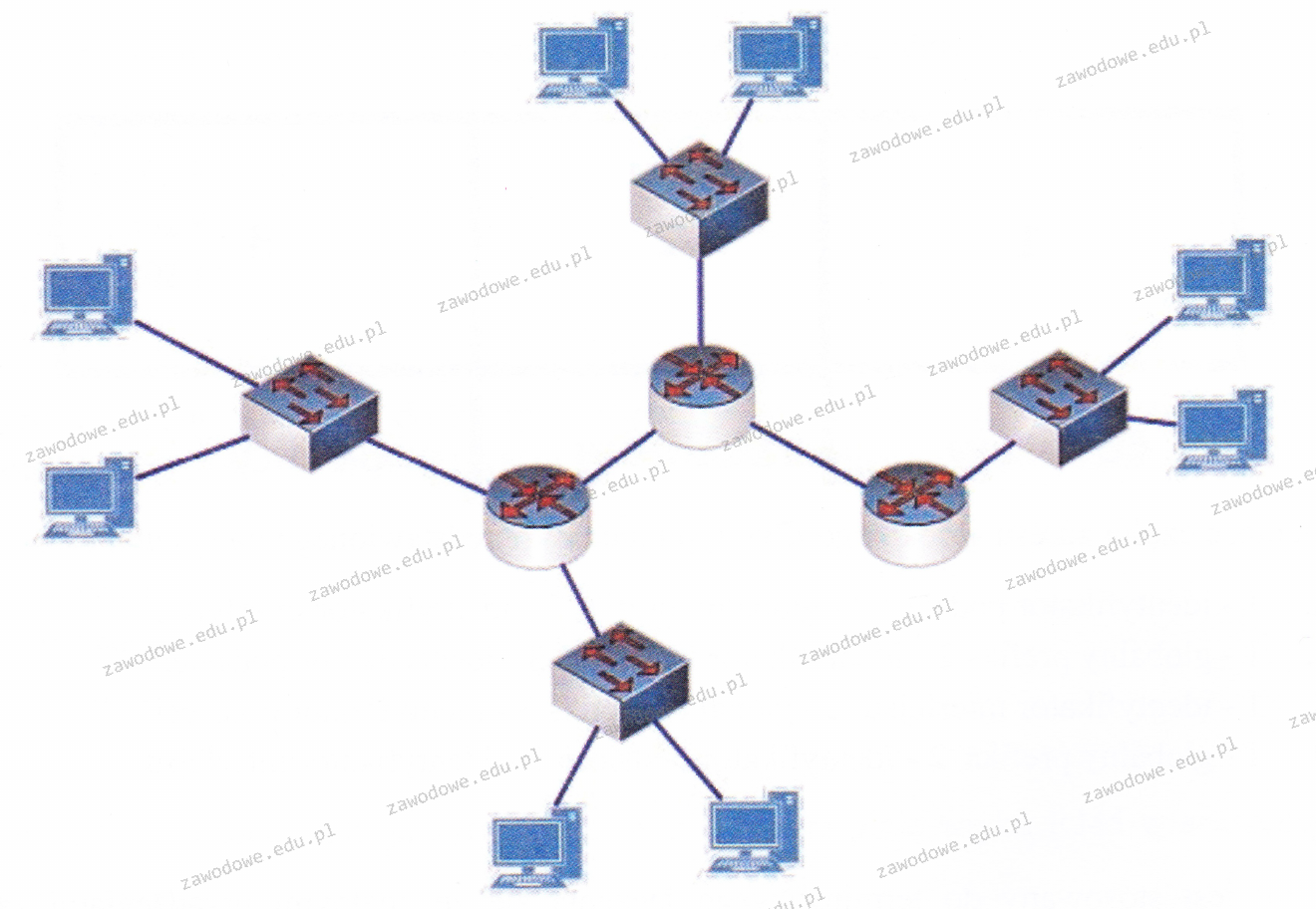

Ile symboli switchy i routerów znajduje się na schemacie?

A. 3 switche i 4 routery

B. 4 switche i 8 routerów

C. 8 switchy i 3 routery

D. 4 switche i 3 routery

Administracja i eksploatacja …

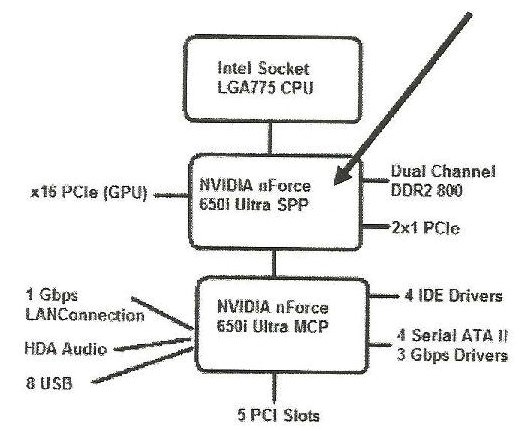

Jaką rolę pełni komponent wskazany strzałką na schemacie chipsetu płyty głównej?

A. Pozwala na podłączenie i używanie pamięci DDR 400 w trybie DUAL Channel w celu zapewnienia kompatybilności z DUAL Channel DDR2 800

B. Pozwala na wykorzystanie standardowych pamięci DDR SDRAM

C. Umożliwia korzystanie z pamięci DDR3-800 oraz DDR2-800 w trybie DUAL Channel

D. Umożliwia wykorzystanie magistrali o szerokości 128 bitów do transferu danych między pamięcią RAM a kontrolerem pamięci

Administracja i eksploatacja …

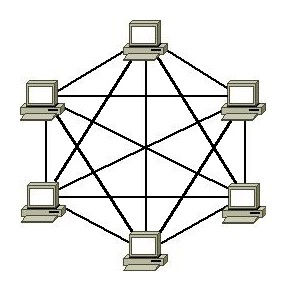

Jakiego rodzaju fizyczna topologia sieci komputerowej jest zobrazowana na rysunku?

A. Połączenie Punkt-Punkt

B. Topologia pełnej siatki

C. Topologia gwiazdowa

D. Siatka częściowa

Administracja i eksploatacja …

Zgodnie z normą PN-EN 50174, okablowanie poziome w systemie okablowania strukturalnego to segment okablowania pomiędzy

A. punktem rozdzielczym a gniazdem użytkownika

B. punktami rozdzielczymi w głównych pionach budynku

C. gniazdkiem użytkownika a terminalem końcowym

D. serwerem a szkieletem sieci

Administracja i eksploatacja …

Jaki jest adres IP urządzenia, które pozwala innym komputerom w lokalnej sieci łączyć się z Internetem?

A. DNS

B. proxy

C. bramy (routera)

D. WINS

Administracja i eksploatacja …

Protokół SNMP (Simple Network Management Protocol) służy do

A. szyfrowania połączenia terminalowego z komputerami zdalnymi

B. odbierania wiadomości e-mail

C. przydzielania adresów IP, bramy oraz DNS-a

D. konfiguracji urządzeń sieciowych i zbierania informacji o nich

Administracja i eksploatacja …

Interfejs HDMI w komputerze umożliwia transfer sygnału

A. tylko cyfrowego audio

B. tylko cyfrowego video

C. analogowego audio i video

D. cyfrowego audio i video

Administracja i eksploatacja …

Czym jest OTDR?

A. spawarka.

B. tester kabli miedzianych.

C. urządzenie światłowodowe dla przełącznika.

D. reflektometr.

Administracja i eksploatacja …

Transmisja w standardzie 100Base-T korzysta z kabli skrętkowych, które mają

A. 3 pary

B. 2 pary

C. 4 pary

D. 1 parę

Administracja i eksploatacja …

Jakim interfejsem można uzyskać transmisję danych o maksymalnej przepustowości 6 Gb/s?

A. USB 3.0

B. SATA 2

C. USB 2.0

D. SATA 3

Administracja i eksploatacja …

Aby zredukować kluczowe zagrożenia związane z bezpieczeństwem podczas pracy na komputerze podłączonym do sieci Internet, należy przede wszystkim

A. odsunąć komputer od źródła ciepła, nie przygniatać przewodów zasilających zarówno komputera, jak i urządzeń peryferyjnych

B. zainstalować oprogramowanie antywirusowe, zaktualizować bazy wirusów, aktywować zaporę sieciową oraz przeprowadzić aktualizację systemu

C. sprawdzić temperaturę komponentów, podłączyć komputer do zasilacza UPS oraz unikać odwiedzania podejrzanych stron internetowych

D. wyczyścić wnętrze jednostki centralnej, unikać jedzenia i picia przy komputerze oraz nie udostępniać swojego hasła innym osobom

Administracja i eksploatacja …

Który z protokołów funkcjonuje w warstwie aplikacji modelu ISO/OSI, umożliwiając wymianę informacji kontrolnych między urządzeniami sieciowymi?

A. SNMP

B. SMTP

C. POP3

D. DNS

Administracja i eksploatacja …

Po zainstalowaniu systemu Linux, użytkownik pragnie skonfigurować kartę sieciową poprzez wprowadzenie ustawień dotyczących sieci. Jakie działanie należy podjąć, aby to osiągnąć?

A. /etc/resolv.configuration

B. /etc/shadow

C. /etc/network/interfaces

D. /etc/profile

Administracja i eksploatacja …

Który protokół przesyła datagramy bez gwarancji ich dostarczenia?

A. ICMP

B. HTTP

C. TCP

D. UDP

Administracja i eksploatacja …

Jakie połączenie bezprzewodowe należy zastosować, aby mysz mogła komunikować się z komputerem?

A. Bluetooth

B. DVI

C. RS 232

D. IEEE_1284

Administracja i eksploatacja …

W przedsiębiorstwie zastosowano adres klasy B do podziału na 100 podsieci, z maksymalnie 510 dostępnymi adresami IP w każdej z nich. Jaka maska została użyta do utworzenia tych podsieci?

A. 255.255.224.0

B. 255.255.240.0

C. 255.255.254.0

D. 255.255.248.0

Administracja i eksploatacja …

Urządzenie, które pozwala komputerom na bezprzewodowe łączenie się z siecią komputerową przewodową, to

A. punkt dostępowy

B. modem

C. koncentrator

D. regenerator

Administracja i eksploatacja …

Jakie ustawienia otrzyma interfejs sieciowy eth0 po wykonaniu poniższych komend w systemie Linux?

A. adres IP 10.0.0.10, maskę /24, bramę 10.0.0.255

B. adres IP 10.0.0.10, maskę /16, bramę 10.0.0.100

C. adres IP 10.0.0.100, maskę /22, bramę 10.0.0.10

D. adres IP 10.0.0.100, maskę /24, bramę 10.0.0.10

Administracja i eksploatacja …

Jakie polecenie w systemie Windows powinno być użyte do sprawdzania aktywnych połączeń karty sieciowej w komputerze?

A. Ipconfig

B. Ping

C. Telnet

D. Netstat

Administracja i eksploatacja …

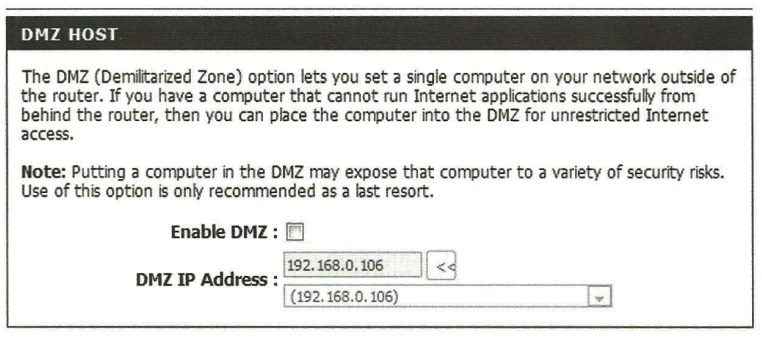

Na ilustracji zaprezentowano zrzut ekranu z ustawień DMZ na routerze. Aktywacja opcji "Enable DMZ" spowoduje, że komputer o adresie IP 192.168.0.106

A. będzie zabezpieczony przez firewalla

B. utraci możliwość dostępu do internetu

C. będzie widoczny publicznie w Internecie

D. zostanie schowany w sieci lokalnej

Administracja i eksploatacja …

Jakiego narzędzia należy użyć do zakończenia końcówek kabla UTP w module keystone z złączami typu 110?

A. Zaciskarki do wtyków RJ45

B. Narzędzia uderzeniowego

C. Śrubokręta krzyżakowego

D. Śrubokręta płaskiego

Administracja i eksploatacja …

Aby zrealizować wymianę informacji między dwoma odmiennymi sieciami, konieczne jest użycie

A. routera

B. mostu

C. koncentratora

D. przełącznika

Administracja i eksploatacja …

W przypadku sieci strukturalnej rekomendowane jest zainstalowanie jednego punktu abonenckiego na obszarze wynoszącym

A. 30m2

B. 5m2

C. 20m2

D. 10m2

Administracja i eksploatacja …

Jakie urządzenie łączy sieć lokalną z siecią rozległą?

A. Most.

B. Przełącznik.

C. Router.

D. Koncentrator.

Administracja i eksploatacja …

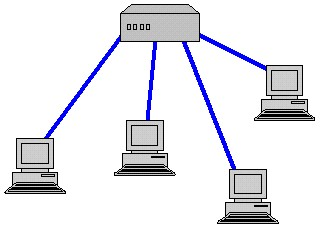

Jaką topologię fizyczną sieci ukazuje przedstawiony rysunek?

A. Podwójnego pierścienia

B. Pełnej siatki

C. Magistrali

D. Gwiazdy

Administracja i eksploatacja …

Określ, jaki jest rezultat wykonania powyższego polecenia.

| netsh advfirewall firewall add rule name="Open" dir=in action=deny protocol=TCP localport=53 |

A. Umożliwienie dostępu do portu 53 dla protokołu TCP

B. Zaimportowanie konfiguracji zapory sieciowej z folderu in action

C. Zlikwidowanie reguły o nazwie Open w zaporze sieciowej

D. Blokowanie działania usługi DNS opartej na w protokole TCP

Administracja i eksploatacja …

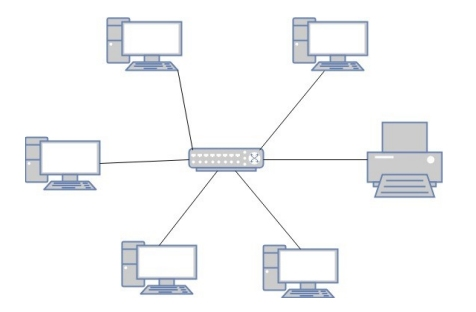

Jaką fizyczną topologię sieci komputerowej ilustruje ten rysunek?

A. Gwiazdy

B. Pierścienia

C. Siatki

D. Hierarchiczna