Filtrowanie pytań

Administracja i eksploatacja …

A. F/UTP

B. S/FTP

C. U/UTP

D. U/FTP

Administracja i eksploatacja …

W sieci lokalnej, aby chronić urządzenia sieciowe przed przepięciami oraz różnicami napięć, które mogą wystąpić w trakcie burzy lub innych wyładowań atmosferycznych, należy zastosować

A. ruter

B. przełącznik

C. sprzętową zaporę sieciową

D. urządzenie typu NetProtector

Administracja i eksploatacja …

Zasadniczym sposobem zabezpieczenia danych przechowywanych na serwerze jest

A. automatyczne wykonywanie kompresji danych

B. tworzenie kopii zapasowej

C. ustawienie punktu przywracania systemu

D. uruchomienie ochrony systemu

Administracja i eksploatacja …

Miarą wyrażaną w decybelach, która określa różnicę pomiędzy mocą sygnału wysyłanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej, jest

A. rezystancja pętli

B. przesłuch zbliżny

C. przesłuch zdalny

D. poziomu mocy wyjściowej

Administracja i eksploatacja …

Aby zmierzyć tłumienie łącza światłowodowego w dwóch zakresach transmisyjnych 1310nm oraz 1550nm, powinno się zastosować

A. reflektometru TDR

B. testera UTP

C. miernika mocy optycznej

D. rejestratora cyfrowego

Administracja i eksploatacja …

Jakie ustawienie należy wprowadzić przy konfiguracji serwera DHCP?

A. Stopień bezpieczeństwa IPSec (ang. Internet Protocol Security)

B. Czas trwania dzierżawy adresu MAC

C. Czas trwania dzierżawy adresu IP

D. Adres MAC interfejsu sieciowego serwera DHCP

Administracja i eksploatacja …

Jak prezentuje się adres IP 192.168.1.12 w formacie binarnym?

A. 11000001.10111000.00000011.00001110

B. 11000010.10101100.00000111.00001101

C. 11000100.10101010.00000101.00001001

D. 11000000.10101000.00000001.00001100

Administracja i eksploatacja …

Jakie właściwości topologii fizycznej sieci zostały przedstawione w poniższej ramce?

A. Siatki

B. Gwiazdy

C. Magistrali

D. Rozgłaszania

Administracja i eksploatacja …

W trakcie instalacji oraz konfiguracji serwera DHCP w systemach z rodziny Windows Server, można wprowadzić zastrzeżenia dla adresów, które będą definiować

A. konkretne adresy IP przypisane urządzeniom na podstawie ich adresu MAC

B. adresy IP, które będą przydzielane w ramach zakresu DHCP dopiero po ich zatwierdzeniu

C. adresy początkowy i końcowy puli serwera DHCP

D. adresy MAC, które nie zostaną przypisane w obrębie zakresu DHCP

Administracja i eksploatacja …

Urządzenie sieciowe, które łączy pięć komputerów w tej samej sieci, minimalizując ryzyko kolizji pakietów, to

A. koncentrator

B. przełącznik

C. most

D. ruter

Administracja i eksploatacja …

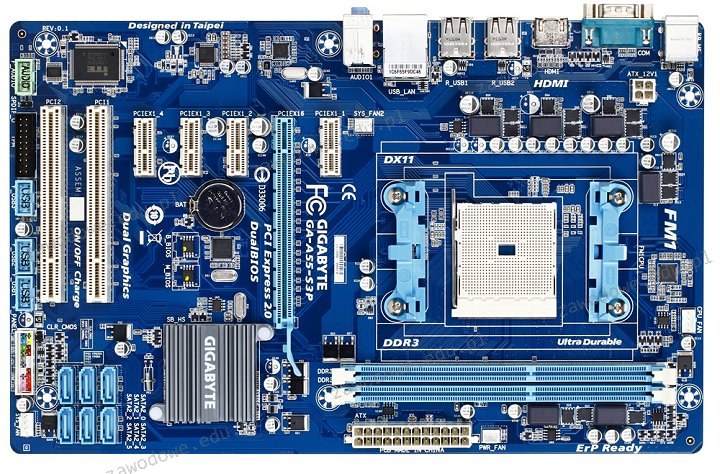

Jakim interfejsem można przesyłać dane między płyta główną, przedstawioną na ilustracji, a urządzeniem zewnętrznym, nie zasilając jednocześnie tego urządzenia przez ten interfejs?

A. USB

B. PCIe

C. SATA

D. PCI

Administracja i eksploatacja …

PoE to norma

A. zasilania aktywnych urządzeń przez sieć LAN

B. zasilania aktywnych urządzeń przez sieć WAN

C. uziemienia urządzeń w sieciach LAN

D. zasilania aktywnych urządzeń przez sieć WLAN

Administracja i eksploatacja …

Cookie to plik

A. tekstowy, z którego korzystają wszystkie strony internetowe

B. tekstowy, zapisujący dane dla konkretnej witryny sieci Web

C. graficzny, przechowujący zdjęcie witryny sieci Web

D. graficzny, używany przez wszystkie strony internetowe

Administracja i eksploatacja …

Aby podłączyć drukarkę z interfejsem równoległym do komputera, który ma jedynie porty USB, należy użyć adaptera

A. USB na LPT

B. USB na PS/2

C. USB na RS-232

D. USB na COM

Administracja i eksploatacja …

Który z protokołów jest używany do przesyłania plików na serwer?

A. HTTP (Hyper Text Transfer Protocol)

B. DHCP (Dynamic Host Configuration Protocol)

C. FTP (File Transfer Protocol)

D. DNS (Domain Name System)

Administracja i eksploatacja …

Ile urządzeń będzie można zaadresować w każdej podsieci, jeśli sieć 172.16.6.0 zostanie podzielona przy pomocy maski /27 na jak największą liczbę podsieci?

A. 32 hosty

B. 30 hostów

C. 29 hostów

D. 28 hostów

Administracja i eksploatacja …

Do weryfikacji funkcjonowania serwera DNS na systemach Windows Server można zastosować narzędzie nslookup. Jeżeli w poleceniu jako argument zostanie podana nazwa komputera, np. nslookup host.domena.com, to system sprawdzi

A. strefy przeszukiwania wstecz.

B. aliasu zdefiniowanego dla rekordu adresu domeny.

C. strefy przeszukiwania do przodu.

D. obie strefy przeszukiwania, najpierw wstecz, a potem do przodu.

Administracja i eksploatacja …

Switch sieciowy w standardzie Fast Ethernet pozwala na przesył danych z maksymalną prędkością

A. 10 Mbps

B. 10 MB/s

C. 100 MB/s

D. 100 Mbps

Administracja i eksploatacja …

Adresy IPv6 są reprezentowane jako liczby

A. 256 bitowe, wyrażane w postaci ciągów szesnastkowych

B. 64 bitowe, wyrażane w postaci ciągów binarnych

C. 32 bitowe, wyrażane w postaci ciągów binarnych

D. 128 bitowe, wyrażane w postaci ciągów szesnastkowych

Administracja i eksploatacja …

Jaki adres IP należy do grupy A?

A. 125.11.0.7

B. 239.0.255.15

C. 217.12.45.1

D. 129.10.0.17

Administracja i eksploatacja …

Jaką rolę pełni usługa NAT działająca na ruterze?

A. Transport danych korekcyjnych RTCM przy użyciu protokołu NTRIP

B. Synchronizację zegara z serwerem czasowym w sieci Internet

C. Uwierzytelnianie za pomocą protokołu NTLM nazwy oraz hasła użytkownika

D. Tłumaczenie adresów stosowanych w sieci LAN na jeden lub kilka adresów publicznych

Administracja i eksploatacja …

Jaką długość ma maska sieci dla adresów z klasy B?

A. 16 bitów

B. 12 bitów

C. 8 bitów

D. 24 bity

Administracja i eksploatacja …

Urządzenie warstwy dystrybucji, które realizuje połączenie pomiędzy różnymi sieciami oraz kontroluje przepływ informacji między nimi, nazywane jest

A. routerem

B. koncentratorem

C. przełącznikiem

D. serwerem

Administracja i eksploatacja …

Wskaż zdanie, które jest nieprawdziwe:

A. Awaria węzła w topologii gwiazdy spowoduje zablokowanie sieci

B. Stroną aktywną w architekturze klient-serwer jest strona klienta

C. IEEE 802.11 to określenie standardu Wireless LAN

D. Zaletą topologii pierścienia jest niewielkie zużycie kabla

Administracja i eksploatacja …

Gniazdo na tablicy interaktywnej jest oznaczone tym symbolem. Które złącze powinno być wykorzystane do połączenia tablicy z komputerem?

A. HDMI

B. FireWire

C. D-SUB VGA

D. USB A-A

Administracja i eksploatacja …

Który rodzaj pracy Access Pointa jest używany, aby umożliwić urządzeniom bezprzewodowym dostęp do przewodowej sieci LAN?

A. Punkt dostępowy

B. Tryb klienta

C. Most bezprzewodowy

D. Repeater

Administracja i eksploatacja …

Aby poprawić bezpieczeństwo prywatnych danych sesji na stronie internetowej, zaleca się dezaktywację w ustawieniach przeglądarki

A. funkcji zapisywania haseł

B. blokady działania skryptów

C. informowania o wygasłych certyfikatach

D. blokady okienek wyskakujących

Administracja i eksploatacja …

Protokół Transport Layer Security (TLS) jest rozwinięciem standardu

A. Security Shell (SSH)

B. Session Initiation Protocol (SIP)

C. Security Socket Layer (SSL)

D. Network Terminal Protocol (telnet)

Administracja i eksploatacja …

Dostosowanie ustawień parametrów TCP/IP urządzenia na podstawie adresu MAC karty sieciowej jest funkcją protokołu

A. FTP

B. DNS

C. DHCP

D. HTTP

Administracja i eksploatacja …

Którego urządzenia z zakresu sieci komputerowych dotyczy symbol przedstawiony na ilustracji?

A. Przełącznika

B. Koncentratora

C. Rutera

D. Punktu dostępowego

Administracja i eksploatacja …

Jakie polecenie w systemie Windows pozwala na wyświetlenie tabeli routingu hosta?

A. ipconfig /renew

B. netstat -n

C. ipconfig /release

D. netstat -r

Administracja i eksploatacja …

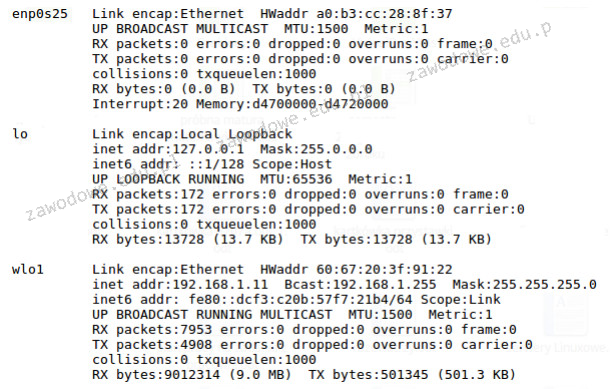

Jakie polecenie wykorzystano do analizy zaprezentowanej konfiguracji interfejsów sieciowych w systemie Linux?

A. ifconfig

B. ip addr down

C. ping

D. ip route

Administracja i eksploatacja …

Jaki standard szyfrowania powinien być wybrany przy konfiguracji karty sieciowej, aby zabezpieczyć transmisję w sieci bezprzewodowej?

A. EAP

B. WPA

C. MAC

D. PPP

Administracja i eksploatacja …

Program firewall nie zapewnia ochrony przed

A. atakami generującymi zwiększony ruch w sieci

B. szpiegowaniem oraz kradzieżą poufnych informacji użytkownika

C. uzyskaniem dostępu do komputera przez hakerów

D. wirusami rozprzestrzeniającymi się za pomocą poczty elektronicznej

Administracja i eksploatacja …

W sieciach opartych na standardzie, jaką metodę dostępu do medium wykorzystuje CSMA/CA?

A. IEEE 802.1

B. IEEE 802.11

C. IEEE 802.8

D. IEEE 802.3

Administracja i eksploatacja …

Aby osiągnąć prędkość przesyłania danych 100 Mbps w sieci lokalnej, wykorzystano karty sieciowe działające w standardzie Fast Ethernet, kabel typu UTP o odpowiedniej kategorii oraz przełącznik (switch) zgodny z tym standardem. Taka sieć jest skonstruowana w topologii

A. STAR

B. IEEE

C. RING

D. BUS

Administracja i eksploatacja …

Aby podłączyć 6 komputerów do sieci przy użyciu światłowodu, potrzebny jest kabel z co najmniej taką ilością włókien:

A. 12

B. 6

C. 24

D. 3

Administracja i eksploatacja …

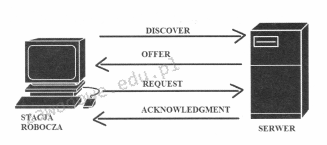

Którego protokołu działanie zostało zobrazowane na załączonym rysunku?

A. Domain Name System(DNS)

B. Security Shell (SSH)

C. Dynamic Host Configuration Protocol (DHCP)

D. Telnet

Administracja i eksploatacja …

Jaką liczbę warstw określa model ISO/OSI?

A. 3

B. 9

C. 5

D. 7

Administracja i eksploatacja …

Jaką usługą można pobierać i przesyłać pliki na serwer?

A. DNS

B. ICMP

C. FTP

D. CP