Filtrowanie pytań

INF.02 Pytanie 5161

Administracja i eksploatacja …

A. polega na kopiowaniu jedynie plików, które zostały zmodyfikowane od chwili utworzenia ostatniej kopii pełnej

B. polega na kopiowaniu jedynie tej części plików, która została dodana od czasu utworzenia ostatniej kopii pełnej

C. polega na kopiowaniu jedynie plików, które zostały stworzone lub zmienione od momentu utworzenia ostatniej kopii pełnej

D. polega na kopiowaniu jedynie plików, które zostały stworzone od momentu ostatniej kopii pełnej

Tworzenie i administrowanie s…

Jakiego znacznika w języku HTML nie można użyć do wstawienia grafiki dynamicznej na stronę?

A. style="margin-bottom: 0cm;"><img>

B. style="margin-bottom: 0cm;"><embed>

C. <strike>

D. <object>

Tworzenie i administrowanie s…

Polecenie DROP w języku SQL ma na celu

A. wprowadzić nowy obiekt

B. usunąć istniejący obiekt

C. zmodyfikować parametry obiektu

D. zaktualizować dane obiektu

Administracja i eksploatacja …

Jaką postać ma liczba szesnastkowa: FFFF w systemie binarnym?

A. 1111 0000 0000 0111

B. 1111 1111 1111 1111

C. 0010 0000 0000 0111

D. 0000 0000 0000 0000

Administracja i eksploatacja …

Który z materiałów eksploatacyjnych nie jest stosowany w ploterach?

A. Filament

B. Tusz

C. Pisak

D. Atrament

Administracja i eksploatacja …

Urządzenie trwale zainstalowane u abonenta, które zawiera zakończenie poziomego okablowania strukturalnego, to

A. punkt rozdzielczy

B. punkt konsolidacyjny

C. gniazdo teleinformatyczne

D. gniazdo energetyczne

Tworzenie i administrowanie s…

Jakie zapytanie umożliwi Administratorowi odebranie uprawnień do przeglądania oraz edytowania danych w bazie gazeta, dla użytkownika redaktor?

A. REVOKE SELECT, ALTER ON gazeta.* FROM 'redaktor'@'localhost';

B. REVOKE SELECT, UPDATE ON gazeta.* FROM 'redaktor'@'localhost';

C. GRANT SELECT, UPDATE ON gazeta.* TO 'redaktor'@'localhost';

D. GRANT SELECT, ALTER ON gazeta.* TO 'redaktor'@'localhost';

Administracja i eksploatacja …

Najskuteczniejszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

A. przypisanie dysku

B. ściągnięcie aktualizacji Windows

C. zastosowanie zasad grupy

D. wykonanie ponownej instalacji programu

Tworzenie i administrowanie s…

Jakiego języka można użyć do obsługi połączenia z bazą danych MySQL podczas rozwijania aplikacji webowej?

A. HTML

B. XHTML

C. CSS

D. PHP

Administracja i eksploatacja …

Które złącze powinna posiadać karta graficzna, aby można było bezpośrednio ją połączyć z telewizorem LCD wyposażonym wyłącznie w analogowe złącze do podłączenia komputera?

A. DVI-D

B. HDMI

C. DE-15F

D. DP

Administracja i eksploatacja …

Aby w systemie Windows XP stworzyć nowego użytkownika o nazwisku egzamin z hasłem qwerty, powinno się zastosować polecenie

A. useradd egzamin qwerty /add

B. adduser egzamin qwerty /add

C. net user egzamin qwerty /add

D. user net egzamin qwerty /add

Tworzenie i administrowanie s…

Czym jest DBMS?

A. Strukturalny język zapytań do bazy danych

B. Obiektowy język programowania służący do tworzenia stron www

C. Kaskadowy arkusz stylów do opisu wyglądu witryny www

D. System zarządzania bazą danych

Tworzenie i administrowanie s…

W każdej iteracji pętli wartość aktualnego elementu tablicy jest przypisywana do zmiennej, a wskaźnik tablicy przesuwa się o jeden, aż do osiągnięcia ostatniego elementu tablicy. To stwierdzenie jest prawdziwe w kontekście instrukcji

A. next

B. switch

C. foreach

D. if

Kwalifikacja EE8

Jakie schorzenie oczu może wystąpić w wyniku na przykład braku przerw lub przekroczenia dozwolonego czasu pracy na komputerze?

A. Niedowidzenie połowiczne

B. Krótkowzroczność

C. Zaćma

D. Zespół suchego oka

Tworzenie i administrowanie s…

Odizolowane środowisko ogólnego przeznaczenia, utworzone na fizycznym serwerze z wykorzystaniem technologii wirtualizacji, to

A. serwer DHCP.

B. serwer VPS.

C. serwer aplikacji.

D. serwer dedykowany.

Administracja i eksploatacja …

Jakim złączem zasilany jest wewnętrzny dysk twardy typu IDE?

A. SATA

B. Molex

C. ATX

D. PCIe

Administracja i eksploatacja …

Oprogramowanie diagnostyczne komputera pokazało komunikat NIC ERROR. Co ten komunikat wskazuje?

A. wideo

B. sieciowej

C. dźwiękowej

D. graficznej

Administracja i eksploatacja …

EN IEC 60276:2019 to przykład oznaczenia normy

A. w przygotowaniu.

B. polskiej.

C. europejskiej.

D. odrzuconej.

Tworzenie i administrowanie s…

Pierwszym etapem w konwersji sygnału analogowego na cyfrowy jest

A. kodowanie

B. kwantyzacja

C. filtrowanie

D. próbkowanie

Tworzenie i administrowanie s…

Kolor Chartreuse przedstawiony w formie heksadecymalnej jako #7FFF00 odpowiada wartości RGB wynoszącej

A. rgb(128, 255, 0)

B. rgb(64, 255, 0)

C. rgb(127, 255, 0)

D. rgb(192, 255, 0)

Administracja i eksploatacja …

Interfejs UDMA to typ interfejsu

A. równoległy, który został zastąpiony przez interfejs SATA

B. szeregowy, stosowany do łączenia urządzeń wejściowych

C. równoległy, używany m.in. do połączenia kina domowego z komputerem

D. szeregowy, który służy do transferu danych między pamięcią RAM a dyskami twardymi

Administracja i eksploatacja …

Wskaż urządzenie, które należy wykorzystać do połączenia drukarki wyposażonej w interfejs Wi-Fi z komputerem stacjonarnym bez interfejsu Wi-Fi, ale z interfejsem USB.

A. Urządzenie 4

B. Urządzenie 2

C. Urządzenie 1

D. Urządzenie 3

Kwalifikacja EE8

Utrzymywanie długotrwałej pozycji ciała podczas pracy przed komputerem może prowadzić do zmęczenia, bólu rąk, szyi oraz pleców, a także do odczuwalnych z czasem zmian związanych z kręgosłupem, ścięgnami i mięśniami. W celu zminimalizowania ryzyka wystąpienia tych problemów, należy

A. zachować kontrolę nad tempem pracy

B. wydłużyć czas jednej przerwy do godziny

C. ograniczyć czas pracy przy komputerze do 30% zmian roboczych

D. nadzorować i poprawiać pozycję ciała podczas pracy

Tworzenie i administrowanie s…

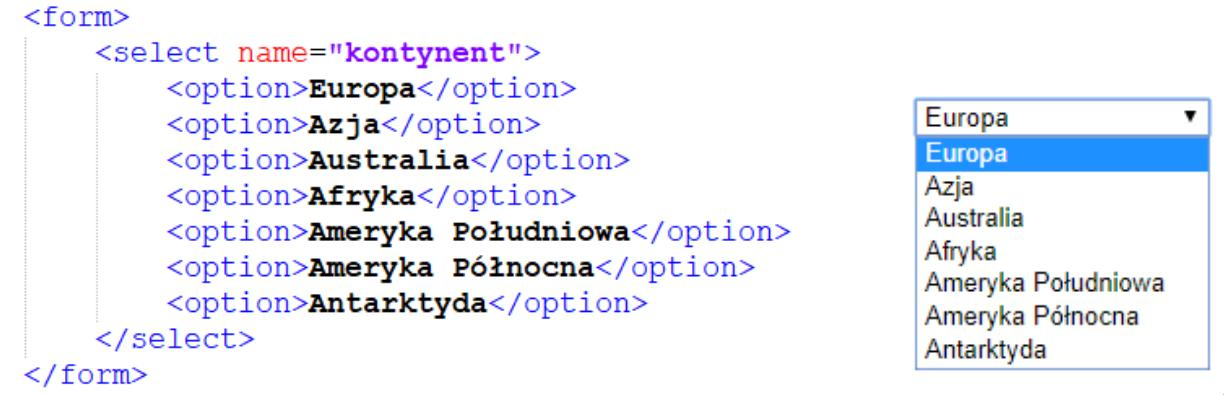

Aby umożliwić wybór kilku opcji jednocześnie w rozwijanej liście formularza HTML, należy dodać atrybut do znacznika select

A. multiple

B. disabled

C. value

D. size

Kwalifikacja EE8

Dla u:=SQRT(4)-1 według notacji języka Pascal, wyrażenie (u<1) and (u>=0) zyska wartość

A. TRUE

B. 0

C. FALSE

D. 2

Tworzenie i administrowanie s…

Określ wynik działania załączonego kodu PHP, przy założeniu, że zmienna tab jest tablicą.

$tab = explode(", ", "jelenie,sarny,dziki,lisy,borsuki");

echo $tab[1]." ".$tab[2];

A. jelenie sarny

B. lisy borsuki

C. sarny dziki

D. dziki lisy

Tworzenie i administrowanie s…

Pierwszym etapem w procesie konwersji sygnału analogowego na cyfrowy jest

A. filtracja

B. próbkowanie

C. kwantyzacja

D. kodowanie

Tworzenie i administrowanie s…

W MS SQL Server predefiniowana rola o nazwie dbcreator umożliwia użytkownikowi

A. zarządzanie zabezpieczeniami systemu

B. zarządzanie plikami na nośniku

C. tworzenie, aktualizowanie, usuwanie oraz przywracanie bazy danych

D. wykonywanie wszelkich operacji na serwerze oraz posiadanie praw do każdej bazy

Tworzenie i administrowanie s…

Aby zbudować tabelę, należy wykorzystać polecenie

A. ALTER TABLE

B. CREATE TABLE

C. INSERT INTO

D. CREATE DATABASE

Administracja i eksploatacja …

Błąd typu STOP w systemie Windows (Blue Screen), który występuje w momencie, gdy system odwołuje się do niepoprawnych danych w pamięci RAM, to

A. UNEXPECTED_KERNEL_MODE_TRAP

B. NTFS_FILE_SYSTEM

C. PAGE_FAULT_IN_NONPAGE_AREA

D. UNMONTABLE_BOOT_VOLUME

Administracja i eksploatacja …

Rodzaj połączenia VPN obsługiwany przez system Windows Server, w którym użytkownicy są uwierzytelniani za pomocą niezabezpieczonych połączeń, a szyfrowanie zaczyna się dopiero po wymianie uwierzytelnień, to

A. IPSEC

B. SSTP

C. PPTP

D. L2TP

Kwalifikacja EE8

Jakie uprawnienie musi mieć użytkownik systemu plików NTFS, aby móc uruchamiać pliki wykonywalne?

A. odczyt

B. wykonanie

C. zapis

D. odczyt i wykonanie

Kwalifikacja EE8

Podczas użytkowania komputera, pracownik nie jest wystawiony na

A. promieniowanie ultrafioletowe

B. promieniowanie elektromagnetyczne

C. oddziaływanie elektrostatyczne

D. promieniowanie synchrotronowe

Administracja i eksploatacja …

Jakie zastosowanie ma przedstawione narzędzie?

A. sprawdzenia długości badanego kabla sieciowego

B. podgrzania i zamontowania elementu elektronicznego

C. pomiar wartości napięcia w zasilaczu

D. utrzymania drukarki w czystości

Tworzenie i administrowanie s…

Wskaź komentarz, który zajmuje wiele linii, w języku PHP?

A. /* */

B. #

C. / /

D. <!-- -->

Administracja i eksploatacja …

Zjawiskiem typowym, które może świadczyć o nadchodzącej awarii twardego dysku, jest wystąpienie

A. trzech krótkich sygnałów dźwiękowych

B. komunikatu CMOS checksum error

C. komunikatu Diskette drive A error

D. błędów przy zapisie i odczycie danych z dysku

Administracja i eksploatacja …

W systemie Windows, aby udostępnić folder jako ukryty, należy na końcu nazwy udostępniania umieścić znak

A. ~

B. $

C. @

D. #

Tworzenie i administrowanie s…

W języku CSS stworzono określony styl. Sekcja sformatowana tym stylem będzie miała obramowanie o szerokości

| div { border: solid 2px blue; margin: 20px; } |

A. 2 px oraz marginesy zewnętrzne tego obramowania

B. 2 px oraz marginesy wewnętrzne tego obramowania

C. 20 px oraz marginesy zewnętrzne tego obramowania

D. 20 px oraz marginesy wewnętrzne tego obramowania

Administracja i eksploatacja …

Użytkownik systemu Windows może skorzystać z polecenia taskmgr, aby

A. naprawić problemy z systemem plików

B. zaktualizować sterowniki systemowe

C. zakończyć pracę nieprawidłowej aplikacji

D. odzyskać uszkodzone obszary dysku

Administracja i eksploatacja …

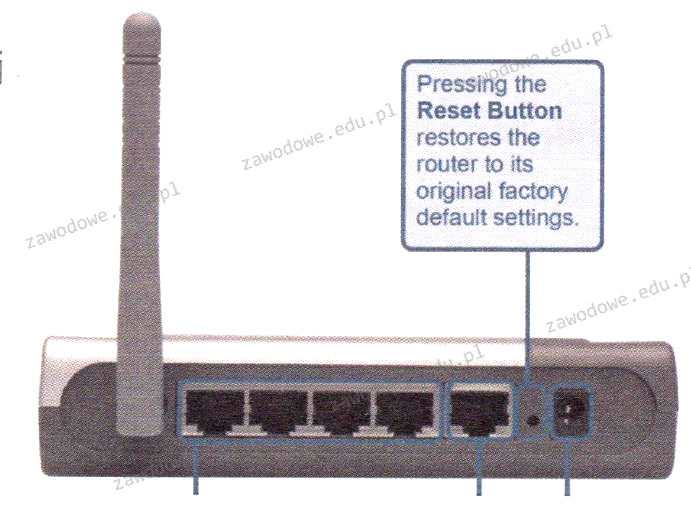

Przycisk znajdujący się na obudowie rutera, którego charakterystyka zamieszczona jest w ramce, służy do

A. włączenia lub wyłączenia urządzenia

B. zresetowania rutera

C. włączania lub wyłączania sieci Wi-Fi

D. przywracania ustawień fabrycznych rutera