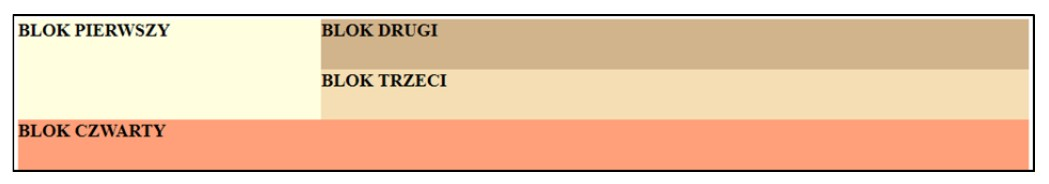

Na ilustracji pokazano strukturę bloków witryny internetowej. Który z elementów stylu strony jest zgodny z podanym układem? Dla uproszczenia pominięto cechy koloru tła, wysokości oraz czcionki)

| <p id="para1">Przykładowy tekst</p><p> i skrypt</p> <button onClick="changeColor('blue');">niebieski</button> <script type="text/javascript"> function changeColor(newColor) { var elem = document.getElementById("para1"); elem.style.color = newColor; } </script> |

<a href="#hobby">przejdź</a>| if (!isset($_COOKIE[$nazwa])) echo "nie ustawiono!"; else echo "ustawiono: " . $_COOKIE[$nazwa]; |

| net user Test /expires:12/09/20 |