Filtrowanie pytań

Administracja i eksploatacja …

A. 20 kHz

B. 20 W

C. 20 dB

D. 20%

Administracja i eksploatacja …

W systemie Linux można uzyskać kopię danych przy użyciu komendy

A. split

B. dd

C. tac

D. restore

Kwalifikacja EE8

Jakie znaczenie ma parametr LGA 775, który znajduje się w dokumentacji technicznej płyty głównej?

A. Typ gniazda procesora

B. Rodzaj karty graficznej

C. Typ chipsetu płyty głównej

D. Rodzaj obsługiwanej pamięci

Tworzenie i administrowanie s…

Aby zmienić strukturę już istniejącej tabeli przy użyciu zapytania SQL, należy użyć kwerendy

A. CREATE TABLE

B. INSERT INTO

C. UPDATE

D. ALTER TABLE

Tworzenie i administrowanie s…

Jakie języki programowania funkcjonują po stronie serwera?

A. C#, Python, Ruby, PHP, JavaScript

B. Java, C#, Python, Ruby, PHP

C. Java, C#, AJAX, Ruby, PHP

D. Java, C#, Python, ActionScrip, PHP

Kwalifikacja EE8

Wskaż standardową kombinację klawiszy, która umożliwia zaznaczenie wszystkich elementów w otwartym folderze programu Eksplorator Windows.

A. Ctrl + Z

B. Ctrl + X

C. Ctrl + A

D. Ctrl + O

Tworzenie i administrowanie s…

Narzędzie zaprezentowane na ilustracji służy do

A. debugowania strony internetowej

B. sprawdzania zgodności witryny ze standardem HTML5

C. walidacji stylów CSS

D. walidacji kodu HTML i XHTML

Administracja i eksploatacja …

Jaki protokół jest stosowany wyłącznie w sieciach lokalnych, gdzie działają komputery z systemami operacyjnymi firmy Microsoft?

A. NetBEUI

B. AppleTalk

C. TCP/IP

D. IPX/SPX

Tworzenie i administrowanie s…

Aby zdefiniować selektor klasy w kaskadowych arkuszach stylów, należy użyć symbolu

A. *

B. #

C. : (dwukropek)

D. . (kropka)

Administracja i eksploatacja …

Element płyty głównej, który jest odpowiedzialny za wymianę danych między procesorem a innymi komponentami płyty, to

A. BIOS ROM

B. chipset

C. układ chłodzenia

D. pamięć RAM

Administracja i eksploatacja …

Programem antywirusowym oferowanym bezpłatnie przez Microsoft dla posiadaczy legalnych wersji systemu Windows jest

A. Windows Defender

B. Microsoft Free Antywirus

C. Microsoft Security Essentials

D. Windows Antywirus

Tworzenie i administrowanie s…

W PHP utworzenie oraz przypisanie tablicy asocjacyjnej do zmiennej odbywa się poprzez zapis

A. $tab = array (array (1, 2), array (3, 4));

B. $tab = array (); $tab[] = array (1, 2, 3, 4);

C. $tab = array (1, 2, 3, 4);

D. $tab = array ("a" => 1, "b" => 2, "c" => 3);

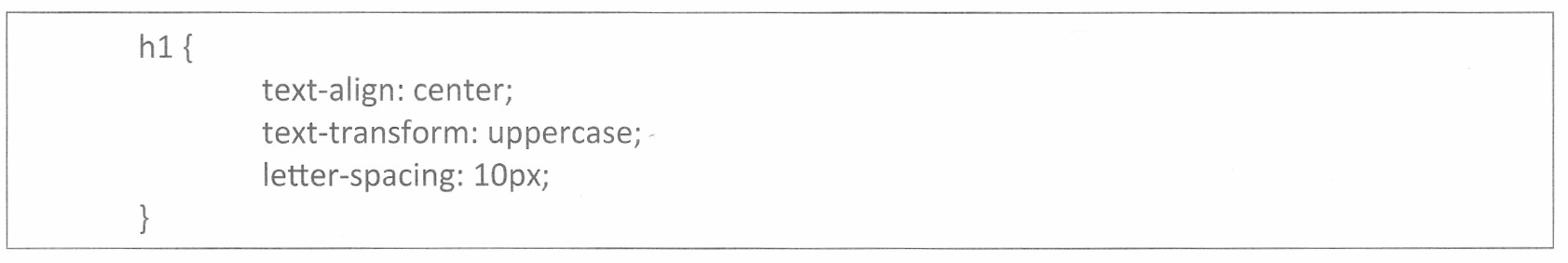

Tworzenie i administrowanie s…

Zdefiniowany styl CSS spowoduje, że nagłówki pierwszego poziomu będą

A. wyjustowane, pisane wielkimi literami, a odstępy między liniami ustalone na 10 px

B. wyśrodkowane, pisane małymi literami, a odstępy między liniami ustalone na 10 px

C. wyjustowane, pisane małymi literami, a odstępy między literami ustalone na 10 px

D. wyśrodkowane, pisane wielkimi literami, a odstępy między literami ustalone na 10 px

Tworzenie i administrowanie s…

W języku JavaScript stworzono zmienną i, która będzie przechowywać wynik dzielenia równy 1, to

A. var i=3/2

B. var i=Number(3/2)

C. var i=parseInt(3/2)

D. var i=parseFloat(3/2)

Tworzenie i administrowanie s…

Jakie są prawidłowe kroki w kolejności, które należy podjąć, aby nawiązać współpracę między aplikacją internetową działającą na serwerze a bazą SQL?

A. wybór bazy, zapytanie do bazy, nawiązanie połączenia z serwerem baz danych, wyświetlenie na stronie WWW, zamknięcie połączenia

B. wybór bazy danych, nawiązanie połączenia z serwerem baz danych, zapytanie do bazy, wyświetlenie na stronie WWW, zamknięcie połączenia

C. zapytanie do bazy, wybór bazy, wyświetlenie na stronie WWW, zamknięcie połączenia

D. nawiązanie połączenia z serwerem baz danych, wybór bazy, zapytanie do bazy - wyświetlane na stronie WWW, zamknięcie połączenia

Administracja i eksploatacja …

Którym poleceniem można skonfigurować uprawnienia do zasobów sieciowych w systemie Windows?

A. net view

B. net user

C. net accounts

D. net share

Administracja i eksploatacja …

Jaki typ złącza powinien być zastosowany w przewodzie UTP Cat 5e, aby połączyć komputer z siecią?

A. BNC

B. RJ11

C. RJ45

D. MT-RJ

Tworzenie i administrowanie s…

Które z tabel będą poddane weryfikacji zgodnie z przedstawionym poleceniem? CHECK TABLE pracownicy CHANGED;

CHECK TABLE pracownicy CHANGED;A. Tylko te tabele, które nie mogły być poprawnie zakończone

B. Tabele, które uległy zmianie od ostatniej kontroli lub nie zostały poprawnie zamknięte

C. Tabele, które zmieniły się w obecnej sesji

D. Wyłącznie tabele odnoszące się do innych

Tworzenie i administrowanie s…

W języku JavaScript funkcja getElementById odnosi się do

A. klasy zdefiniowanej w CSS

B. zmiennej numerycznej

C. elementu HTML z podanym id

D. elementu HTML z określoną nazwą klasy

Administracja i eksploatacja …

Aby zwiększyć bezpieczeństwo osobistych danych podczas przeglądania stron internetowych, warto dezaktywować w ustawieniach przeglądarki

A. monity dotyczące uruchamiania skryptów

B. funkcję zapamiętywania haseł

C. powiadomienia o wygasłych certyfikatach

D. blokowanie wyskakujących okienek

Tworzenie i administrowanie s…

Jak można zmodyfikować nałożone na siebie fragmenty obrazu, nie zmieniając innych elementów?

A. Wykres histogramu

B. Warstwy

C. Przycinanie

D. Kanał przezroczystości

Tworzenie i administrowanie s…

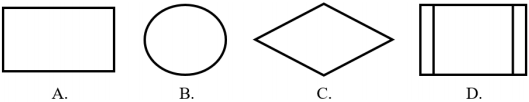

W którym z bloków powinien znaleźć się warunek pętli?

A. D.

B. B.

C. C.

D. A.

Administracja i eksploatacja …

Który aplet w panelu sterowania systemu Windows 7 pozwala na ograniczenie czasu korzystania z komputera przez użytkownika?

A. Centrum powiadomień

B. Użytkownicy

C. Kontrola rodzicielska

D. Windows Defender

Tworzenie i administrowanie s…

Która z poniższych funkcji w języku PHP zmieni słowo „kota” na „mysz” w zdaniu „ala ma kota”?

A. replace("ala ma kota", "kota", "mysz");

B. str_replace("ala ma kota", "kota", "mysz");

C. str_replace( "kota", "mysz", "ala ma kota");

D. replace("kota", "mysz", "ala ma kota");

Administracja i eksploatacja …

Kabel typu skrętka, w którym każda para żył jest umieszczona w oddzielnym ekranie z folii, a wszystkie przewody znajdują się w jednym ekranie, ma oznaczenie

A. S/UTP

B. F/FTP

C. S/FTP

D. F/UTP

Administracja i eksploatacja …

Które stwierdzenie opisuje profil tymczasowy użytkownika?

A. Jest generowany przy pierwszym logowaniu do komputera i przechowywany na lokalnym dysku twardym

B. Umożliwia używanie dowolnego komputera w sieci z ustawieniami i danymi użytkownika przechowywanymi na serwerze

C. Jest tworzony przez administratora systemu i zapisywany na serwerze, tylko administrator systemu ma prawo wprowadzać w nim zmiany

D. Po wylogowaniu się użytkownika, zmiany dokonane przez niego w ustawieniach pulpitu oraz w plikach nie będą zachowane

Administracja i eksploatacja …

Mechanizm, który pozwala na podłączenie urządzeń peryferyjnych do systemu komputerowego, w którym każde urządzenie jest identyfikowane przez przypisany mu numer, to

A. CrossFire

B. Hot Swap

C. BootLoader

D. Plug and Play

Tworzenie i administrowanie s…

Fragment kodu JavaScript, który sumuje dwie liczby, przedstawia się następująco. Aby wykonać dodawanie po kliknięciu przycisku o nazwie dodaj, należy umieścić kod w wykropkowanym miejscu.

| Podaj pierwszą liczbę: <input type="text" name="liczba1" /> Podaj drugą liczbę: <input type="text" name="liczba2" /> .... <script> function dodaj() { // ta funkcja realizuje dodawanie i podaje jego wynik } </script> |

A. <button onselect="return dodaj()">oblicz</button>

B. <button onclick="return dodaj()">dodaj</button>

C. <button onclick="return oblicz()">dodaj</button>

D. <button onselect="return dodaj()">dodaj</button>

Administracja i eksploatacja …

Odmianą pamięci, która jest tylko do odczytu i można ją usunąć za pomocą promieniowania ultrafioletowego, jest pamięć

A. EPROM

B. EEPROM

C. PROM

D. ROM

Tworzenie i administrowanie s…

Po uruchomieniu poniższego fragmentu kodu PHP: echo date("Y");

na ekranie pojawi się bieżąca data zawierająca tylko:

A. rok

B. miesiąc i rok

C. dzień

D. dzień i miesiąc

Tworzenie i administrowanie s…

Kolor zielony w skróconej notacji szesnastkowej można zapisać w CSS jako sekwencję

A. #F00

B. #00F

C. #FFF

D. #0F0

Administracja i eksploatacja …

Z informacji przedstawionych w tabeli wynika, że efektywna częstotliwość pamięci DDR SDRAM wynosi

| 184 styki |

| 64-bitowa szyna danych |

| Pojemność 1024 MB |

| Przepustowość 3200 MB/s |

A. 266 MHz

B. 400 MHz

C. 200 MHz

D. 333 MHz

Administracja i eksploatacja …

Na ilustracji przedstawiono ustawienie karty sieciowej, której adres MAC wynosi

Ethernet adapter VirtualBox Host-Only Network:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : VirtualBox Host-Only Ethernet Adapter

Physical Address. . . . . . . . . : 0A-00-27-00-00-07

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

Link-local IPv6 Address . . . . . : fe80::e890:be2b:4c6c:5aa9%7(Preferred)

IPv4 Address. . . . . . . . . . . : 192.168.56.1(Preferred)

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . :

DHCPv6 IAID . . . . . . . . . . . : 134873127

DHCPv6 Client DUID. . . . . . . . : 00-01-00-01-1F-04-2D-93-00-1F-D0-0C-7B-12

DNS Servers . . . . . . . . . . . : fec0:0:0:ffff::1%1

fec0:0:0:ffff::2%1

fec0:0:0:ffff::3%1

NetBIOS over Tcpip. . . . . . . . : Enabled

Ethernet adapter VirtualBox Host-Only Network:

Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : VirtualBox Host-Only Ethernet Adapter

Physical Address. . . . . . . . . : 0A-00-27-00-00-07

DHCP Enabled. . . . . . . . . . . : No

Autoconfiguration Enabled . . . . : Yes

Link-local IPv6 Address . . . . . : fe80::e890:be2b:4c6c:5aa9%7(Preferred)

IPv4 Address. . . . . . . . . . . : 192.168.56.1(Preferred)

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . :

DHCPv6 IAID . . . . . . . . . . . : 134873127

DHCPv6 Client DUID. . . . . . . . : 00-01-00-01-1F-04-2D-93-00-1F-D0-0C-7B-12

DNS Servers . . . . . . . . . . . : fec0:0:0:ffff::1%1

fec0:0:0:ffff::2%1

fec0:0:0:ffff::3%1

NetBIOS over Tcpip. . . . . . . . : EnabledA. 0A-00-27-00-00-07

B. 192.168.56.1

C. FEC0:0:0:FFFF::2

D. FE80::E890:BE2B:4C6C:5AA9

Administracja i eksploatacja …

Aby monitorować przesył danych w sieci komputerowej, należy wykorzystać program klasy

A. debugger.

B. firmware.

C. sniffer.

D. kompilator.

Kwalifikacja EE8

W systemie operacyjnym Ubuntu możliwe jest usunięcie konta użytkownika "student" przy pomocy polecenia

A. userdel student

B. user net student /del

C. del user student

D. net user student /del

Tworzenie i administrowanie s…

Przedstawiona w języku C++ definicja typu wyliczeniowego sprawi, że enumerator CZWARTEK będzie równy enum dni {PONIEDZIALEK = 1, WTOREK, SRODA, CZWARTEK, PIATEK, SOBOTA, NIEDZIELA};

A. liczbie 4

B. liczbie 1

C. napisowi "CZWARTEK"

D. napisowi 'CZWARTEK'

Tworzenie i administrowanie s…

Znacznik <pre> </pre> służy do wyświetlania

A. znaku wielokropkowego

B. treści czcionką w języku polskim

C. treści czcionką o stałej szerokości

D. znaku skreślenia

Administracja i eksploatacja …

Zgodnie z normą 802.3u w sieciach FastEthernet 100Base-FX stosuje się

A. przewód UTP kat. 6

B. światłowód wielomodowy

C. przewód UTP kat. 5

D. światłowód jednomodowy

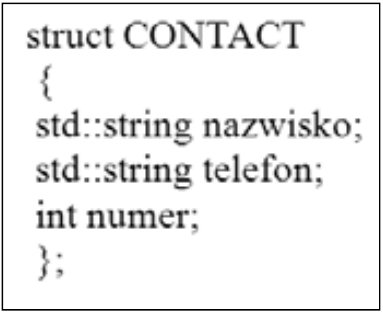

Tworzenie i administrowanie s…

Jakie znaczenie ma przedstawiony fragment kodu w języku C++?

A. Interakcja między zmiennymi globalnymi a lokalnymi.

B. Trzy niezwiązane ze sobą zmienne.

C. Zbiór zmiennych w hierarchii.

D. Typ strukturalny składający się z trzech pól.

Kwalifikacja EE8

Aby podłączyć projektor multimedialny do komputera, nie można zastosować złącza

A. SATA

B. USB

C. D-SUB

D. HDMI