Filtrowanie pytań

Kwalifikacja EE8

A. Umieścić poszkodowanego na lewym boku, zadzwonić po lekarza

B. Umieścić poszkodowanego na lewym boku w pozycji ustalonej, zadzwonić po lekarza i monitorować oddech co 1-2 minuty

C. Umieścić poszkodowanego na prawym boku w pozycji ustalonej, zadzwonić po lekarza i monitorować oddech co 1-2 minuty

D. Umieścić poszkodowanego na plecach, zadzwonić po lekarza

Administracja i eksploatacja …

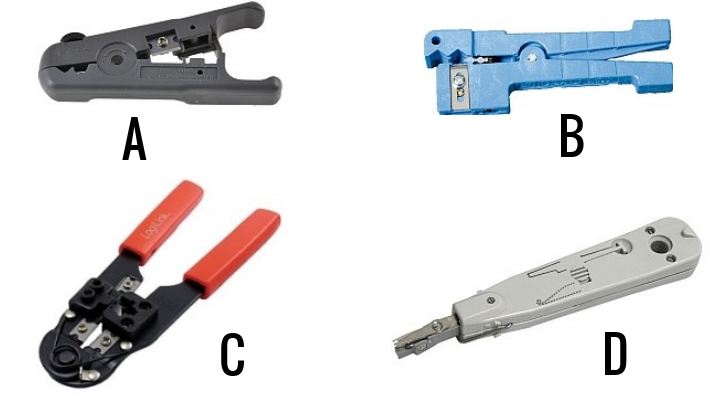

Jakie narzędzie wykorzystuje się do przytwierdzania kabla w module Keystone?

A. B

B. D

C. C

D. A

Tworzenie i administrowanie s…

W języku PHP zmienna $a została przypisana do wartości 1. Wyrażenie $a === $b będzie miało wartość true, gdy zmienna $b będzie ustawiona na wartość

A. "1" lub '1'

B. 1 lub '1'

C. '1'

D. *1

Administracja i eksploatacja …

W systemie Linux narzędzie fsck umożliwia

A. znalezienie i naprawienie uszkodzonych sektorów na dysku twardym

B. likwidację błędnych wpisów w rejestrze systemowym

C. obserwowanie kondycji procesora

D. sprawdzanie wydajności karty sieciowej

Administracja i eksploatacja …

Jakie liczby należy wprowadzić na klawiaturze telefonu podłączonego do bramki VoIP po wcześniejszym wpisaniu *** w celu ustawienia adresu bramy domyślnej sieci?

A. 02

B. 01

C. 04

D. 03

Administracja i eksploatacja …

Na jakich nośnikach pamięci masowej jednym z najczęstszych powodów uszkodzeń jest zniszczenie powierzchni?

A. W kartach pamięci SD

B. W dyskach SSD

C. W dyskach HDD

D. W pamięci zewnętrznej Flash

Administracja i eksploatacja …

Jakie ustawienie należy wprowadzić przy konfiguracji serwera DHCP?

A. Stopień bezpieczeństwa IPSec (ang. Internet Protocol Security)

B. Czas trwania dzierżawy adresu IP

C. Czas trwania dzierżawy adresu MAC

D. Adres MAC interfejsu sieciowego serwera DHCP

Administracja i eksploatacja …

Atak DDoS (ang. Disributed Denial of Service) na serwer doprowadzi do

A. przechwytywania pakietów sieciowych

B. zmiany pakietów przesyłanych przez sieć

C. zbierania danych o atakowanej sieci

D. przeciążenia aplikacji serwującej określone dane

Administracja i eksploatacja …

Na zdjęciu widać

A. router

B. przełącznik

C. punkt dostępowy

D. most

Administracja i eksploatacja …

Która z usług pozwala na zdalne zainstalowanie systemu operacyjnego?

A. IRC

B. IIS

C. RIS

D. DNS

Kwalifikacja EE8

Jaką maksymalną wielkość pamięci RAM może obsługiwać system Windows Server 2003 Datacenter na komputerach z procesorem x86?

A. 16 GB

B. 64 GB

C. 32 GB

D. 4 GB

Tworzenie i administrowanie s…

Wskaż zapytanie, które z tabeli klienci wybierze wyłącznie nazwiska trzech najlepszych klientów, czyli takich, którzy posiadają najwięcej punktów na swoim koncie (pole całkowite punkty)?

A. SELECT nazwisko FROM klienci ORDER BY punkty DESC LIMIT 3

B. SELECT nazwisko FROM klienci LIMIT 3

C. SELECT LIMIT 3 nazwisko FROM klienci ORDER BY nazwisko DESC

D. SELECT nazwisko FROM klienci ORDER BY nazwisko DESC LIMIT 3

Administracja i eksploatacja …

Jakie miejsce nie jest zalecane do przechowywania kopii zapasowej danych z dysku twardego komputera?

A. Płyta CD/DVD

B. Dysk zewnętrzny

C. Pamięć USB

D. Inna partycja dysku tego komputera

Administracja i eksploatacja …

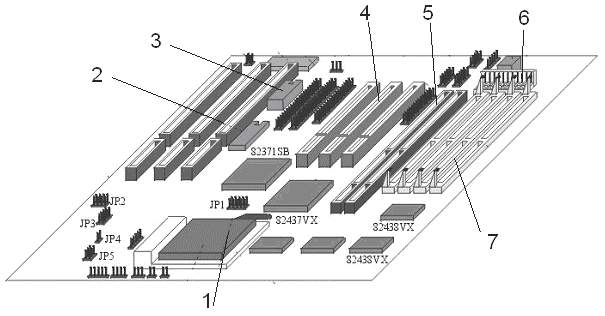

Na schemacie przedstawionej płyty głównej zasilanie powinno być podłączone do gniazda oznaczonego numerem

A. 5

B. 6

C. 3

D. 7

Kwalifikacja EE8

Liczba (AB)16, gdy zostanie przeliczona na system dziesiętny, wynosi

A. 171

B. 131

C. 191

D. 151

Administracja i eksploatacja …

Drukarka została zainstalowana w systemie Windows. Aby ustawić między innymi domyślną orientację wydruku, liczbę stron na arkusz oraz kolorystykę, podczas jej konfiguracji należy skorzystać z opcji

A. zabezpieczenia drukarki

B. udostępniania drukarki

C. preferencji drukowania

D. prawa drukowania

Administracja i eksploatacja …

Urządzenie sieciowe, które umożliwia połączenie pięciu komputerów w tej samej sieci, eliminując kolizje pakietów, to

A. most.

B. koncentrator.

C. ruter.

D. przełącznik.

Administracja i eksploatacja …

Jak nazywa się pamięć podręczna?

A. EIDE

B. Cache

C. VLB

D. Chipset

Administracja i eksploatacja …

Pamięć RAM ukazana na grafice jest instalowana w płycie głównej z gniazdem

A. DDR4

B. DDR2

C. DDR3

D. DDR

Administracja i eksploatacja …

Jak nazywa się współpracujące z monitorami CRT urządzenie wskazujące z końcówką wyposażoną w światłoczuły element, która poprzez dotknięcie ekranu monitora powoduje przesłanie sygnału do komputera, umożliwiając w ten sposób lokalizację kursora?

A. Trackball.

B. Pióro świetlne.

C. Ekran dotykowy.

D. Touchpad.

Tworzenie i administrowanie s…

ALTER TABLE artykuły MODIFY cena float; Ta kwerenda ma na celu wprowadzenie zmian w tabeli artykuły.

A. dodanie kolumny cena o typie float, o ile nie istnieje

B. usunięcie kolumny cena o typie float

C. zmiana typu na float dla kolumny cena

D. zmiana nazwy kolumny cena na float

Administracja i eksploatacja …

Możliwości zmiany uprawnień dostępu do plików w systemie Windows 10 można uzyskać za pomocą komendy

A. verify

B. convert

C. icacls

D. set

Administracja i eksploatacja …

Aby skanera działał prawidłowo, należy

A. zweryfikować temperaturę komponentów komputera

B. nie umieszczać kartek ze zszywkami w podajniku urządzenia, gdy jest on automatyczny

C. mieć w systemie zainstalowany program antywirusowy

D. smarować łożyska wentylatorów chłodzenia jednostki centralnej

Kwalifikacja EE8

Do magazynowania części plików aplikacji i danych, które są obszerne i nie mogą być w pełni załadowane do pamięci, wykorzystywane jest

A. edytor rejestru

B. menadżer zadań

C. schowek systemowy

D. plik stronicowania

Tworzenie i administrowanie s…

Zamieszczone poniżej zapytanie SQL przyznaje uprawnienie SELECT: GRANT SELECT ON hurtownia.* TO 'sprzedawca'@'localhost';

A. do wszystkich kolumn w tabeli hurtownia

B. dla konta root na serwerze localhost

C. dla konta root na serwerze sprzedawca

D. do wszystkich tabel w bazie danych hurtownia

Administracja i eksploatacja …

Jak nazywa się licencja oprogramowania, która pozwala na bezpłatne rozpowszechnianie aplikacji?

A. freeware

B. OEM

C. MOLP

D. shareware

Kwalifikacja EE8

Przed przystąpieniem do naprawy komputera, która wymaga wymiany procesora, należy

A. usunąć moduły pamięci RAM

B. odłączyć urządzenia peryferyjne

C. odłączyć zasilanie komputera

D. założyć fartuch ochronny

Kwalifikacja EE8

Kiedy komputer się uruchamia, wyświetla komunikat "CMOS checksum error press FI to continue press DEL to setup". Naciśnięcie klawisza DEL spowoduje

A. przejście do ustawień BIOS-u maszyny.

B. usuniecie pliku konfiguracyjnego.

C. wymazanie zawartości pamięci CMOS.

D. otwarcie konfiguracji systemu Windows.

Administracja i eksploatacja …

Udostępnienie drukarki sieciowej codziennie o tej samej porze należy ustawić we właściwościach drukarki, w zakładce

A. udostępnianie.

B. ogólne.

C. zaawansowane.

D. zabezpieczenia.

Tworzenie i administrowanie s…

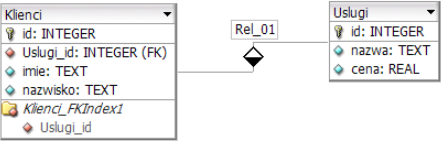

Z tabel Klienci oraz Uslugi należy wyodrębnić tylko imiona klientów oraz odpowiadające im nazwy usług, które kosztują więcej niż 10 zł. Kwerenda uzyskująca te informacje ma formę

A. SELECT imie, nazwa FROM klienci JOIN uslugi ON uslugi.id = uslugi_id

B. SELECT imie, nazwa FROM klienci JOIN uslugi ON uslugi.id = uslugi_id WHERE cena > 10

C. SELECT imie, nazwa FROM klienci, uslugi WHERE cena < 10

D. SELECT imie, nazwa FROM klienci JOIN uslugi ON uslugi.id = klienci.id

Administracja i eksploatacja …

Granice domeny kolizyjnej nie są określane przez porty takich urządzeń jak

A. koncentrator (ang. hub)

B. most (ang. bridge)

C. router

D. przełącznik (ang. switch)

Tworzenie i administrowanie s…

Jakie będą skutki wykonania podanego zapytania w tabeli?

| ALTER TABLE nazwa1 ADD nazwa2 DOUBLE NOT NULL; |

A. zmiana wartości kolumny nazwa2 na DOUBLE

B. dodanie kolumny nazwa2 typu zmiennoprzecinkowego

C. zmiana nazwy kolumny z nazwa1 na nazwa2

D. dodanie kolumny nazwa2 z wartością domyślną typu DOUBLE

Tworzenie i administrowanie s…

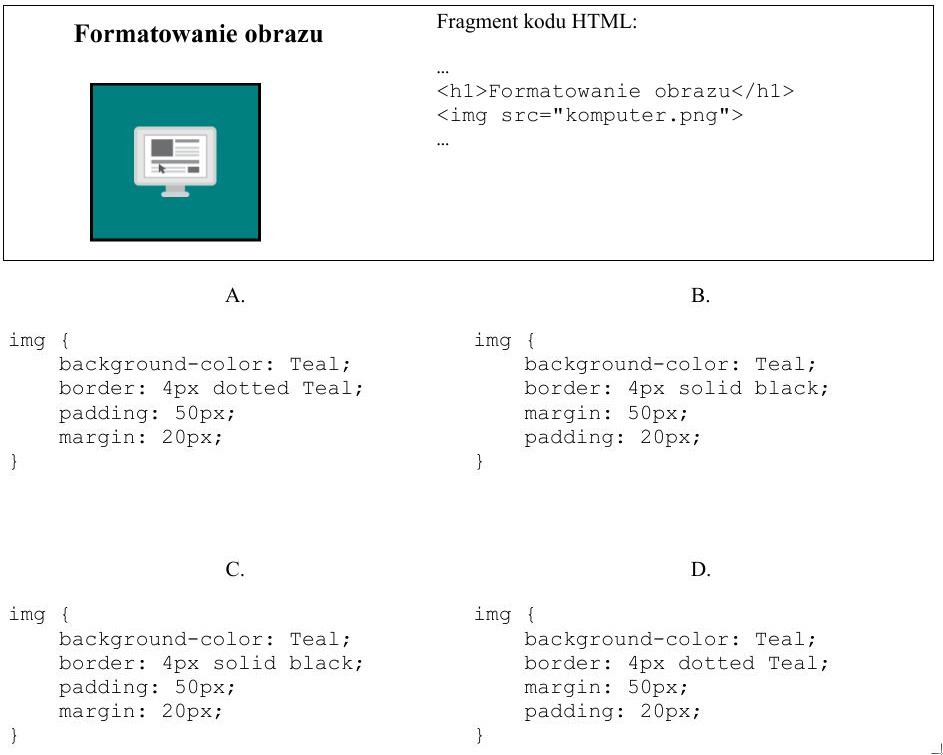

Na przedstawionym obrazie widać wynik formatowania przy użyciu styli CSS oraz kod HTML, który go generuje. Przy założeniu, że marginesy wewnętrzne wynoszą 50 px, a zewnętrzne 20 px, jak wygląda styl CSS dla tego obrazu?

A. Rys. D

B. Rys. C

C. Rys. B

D. Rys. A

Administracja i eksploatacja …

Aby podłączyć drukarkę igłową o wskazanych parametrach do komputera, trzeba umieścić kabel dołączony do drukarki w porcie

| Producent | OKI |

|---|---|

| Ilość igieł | 24 |

| Wspierane systemy operacyjne | Windows 7, Windows Server 2008 |

| Szybkość druku [znaki/s] | 576 |

| Maksymalna ilość warstw wydruku | 6 |

| Interfejs | IEEE 1284 |

| Pamięć | 128 KB |

| Poziom hałasu [dB] | 57 |

A. USB

B. FireWire

C. Centronics

D. Ethernet

Administracja i eksploatacja …

Na rysunku znajduje się graficzny symbol

A. punktu dostępowego

B. mostu

C. rutera

D. przełącznika

Tworzenie i administrowanie s…

Wskaź poprawną definicję funkcji w języku JavaScript.

A. nazwa_funkcji(argumenty) {instrukcje;}

B. new nazwa_funkcji(argumenty) {instrukcje;}

C. function nazwa_funkcji(argumenty) {instrukcje;}

D. typ_funkcji nazwa_funkcji(argumenty) {instrukcje;}

Administracja i eksploatacja …

Aby Jan mógł zmienić właściciela drukarki w systemie Windows, musi mu zostać przypisane prawo do w opcjach zabezpieczeń

A. modyfikacji uprawnień do drukowania

B. uprawnień specjalnych

C. manipulacji dokumentami

D. administrowania drukarkami

Tworzenie i administrowanie s…

W CSS należy ustawić tło dokumentu na obrazek rys.png. Obrazek powinien się powtarzać tylko w poziomej osi. Jaką definicję powinien mieć selektor body?

A. {background-image: url("rys.png"); background-repeat: repeat-y;}

B. {background-image: url("rys.png"); background-repeat: repeat;}

C. {background-image: url("rys.png"); background-repeat: repeat-x;}

D. {background-image: url("rys.png"); background-repeat: round;}

Administracja i eksploatacja …

Jakie polecenie służy do przeprowadzania aktualizacji systemu operacyjnego Linux korzystającego z baz RPM?

A. upgrade

B. zypper

C. chmode

D. rm

Tworzenie i administrowanie s…

Baza danych, która fizycznie znajduje się na wielu komputerach, lecz logicznie postrzegana jako całość, opiera się na architekturze

A. lokalną

B. rozproszoną

C. abstrakcyjną

D. relacyjną