Filtrowanie pytań

Administracja i eksploatacja …

A. users

B. whoami

C. who

D. id

Administracja i eksploatacja …

Czynnikiem zagrażającym bezpieczeństwu systemu operacyjnego, który wymusza jego automatyczne aktualizacje, są

A. niepoprawnie zainstalowane sterowniki urządzeń

B. luki w oprogramowaniu systemowym

C. źle skonfigurowane uprawnienia do plików

D. niewłaściwe hasła użytkowników posiadających prawa administratora

Tworzenie i administrowanie s…

Za pomocą stylu CSS zdefiniowano obramowanie pojedyncze o następujących kolorach krawędzi: border: solid 1px;

border-color: red blue green yellow;

Jakie kolory będą miały poszczególne krawędzie?

A. górna – czerwona, lewa – niebieska, dolna – zielona, prawa – żółta.

B. lewa – czerwona, dolna – niebieska, prawa – zielona, górna – żółta.

C. górna – czerwona, prawa – niebieska, dolna – zielona, lewa – żółta.

D. prawa – czerwona, dolna – niebieska, lewa – zielona, górna – żółta.

Tworzenie i administrowanie s…

Które zdarzenie języka JavaScript jest wyzwalane w momencie, gdy kursor myszy znajduje się na elemencie do którego jest przypisane?

A. onmousedown

B. onmouseover

C. onmouseout

D. onmouseup

Tworzenie i administrowanie s…

W języku HTML aby zdefiniować słowa kluczowe strony, należy użyć zapisu

A. <meta keywords = "psy, koty, gryzonie">

B. <meta name = "keywords" content = "psy, koty, gryzonie">

C. <meta name = "description" content = "psy, koty, gryzonie">

D. <meta name = "keywords" = "psy, koty, gryzonie">

Administracja i eksploatacja …

Aby zapewnić użytkownikom Active Directory możliwość logowania i korzystania z zasobów tej usługi w sytuacji awarii kontrolera domeny, trzeba

A. włączyć wszystkich użytkowników do grupy administratorzy

B. skopiować wszystkie zasoby sieciowe na każdy komputer w domenie

C. podarować wszystkim użytkownikom kontakt do Help Desk

D. zainstalować dodatkowy kontroler domeny

Tworzenie i administrowanie s…

Jaką wartość wyświetli standardowe wyjście dla podanego w ramce fragmentu kodu w języku C++?

A. 0

B. 3

C. 2

D. 32

Administracja i eksploatacja …

Licencja na Office 365 PL Personal (1 stanowisko, subskrypcja na 1 rok) ESD jest przypisana do

A. wyłącznie jednego użytkownika na jednym komputerze i jednym urządzeniu mobilnym do celów komercyjnych i niekomercyjnych.

B. wyłącznie jednego użytkownika, na jednym komputerze, jednym tablecie i jednym telefonie, wyłącznie do celów niekomercyjnych.

C. dowolnej liczby użytkowników, wyłącznie na jednym komputerze do celów komercyjnych i niekomercyjnych.

D. dowolnej liczby użytkowników, wyłącznie na jednym komputerze do celów komercyjnych.

Tworzenie i administrowanie s…

W tabeli o nazwie pracownicy zdefiniowano klucz główny w typie INTEGER z atrybutami NOT NULL oraz AUTO_INCREMENT. Dodatkowo zdefiniowane zostały pola imie oraz nazwisko. W przypadku wykonania podanej kwerendy SQL, która dodaje dane i pomija pole klucza, w bazie danych MySQL nastąpi

| INSERT INTO pracownicy (imie, nazwisko) VALUES ('Anna', 'Nowak'); |

A. zignorowanie polecenia, tabela nie ulegnie zmianie

B. dodanie rekordu do tabeli, dla klucza głównego zostanie przypisana kolejna wartość naturalna

C. dodanie rekordu do tabeli, dla klucza głównego zostanie przypisana wartość NULL

D. błąd związany z niewłaściwą liczbą pól

Kwalifikacja EE8

Po zainstalowaniu systemu Linux Ubuntu obok Windows, w celu dostosowania czasu, przez jaki wyświetlane jest menu wyboru systemów, należy zmienić plik

A. /etc/default/grub

B. /etc/boot.ini

C. /etc/network/interfaces

D. /var/log/syslog

Administracja i eksploatacja …

Który z poniższych protokołów funkcjonuje w warstwie aplikacji?

A. FTP

B. UDP

C. TCP

D. ARP

Tworzenie i administrowanie s…

Aby skorzystać z relacji w zapytaniu, trzeba użyć słowa kluczowego

A. UNION

B. IN

C. JOIN

D. GROUP BY

Kwalifikacja EE8

Aby użytkownicy lokalnej sieci mogli uzyskiwać dostęp do stron WWW za pomocą protokołów http i HTTPS, brama internetowa musi umożliwiać ruch na portach

A. 80 i 443

B. 90 i 434

C. 80 i 434

D. 90 i 443

Kwalifikacja EE8

Oprogramowanie OEM (Original Equipment Manufacturer) jest przypisane do

A. wszystkich komputerów w danym gospodarstwie domowym.

B. systemu operacyjnego, który działa na danym komputerze.

C. właściciela/nabywcy laptopa.

D. komputera (lub jego komponentów), na którym zostało zainstalowane.

Tworzenie i administrowanie s…

Co należy zweryfikować przed wykonaniem kopii zapasowej bazy danych, aby było możliwe jej późniejsze odtworzenie w poprawny sposób?

A. spójność bazy danych

B. możliwość udostępnienia bazy danych

C. poprawność składni zapytań

D. prawa dostępu do serwera bazy danych

Administracja i eksploatacja …

Które urządzenie należy wykorzystać do podłączenia urządzenia peryferyjnego, wyposażonego w bezprzewodowy interfejs wykorzystujący do komunikacji fale świetlne w zakresie podczerwieni, z laptopem, który nie ma takiego interfejsu, a ma natomiast interfejs USB?

A. Urządzenie 2

B. Urządzenie 3

C. Urządzenie 1

D. Urządzenie 4

Administracja i eksploatacja …

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

A. hybrydowym

B. sekwencyjnym

C. bezpołączeniowym

D. połączeniowym

Tworzenie i administrowanie s…

Jednym z atrybutów tabeli ksiazki jest pole czyWypozyczona, które może mieć dwie wartości: true lub false. Jaki typ danych będzie najbardziej odpowiedni dla tego pola?

A. VARCHAR(5)

B. BOOLEAN

C. DOUBLE

D. CHAR

Tworzenie i administrowanie s…

Która z poniżej wymienionych zasad nie przyczyni się do poprawy czytelności kodu?

A. Trzeba dodawać komentarze w trudniejszych fragmentach kodu

B. W każdej linii kodu powinna znaleźć się tylko jedna komenda

C. Kod powinien być napisany bez wcięć i nadmiarowych enterów

D. Nazwy zmiennych muszą odzwierciedlać ich funkcję

Administracja i eksploatacja …

Jakie informacje o wykorzystywaniu pamięci wirtualnej można uzyskać, analizując zawartość pliku w systemie Linux?

A. pagefile.sys

B. /etc/inittab

C. /proc/vmstat

D. xload

Administracja i eksploatacja …

Jaką częstotliwość odświeżania należy ustawić, aby obraz na monitorze był odświeżany 85 razy na sekundę?

A. 850 Hz

B. 0,085 kHz

C. 85 kHz

D. 8,5 Hz

Administracja i eksploatacja …

Które z wymienionych mediów nie jest odpowiednie do przesyłania danych teleinformatycznych?

A. sieć 230V

B. skrętka

C. światłowód

D. sieć15KV

Administracja i eksploatacja …

Podaj prefiks, który identyfikuje adresy globalne w protokole IPv6?

A. 200::/3

B. 2::/3

C. 2000::/3

D. 20::/3

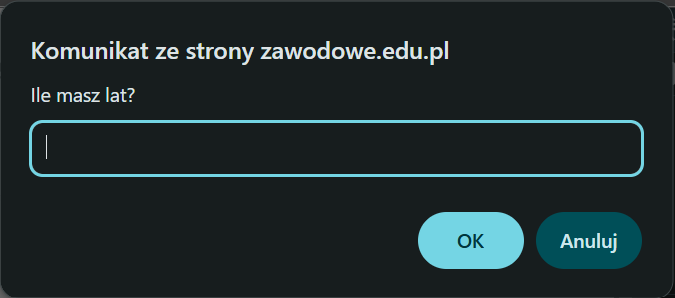

Tworzenie i administrowanie s…

Którego polecenia JavaScript należy użyć, aby w oknie przeglądarki wyświetliło się okno przedstawione na obrazie?

A. confirm(’Ile masz lat?’)

B. prompt(’Ile masz lat?’)

C. document.write(’Ile masz lat?’)

D. alert(’Ile masz lat?’)

Tworzenie i administrowanie s…

W trakcie walidacji dokumentu HTML5 napotkano komunikat o treści: "Error: Element head is missing a required instance of child element title". Co to oznacza w kontekście dokumentu?

A. nie zdefiniowano elementu <title> w sekcji <head> dokumentu.

B. nie zdefiniowano wymaganego atrybutu title w znaczniku <img>.

C. element <title> nie został poprawnie zamknięty przez </title>.

D. element <title> nie jest konieczny.

Tworzenie i administrowanie s…

W jakim typie pliku powinno się zapisać zdjęcie, aby mogło być wyświetlane na stronie WWW z zachowaniem efektu przezroczystości?

A. PNG

B. BMP

C. JPG

D. CDR

Tworzenie i administrowanie s…

Jakie oprogramowanie służy do obróbki dźwięku?

A. Audacity

B. Winamp

C. RealPlayer

D. Brasero

Administracja i eksploatacja …

W których nośnikach pamięci masowej uszkodzenia mechaniczne są najbardziej prawdopodobne?

A. W dyskach HDD

B. W kartach pamięci SD

C. W pamięciach Flash

D. W dyskach SSD

Administracja i eksploatacja …

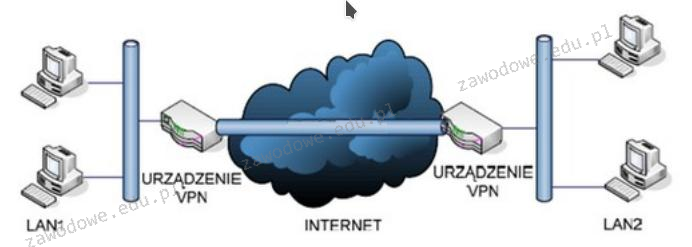

Schemat ilustruje zasadę funkcjonowania sieci VPN o nazwie

A. Gateway

B. Site – to – Site

C. Client – to – Site

D. L2TP

Administracja i eksploatacja …

Standard IEEE 802.11 określa typy sieci

A. Gigabit Ethernet

B. Fast Ethernet

C. bezprzewodowe LAN

D. światłowodowe LAN

Administracja i eksploatacja …

Jaką funkcję pełni serwer FTP?

A. administracja kontami poczty

B. synchronizacja czasu

C. nadzorowanie sieci

D. udostępnianie plików

Administracja i eksploatacja …

Zestaw komputerowy, który został przedstawiony, jest niepełny. Który z elementów nie został wymieniony w tabeli, a jest kluczowy dla prawidłowego funkcjonowania zestawu?

| Lp. | Nazwa podzespołu |

|---|---|

| 1. | Zalman Obudowa R1 Midi Tower bez PSU, USB 3.0 |

| 2. | Gigabyte GA-H110M-S2H, Realtek ALC887, DualDDR4-2133, SATA3, HDMI, DVI, D-Sub, LGA1151, mATX |

| 3. | Intel Core i5-6400, Quad Core, 2.70GHz, 6MB, LGA1151, 14nm, 65W, Intel HD Graphics, VGA, BOX |

| 4. | Patriot Signature DDR4 2x4GB 2133MHz |

| 5. | Seagate BarraCuda, 3.5", 1TB, SATA/600, 7200RPM, 64MB cache |

| 6. | LG SuperMulti SATA DVD+/-R24x,DVD+RW6x,DVD+R DL 8x, bare bulk (czarny) |

| 7. | Gembird Bezprzewodowy Zestaw Klawiatura i Mysz |

| 8. | Monitor Iiyama E2083HSD-B1 19.5inch, TN, HD+, DVI, głośniki |

| 9. | Microsoft OEM Win Home 10 64Bit Polish 1pk DVD |

A. Wentylator procesora

B. Karta graficzna

C. Zasilacz

D. Pamięć RAM

Administracja i eksploatacja …

Po zainstalowaniu z domyślnymi uprawnieniami, system Windows XP nie obsługuje formatu systemu plików

A. FAT16

B. NTFS

C. FAT32

D. EXT

Tworzenie i administrowanie s…

Dla strony internetowej stworzono grafikę rysunek.jpg o wymiarach: szerokość 200 px, wysokość 100 px. Jak można wyświetlić tę grafikę jako miniaturę – pomniejszoną z zachowaniem proporcji, używając znacznika?

A. <img src="rysunek.png" style="width: 25px; height:25px;">

B. <img src="rysunek.png" style="width: 25px; height:50px;">

C. <img src="rysunek.png">

D. <img src="rysunek.png" style="width: 50px">

Administracja i eksploatacja …

Przedstawione na ilustracji narzędzie służy do

A. oczyszczania elementów scalonych z kurzu.

B. lutowania.

C. testowania płyty głównej.

D. pomiaru rezystancji.

Tworzenie i administrowanie s…

Aby dostosować dźwięk do określonego poziomu głośności, trzeba zastosować efekt

A. usuwania szumów

B. wyciszenia

C. podbicia basów

D. normalizacji

Administracja i eksploatacja …

Jakie gniazdo w notebooku jest przeznaczone do podłączenia kamery cyfrowej przez interfejs i.Link?

A. DB-15F

B. RJ-45

C. IEEE 1394

D. S/PDiF

Administracja i eksploatacja …

Czym jest OTDR?

A. reflektometr.

B. tester kabli miedzianych.

C. spawarka.

D. urządzenie światłowodowe dla przełącznika.

Administracja i eksploatacja …

Podstawowy protokół stosowany do ustalania ścieżki oraz przesyłania pakietów danych w sieci komputerowej to

A. RIP

B. POP3

C. PPP

D. SSL

Administracja i eksploatacja …

Aby w systemie Windows ustawić właściwości wszystkich zainstalowanych urządzeń lub wyświetlić ich listę, należy użyć narzędzia

A. dhcpmgmt.msc

B. devmgmt.msc

C. diskmgmt.msc

D. dnsmgmt.msc