Filtrowanie pytań

Tworzenie i administrowanie s…

A. Prowadzi do zmiany wielkości obrazu bez zmiany istotnej zawartości wizualnej

B. Łączy bądź pozbywa się kształtów

C. Skutkuje wycięciem z oryginalnego obrazu konkretnego fragmentu, aby uzyskać lepszy widok

D. Opiera się na modyfikacji formatu zapisu obrazu w celu zmiany metody kompresji

Administracja i eksploatacja …

Jakiego materiału używa się w drukarkach tekstylnych?

A. taśma woskowa

B. atrament sublimacyjny

C. fuser

D. filament

Administracja i eksploatacja …

Jakie medium transmisyjne stosują myszki bluetooth do łączności z komputerem?

A. Promieniowanie w podczerwieni

B. Fale radiowe w paśmie 800/900 MHz

C. Promieniowanie w ultrafiolecie

D. Fale radiowe w paśmie 2,4 GHz

Tworzenie i administrowanie s…

W instrukcjach mających na celu odtwarzanie dźwięku na witrynie internetowej jako podkładu muzycznego nie stosuje się atrybutu

A. loop="10"

B. href="C:/100.wav">

C. volume="-100"

D. balance="-10"

Administracja i eksploatacja …

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

A. systemowa

B. wymiany

C. rozszerzona

D. folderowa

Administracja i eksploatacja …

W systemie Windows uruchomiono plik wsadowy z dwoma argumentami. Uzyskanie dostępu do wartości drugiego argumentu w pliku wsadowym jest możliwe przez

A. %2

B. $2$

C. $2

D. %2%

Tworzenie i administrowanie s…

Na podstawie tabeli Towar wykonano poniższe zapytanie SQL. Jaki będzie rezultat tej operacji?

SELECT nazwa_towaru

FROM`Towar`

WHERE cena_katalogowa<65

ORDER BY waga DESC

FROM`Towar`

WHERE cena_katalogowa<65

ORDER BY waga DESC

| ID | nazwa_towaru | cena_katalogowa | waga | kolor |

|---|---|---|---|---|

| 1 | Papier ksero A4 | 11 | 2.3 | biel |

| 2 | Zeszyt A5 | 4.2 | 0.13 | wielokolorowy |

| 3 | Zeszyt A5 w linie | 3.5 | 0.12 | niebieski |

| 4 | Kredki 24 kolory | 9 | 0.3 | wielokolorowy |

| 5 | Plecak szkolny | 65.5 | 1.3 | zielony |

A. Papier ksero A4, Kredki 24 kolory, Zeszyt A5 w linie, Zeszyt A5

B. Zeszyt A5, Zeszyt A5 w linie, Kredki 24 kolory, Papier ksero A4

C. Papier ksero A4, Kredki 24 kolory, Zeszyt A5, Zeszyt A5 w linie

D. Zeszyt A5 w linie, Zeszyt A5, Kredki 24 kolory, Papier ksero A4

Tworzenie i administrowanie s…

Aby wykorzystać skrypt zapisany w pliku przyklad.js, trzeba połączyć go ze stroną używając kodu

A. <script link="przyklad.js"></script>

B. <script>przyklad.js</script>

C. <script src="/przyklad.js"></script>

D. <link rel="script" href="/przyklad.js">

Administracja i eksploatacja …

Do bezprzewodowej transmisji danych pomiędzy dwiema jednostkami, z wykorzystaniem fal radiowych w zakresie ISM 2,4 GHz, przeznaczony jest interfejs

A. Fire Wire

B. IEEE 1394

C. IrDA

D. Bluetooth

Administracja i eksploatacja …

Jakie porty powinny zostać zablokowane w firewallu, aby nie pozwolić na łączenie się z serwerem FTP?

A. 80 i 443

B. 22 i 23

C. 25 i 143

D. 20 i 21

Administracja i eksploatacja …

Jak nazywa się protokół, który pozwala na ściąganie wiadomości e-mail z serwera?

A. FTP

B. POP3

C. DNS

D. SMTP

Administracja i eksploatacja …

Jaką usługę powinno się aktywować na ruterze, aby każda stacja robocza mogła wymieniać pakiety z siecią Internet, gdy dostępnych jest 5 adresów publicznych oraz 18 stacji roboczych?

A. VPN

B. FTP

C. WWW

D. NAT

Tworzenie i administrowanie s…

Przedstawiono fragment HTML, który nie przechodzi poprawnej walidacji. Błąd walidacyjny tego kodu dotyczy

| <!DOCTYPE html> <html> <head> <title>Test</title> </head> <body> <img src="obraz.gif alt="Obrazek"> <h1>Rozdział 1</h1> <p>To jest tekst paragrafu, ... </p> <br> <img src="obraz.gif" alt="Obrazek"> </body> </html> |

A. powtórzenia nazwy pliku graficznego.

B. niedomknięcia znacznika img.

C. braku cudzysłowu.

D. niedomknięcia znacznika br.

Administracja i eksploatacja …

Ile minimalnie pamięci RAM powinien mieć komputer, aby możliwe było uruchomienie 32-bitowego systemu operacyjnego Windows 7 w trybie graficznym?

A. 512 MB

B. 256 MB

C. 1 GB

D. 2 GB

Tworzenie i administrowanie s…

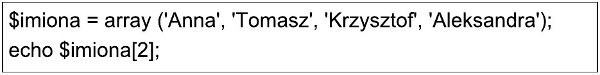

Podano fragment kodu PHP, w którym znajduje się zadeklarowana zmienna typu tablica. Jakie imię zostanie wyświetlone po wykonaniu tego kodu?

A. Tomasz

B. Krzysztof

C. Anna

D. Aleksandra

Administracja i eksploatacja …

Jaki zapis w systemie binarnym odpowiada liczbie 111 w systemie dziesiętnym?

A. 1110111

B. 1101111

C. 11111111

D. 11111110

Tworzenie i administrowanie s…

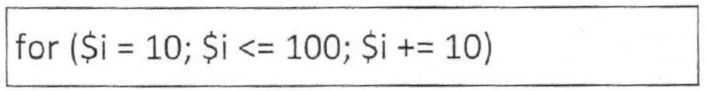

W języku PHP znajduje się instrukcja pętli umieszczona w ramce. Ile razy zostanie wykonana ta pętla, o ile zmienna kontrolna nie jest zmieniana w jej wnętrzu, a także nie dodano instrukcji przerywającej pętlę, takiej jak break?

A. 10 powtórzeń

B. 9 powtórzeń

C. 11 powtórzeń

D. 100 powtórzeń

Tworzenie i administrowanie s…

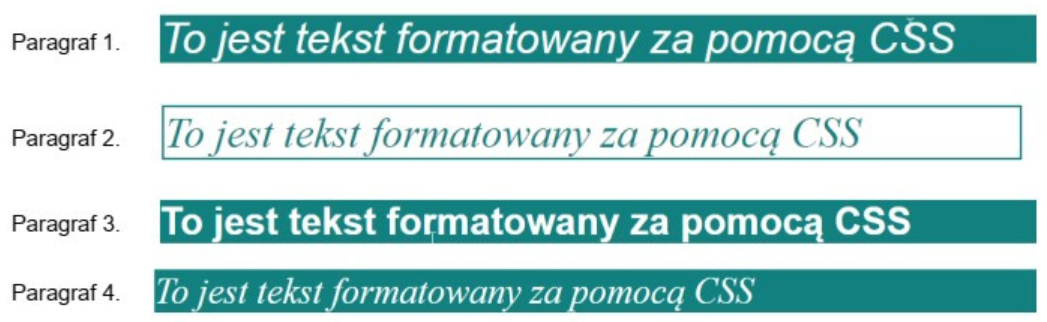

Wskaż, który paragraf jest sformatowany przy użyciu podanego stylu CSS: p {

font-family: serif;

background-color: Teal;

color: white;

font-style: italic;

}

A. Paragraf 1

B. Paragraf 2

C. Paragraf 3

D. Paragraf 4

INF.03 Pytanie 6059

Tworzenie i administrowanie s…

Delegacja domeny to

A. zmiana rejestratora domeny.

B. zmiana nazwy domeny.

C. umieszczenie informacji o zewnętrznych serwerach, które obsługują stronę.

D. utrata okresu ważności domeny z możliwością odnowienia jej.

Administracja i eksploatacja …

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

A. adres sprzętowy

B. adres IPv6

C. nazwę domenową

D. nazwę komputera

Administracja i eksploatacja …

Z analizy oznaczenia pamięci DDR3 PC3-16000 można wywnioskować, że ta pamięć:

A. posiada przepustowość 16 GB/s

B. działa z częstotliwością 160 MHz

C. działa z częstotliwością 16000 MHz

D. charakteryzuje się przepustowością 160 GB/s

Tworzenie i administrowanie s…

Parametr face elementu <font> jest używany do wskazania

A. efektów czcionki

B. koloru czcionki

C. nazwa czcionki

D. rozmiaru czcionki

Administracja i eksploatacja …

Komputery K1, K2, K3, K4 są podłączone do interfejsów przełącznika, które są przypisane do VLAN-ów wymienionych w tabeli. Które z tych komputerów mają możliwość komunikacji ze sobą?

| Nazwa komputera | Adres IP | Nazwa interfejsu | VLAN |

| K1 | 10.10.10.1/24 | F1 | VLAN 10 |

| K2 | 10.10.10.2/24 | F2 | VLAN 11 |

| K3 | 10.10.10.3/24 | F3 | VLAN 10 |

| K4 | 10.10.11.4/24 | F4 | VLAN 11 |

A. K2 i K4

B. K1 z K3

C. K1 i K4

D. K1 i K2

Tworzenie i administrowanie s…

Po wykonaniu instrukcji języka JavaScript x = Math.ceil(2.4); wartość zmiennej x będzie wynosić

A. 2

B. 3

C. 4

D. 8

Kwalifikacja EE8

W tabeli zamieszczono dane katalogowe procesora AMD Athlon 1333 Model 4 Thunderbird. Z jaką częstotliwością realizowane są przesłania międzyrejestrowe?

| General information | |

|---|---|

| Type | CPU / Microprocessor |

| Market segment | Desktop |

| Family | AMD Athlon |

| CPU part number | A1333AMS3C |

| Stepping codes | AYHIA AYHJAR |

| Frequency (MHz) | 1333 |

| Bus speed (MHz) | 266 |

| Clock multiplier | 10 |

| Gniazdo | Socket A (Socket 462) |

| Notes on AMD A1333AMS3C | |

| ○ Actual bus frequency is 133 MHz. Because the processor uses Double Data Rate bus the effective bus speed is 266 MHz. | |

A. 1 333 MHz

B. 2 666 MHz

C. 266 MHz

D. 133 MHz

Kwalifikacja EE8

Przeczytaj poniższy opis i wyjaśnij, dlaczego użytkownik komputera nie ma możliwości zapisania danych na udostępnionym dysku sieciowym?

Użytkownik ma dostęp do dysku sieciowego, ale nie potrafi na nim zapisać informacji. Użytkownik loguje się do domeny Active Directory. Udostępniony dysk znajduje się na kontrolerze domeny, do której loguje się użytkownik. Kontroler domeny to Windows 2000 Server z systemem plików NTFS. Użytkownik sprawdził zabezpieczenia NTFS tego dysku. Zostały one ustawione: Administratorzy - Pełna Kontrola. Użytkownicy domeny - Modyfikacja.

A. Na serwerze są niewłaściwie skonfigurowane zabezpieczenia NTFSB. Na serwerze są błędnie ustawione uprawnienia w udostępnieniu dyskuC. Użytkownik podał nieprawidłowe hasło podczas logowaniaD. Konto użytkownika zostało zablokowane przez Administratora serwera Kwalifikacja EE8 Użytkownik komputera łączy się z Internetem za pomocą sieci lokalnej. Kiedy wprowadza w przeglądarce adres www.wp.pl, nie uzyskuje dostępu do strony WWW, jednak wprowadzenie adresu IP, takiego jak 212.77.100.101, umożliwia otwarcie tej strony. Jakie mogą być tego powody?

A. Brak serwera PROXYB. Brak serwera DNSC. Brak serwera WINSD. Brak adresu bramy Tworzenie i administrowanie s… Jaką wartość uzyska zmienna x po wykonaniu poniższego kodu PHP? mysqli_query($db, "DELETE FROM produkty WHERE status < 0");

$x = mysqli_affected_rows($db);

A. Liczbę wierszy, które znajdują się w bazie danych.B. Liczbę wierszy przetworzonych przez zapytanie DELETE FROM.C. Liczbę wierszy, które zostały dodane do tabeli produkty.D. Liczbę wierszy w tabeli produkty, dla których pole status przekracza zero. Kwalifikacja EE8 Ile maksymalnie adresów hostów można przydzielić w podsieci o adresie IPv4

172.16.0.0/22?

A. 1024B. 1022C. 2046D. 2048 Administracja i eksploatacja … Które z poniższych poleceń służy do naprawienia głównego rekordu rozruchowego dysku twardego w systemie Windows?

A. bootcfgB. bcdeditC. fixmbrD. fixboot Administracja i eksploatacja … Urządzenie, które łączy różne segmenty sieci i przekazuje ramki pomiędzy nimi, wybierając odpowiedni port docelowy dla przesyłanych ramek, to

A. rejestratorB. koncentratorC. zasilacz awaryjnyD. przełącznik Administracja i eksploatacja … Program o nazwie dd, którego przykład użycia przedstawiono w systemie Linux, umożliwia:

dd if=/dev/sdb of=/home/uzytkownik/Linux.iso

A. zmianę systemu plików z ext3 na ext4B. stworzenie obrazu nośnika danychC. utworzenie dowiązania symbolicznego do pliku Linux.iso w kataloguD. ustawianie konfiguracji interfejsu karty sieciowej Administracja i eksploatacja … Aby uzyskać informacje na temat aktualnie działających procesów w systemie Linux, można użyć polecenia

A. suB. lsC. rmD. ps Administracja i eksploatacja … Jaki sterownik drukarki jest uniwersalny dla różnych urządzeń oraz systemów operacyjnych i stanowi standard w branży poligraficznej?

A. PCL5B. Graphics Device InterfaceC. PCL6D. PostScript Administracja i eksploatacja … Problemy z laptopem, objawiające się zmienionymi barwami lub brakiem określonego koloru na ekranie, mogą być spowodowane uszkodzeniem

A. portu D-SUBB. pamięci RAMC. taśmy matrycyD. interfejsu HDMI Administracja i eksploatacja … Ikona z wykrzyknikiem, którą widać na ilustracji, pojawiająca się przy nazwie urządzenia w Menedżerze urządzeń, wskazuje, że to urządzenie

Administracja i eksploatacja … Ile maksymalnie kanałów z dostępnego pasma kanałów w standardzie 802.11b może być używanych w Polsce?

A. 9 kanałówB. 11 kanałówC. 10 kanałówD. 13 kanałów Administracja i eksploatacja … Jakie polecenie diagnostyczne powinno się użyć, aby uzyskać informacje na temat tego, czy miejsce docelowe odpowiada oraz po jakim czasie nastąpiła odpowiedź?

A. routeB. ipcconfigC. pingD. nbtstat Administracja i eksploatacja … Które z wymienionych mediów nie jest odpowiednie do przesyłania danych teleinformatycznych?

A. skrętkaB. sieć 230VC. światłowódD. sieć15KV Tworzenie i administrowanie s… Użycie standardu ISO-8859-2 ma na celu zapewnienie prawidłowego wyświetlania

A. znaków zarezerwowanych dla języka opisu stronyB. polskich znaków, takich jak: ś, ć, ń, ó, ąC. symboli matematycznychD. specjalnych znaków przeznaczonych dla języka kodu strony

A. Na serwerze są niewłaściwie skonfigurowane zabezpieczenia NTFS

B. Na serwerze są błędnie ustawione uprawnienia w udostępnieniu dysku

C. Użytkownik podał nieprawidłowe hasło podczas logowania

D. Konto użytkownika zostało zablokowane przez Administratora serwera

Kwalifikacja EE8

Użytkownik komputera łączy się z Internetem za pomocą sieci lokalnej. Kiedy wprowadza w przeglądarce adres www.wp.pl, nie uzyskuje dostępu do strony WWW, jednak wprowadzenie adresu IP, takiego jak 212.77.100.101, umożliwia otwarcie tej strony. Jakie mogą być tego powody?

A. Brak serwera PROXY

B. Brak serwera DNS

C. Brak serwera WINS

D. Brak adresu bramy

Tworzenie i administrowanie s…

Jaką wartość uzyska zmienna x po wykonaniu poniższego kodu PHP? mysqli_query($db, "DELETE FROM produkty WHERE status < 0");

$x = mysqli_affected_rows($db);

A. Liczbę wierszy, które znajdują się w bazie danych.

B. Liczbę wierszy przetworzonych przez zapytanie DELETE FROM.

C. Liczbę wierszy, które zostały dodane do tabeli produkty.

D. Liczbę wierszy w tabeli produkty, dla których pole status przekracza zero.

Kwalifikacja EE8

Ile maksymalnie adresów hostów można przydzielić w podsieci o adresie IPv4

172.16.0.0/22?

A. 1024

B. 1022

C. 2046

D. 2048

Administracja i eksploatacja …

Które z poniższych poleceń służy do naprawienia głównego rekordu rozruchowego dysku twardego w systemie Windows?

A. bootcfg

B. bcdedit

C. fixmbr

D. fixboot

Administracja i eksploatacja …

Urządzenie, które łączy różne segmenty sieci i przekazuje ramki pomiędzy nimi, wybierając odpowiedni port docelowy dla przesyłanych ramek, to

A. rejestrator

B. koncentrator

C. zasilacz awaryjny

D. przełącznik

Administracja i eksploatacja …

Program o nazwie dd, którego przykład użycia przedstawiono w systemie Linux, umożliwia:

dd if=/dev/sdb of=/home/uzytkownik/Linux.iso

A. zmianę systemu plików z ext3 na ext4

B. stworzenie obrazu nośnika danych

C. utworzenie dowiązania symbolicznego do pliku Linux.iso w katalogu

D. ustawianie konfiguracji interfejsu karty sieciowej

Administracja i eksploatacja …

Aby uzyskać informacje na temat aktualnie działających procesów w systemie Linux, można użyć polecenia

A. su

B. ls

C. rm

D. ps

Administracja i eksploatacja …

Jaki sterownik drukarki jest uniwersalny dla różnych urządzeń oraz systemów operacyjnych i stanowi standard w branży poligraficznej?

A. PCL5

B. Graphics Device Interface

C. PCL6

D. PostScript

Administracja i eksploatacja …

Problemy z laptopem, objawiające się zmienionymi barwami lub brakiem określonego koloru na ekranie, mogą być spowodowane uszkodzeniem

A. portu D-SUB

B. pamięci RAM

C. taśmy matrycy

D. interfejsu HDMI

Administracja i eksploatacja …

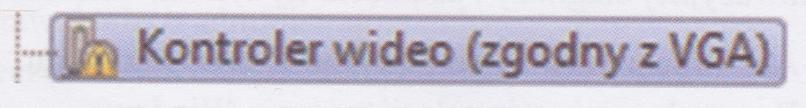

Ikona z wykrzyknikiem, którą widać na ilustracji, pojawiająca się przy nazwie urządzenia w Menedżerze urządzeń, wskazuje, że to urządzenie

A. zostało dezaktywowane

B. sterowniki zainstalowane na nim są w nowszej wersji

C. funkcjonuje poprawnie

D. nie funkcjonuje prawidłowo

Administracja i eksploatacja …

Ile maksymalnie kanałów z dostępnego pasma kanałów w standardzie 802.11b może być używanych w Polsce?

A. 9 kanałów

B. 11 kanałów

C. 10 kanałów

D. 13 kanałów

Administracja i eksploatacja …

Jakie polecenie diagnostyczne powinno się użyć, aby uzyskać informacje na temat tego, czy miejsce docelowe odpowiada oraz po jakim czasie nastąpiła odpowiedź?

A. route

B. ipcconfig

C. ping

D. nbtstat

Administracja i eksploatacja …

Które z wymienionych mediów nie jest odpowiednie do przesyłania danych teleinformatycznych?

A. skrętka

B. sieć 230V

C. światłowód

D. sieć15KV

Tworzenie i administrowanie s…

Użycie standardu ISO-8859-2 ma na celu zapewnienie prawidłowego wyświetlania

A. znaków zarezerwowanych dla języka opisu strony

B. polskich znaków, takich jak: ś, ć, ń, ó, ą

C. symboli matematycznych

D. specjalnych znaków przeznaczonych dla języka kodu strony