Filtrowanie pytań

Administracja i eksploatacja …

A. przypisywanie plikom atrybutu: ukryty na własną rękę

B. korzystanie z osobistych kont z ograniczonymi uprawnieniami

C. przypisywanie plikom atrybutu: zaszyfrowany osobiście

D. używanie indywidualnych kont z uprawnieniami administratora

Tworzenie i administrowanie s…

Pętla while powinna działać tak długo, jak zmienna x będzie przyjmować wartości z otwartego przedziału (-2, 5). Zapis tego warunku w nagłówku pętli przy użyciu języka PHP wygląda następująco

A. ($x > -2) && ($x < 5)

B. ($x == -2) && ($x < 5)

C. ($x > -2) || ($x > 5)

D. ($x < -2) || ($x > 5)

Tworzenie i administrowanie s…

W CSS, aby ustawić wcięcie pierwszej linii akapitu na 30 pikseli, należy użyć zapisu

A. p {line-indent: 30px;}

B. p {text-spacing: 30px;}

C. p {line-height: 30px;}

D. p {text-indent: 30px;}

Tworzenie i administrowanie s…

Zdefiniowano bazę danych z tabelą sklepy, która zawiera pola: nazwa, ulica, miasto, branza. W celu zlokalizowania wszystkich nazw sklepów spożywczych, które znajdują się tylko we Wrocławiu, należy wykorzystać kwerendę:

A. SELECT sklepy FROM branza="spożywczy" WHERE miasto="Wrocław"

B. SELECT nazwa FROM sklepy WHERE branza="spozywczy" OR miasto="Wrocław"

C. SELECT sklepy FROM nazwa WHERE branza="spożywczy" BETWEEN miasto="Wrocław"

D. SELECT nazwa FROM sklepy WHERE branza="spozywczy" AND miasto="Wrocław"

Administracja i eksploatacja …

Aby dostęp do systemu Windows Serwer 2016 był możliwy dla 50 urządzeń, bez względu na liczbę użytkowników, należy w firmie zakupić licencję

A. Device CAL.

B. External Connection.

C. User CAL.

D. Public Domain.

Administracja i eksploatacja …

Sprawdzenie ilości wolnego miejsca na dysku twardym w systemie Linux umożliwia polecenie

A. cd

B. df

C. ln

D. tr

Administracja i eksploatacja …

Korzystając z polecenia systemowego ipconfig, można skonfigurować

A. właściwości uprawnień dostępu

B. przypisania dysków sieciowych

C. rejestr systemowy

D. interfejsy sieciowe

Administracja i eksploatacja …

Nie jest możliwe tworzenie okresowych kopii zapasowych z dysku serwera na przenośnych nośnikach typu

A. płyta CD-RW

B. karta SD

C. karta MMC

D. płyta DVD-ROM

Administracja i eksploatacja …

Przerywając działalność na komputerze, możemy szybko wrócić do pracy, wybierając w systemie Windows opcję:

A. ponownego uruchomienia

B. zamknięcia systemu

C. wylogowania

D. stanu wstrzymania

Administracja i eksploatacja …

Jakie cechy posiadają procesory CISC?

A. małą liczbę metod adresowania

B. ograniczoną wymianę danych między pamięcią a procesorem

C. wielką liczbę instrukcji

D. prostą oraz szybką jednostkę zarządzającą

Tworzenie i administrowanie s…

Jaki selektor stylizuje akapity tekstu z klasą tekst oraz element blokowy z identyfikatorem obrazki?

A. p#tekst + div.obrazki

B. p.tekst + div#obrazki

C. p#tekst, div.obrazki

D. p.tekst, div#obrazki

Administracja i eksploatacja …

Aby w edytorze Regedit przywrócić stan rejestru systemowego za pomocą wcześniej utworzonej kopii zapasowej, należy użyć funkcji

A. Kopiuj nazwę klucza.

B. Załaduj gałąź rejestru.

C. Eksportuj.

D. Importuj.

Tworzenie i administrowanie s…

Jaką technologię zaleca się przy budowie witryn WWW, aby użytkownicy bez umiejętności programistycznych mogli samodzielnie wprowadzać zmiany w treści bez kodowania?

A. CMS

B. FTP

C. SEO

D. SSL

Administracja i eksploatacja …

Liczba 45H w systemie ósemkowym wyraża się jako

A. 105

B. 102

C. 108

D. 110

Administracja i eksploatacja …

Wartość 101011101102 zapisana w systemie szesnastkowym to

A. A76

B. 576

C. 536

D. AE6

Tworzenie i administrowanie s…

W aplikacjach webowych tablice asocjacyjne to struktury, w których

A. posiadają co najmniej dwa wymiary

B. w każdej komórce tablicy znajduje się inna tablica

C. elementy tablicy zawsze są indeksowane od 0

D. indeks ma postać łańcucha znakowego

Administracja i eksploatacja …

Jakim poleceniem w systemie Linux można dodać nowych użytkowników?

A. net user

B. useradd

C. usersadd

D. usermod

Tworzenie i administrowanie s…

Jeżeli zmienna $x zawiera dowolną dodatnią liczbę naturalną, to przedstawiony kod źródłowy PHP ma na celu wyświetlenie: $licznik = 0;

while ($licznik != $x)

{

echo $licznik;

$licznik++;

}

A. liczb wprowadzanych z klawiatury, aż do momentu wprowadzenia wartości x

B. losowych liczb z zakresu (0, x)

C. kolejnych liczb od 0 do x-1

D. kolejnych liczb od x do 0

Tworzenie i administrowanie s…

W języku JavaScript zapisano poniższy fragment kodu. <script> var x=10; x++; console.log(x); </script>

Po uruchomieniu skryptu zmienna x

<script> var x=10; x++; console.log(x); </script>A. będzie miała wartość 10 i zostanie pokazana w dokumencie HTML

B. będzie miała wartość 10 i zostanie wyświetlona w głównym oknie przeglądarki internetowej

C. będzie miała wartość 11 i zostanie wyświetlona w konsoli przeglądarki internetowej

D. będzie miała wartość 11 i zostanie wyświetlona w oknie popup

Administracja i eksploatacja …

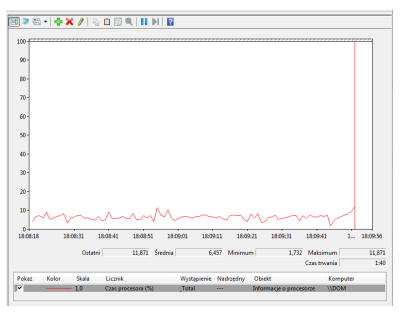

Aby zainicjować w systemie Windows oprogramowanie do monitorowania wydajności komputera przedstawione na ilustracji, należy otworzyć

A. devmgmt.msc

B. gpedit.msc

C. taskschd.msc

D. perfmon.msc

Administracja i eksploatacja …

Który z standardów implementacji sieci Ethernet określa sieć opartą na kablu koncentrycznym, gdzie długość segmentu nie może przekraczać 185 m?

A. 10Base-5

B. 100Base-T2

C. 100Base-T4

D. 10Base-2

Tworzenie i administrowanie s…

W SQL warunek ten odpowiada warunkowi liczba >= 10 AND liczba <= 100?

A. liczba IN (10, 100)

B. liczba BETWEEN 10 AND 100

C. liczba LIKE '10%'

D. NOT (liczba < 10 AND liczba > 100)

Administracja i eksploatacja …

Jaką nazwę powinien mieć identyfikator, aby urządzenia w sieci mogły działać w danej sieci bezprzewodowej?

A. SSID

B. MAC

C. URL

D. IP

Administracja i eksploatacja …

Jak na diagramach sieciowych LAN oznaczane są punkty dystrybucyjne znajdujące się na różnych kondygnacjach budynku, zgodnie z normą PN-EN 50173?

A. BD (BuildingDistributor)

B. CD (Campus Distribution)

C. FD (Floor Distribution)

D. MDF (Main Distribution Frame)

Tworzenie i administrowanie s…

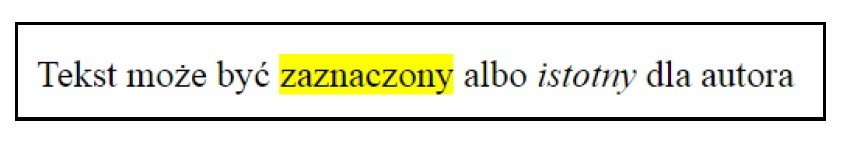

Aby w języku HTML uzyskać formatowanie paragrafu przedstawione w ramce, należy zastosować kod

A. <p>Tekst może być <mark>zaznaczony albo <i>istotny</i> dla autora</mark></p>

B. <p>Tekst może być <mark>zaznaczony albo <em>istotny</em> dla autora</mark></p>

C. <p>Tekst może być <mark>zaznaczony</mark> albo <em>istotny dla autora</p>

D. <p>Tekst może być <mark>zaznaczony</mark> albo <em>istotny</em> dla autora</p>

Administracja i eksploatacja …

Administrator pragnie udostępnić w sieci folder c:\instrukcje tylko trzem użytkownikom z grupy Serwisanci. Jakie działanie powinien podjąć?

A. Udostępnić grupie Wszyscy cały dysk C: i ustawić limit równoczesnych połączeń na 3

B. Udostępnić grupie Serwisanci dysk C: bez ograniczeń dotyczących liczby połączeń równoczesnych

C. Udostępnić grupie Serwisanci folder c:\instrukcje i nie wprowadzać ograniczeń na liczbę połączeń równoczesnych

D. Udostępnić grupie Wszyscy folder C:\instrukcje z ograniczeniem do 3 równoczesnych połączeń

Kwalifikacja EE8

"Gorące podłączenie" („hot-plug”) wskazuje, że urządzenie, które jest podłączane, jest

A. działa po zainstalowaniu odpowiednich sterowników

B. funkcjonuje od razu po podłączeniu, bez potrzeby wyłączania ani restartowania systemu

C. zgodne z komputerem

D. sterowane temperaturą

Kwalifikacja EE8

Komunikat tekstowy KB/Interface error, wyświetlany na monitorze komputera podczas testu POST BIOS-u firmy AMI, informuje o wystąpieniu błędu

A. rozdzielczości karty graficznej

B. baterii CMOS

C. pamięci GRAM

D. sterownika klawiatury

Administracja i eksploatacja …

W modelu RGB, kolor w systemie szesnastkowym przedstawia się w ten sposób: ABCDEF. Wartość natężenia koloru niebieskiego w tym zapisie odpowiada liczbie dziesiętnej

A. 186

B. 205

C. 239

D. 171

Administracja i eksploatacja …

Jakie medium transmisyjne nosi nazwę 100BaseTX i jaka jest maksymalna prędkość danych, która może być w nim osiągnięta?

A. Kabel UTP kategorii 5 o prędkości transmisji do 100 Mb/s

B. Kabel UTP kategorii 5e o prędkości transmisji do 1000 Mb/s

C. Światłowód wielomodowy o prędkości transmisji do 100 Mb/s

D. Światłowód jednomodowy o prędkości transmisji do 1000 Mb/s

Administracja i eksploatacja …

AC-72-89-17-6E-B2 to adres MAC karty sieciowej zapisany w formacie

A. heksadecymalnej

B. dziesiętnej

C. binarnej

D. oktalnej

Administracja i eksploatacja …

Standard WIFI 802.11 b/g używa pasma

A. 1200 MHz

B. 5 GHz

C. 2,4 GHz

D. 250 MHz

Tworzenie i administrowanie s…

W CSS, aby ustalić różne formatowanie dla pierwszej litery w akapicie, trzeba użyć selektora

A. atrybutu p [first-letter]

B. klasy p.first-letter

C. dziecka p + first-letter

D. pseudoelementu p::first-letter

Kwalifikacja EE8

Jak wygląda prawidłowy zapis binarny adresu IPv4: 192.168.96.129?

A. 10000001 11100000 11101000 11000000

B. 10000001 01100000 10101000 11000000

C. 11000000 10101000 01100000 10000001

D. 11000000 11101000 11100000 10000001

Administracja i eksploatacja …

Jakim modułem pamięci RAM, który jest zgodny z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/8xDDR4 2133, ECC, maksymalnie 128GB/ 4x PCI-E 16x/ RAID/ USB 3.1/ S-2011-V3/ATX, jest pamięć?

A. HPE 32GB (1x32GB) Quad Rank x4 DDR4-2133 CAS-15-15-15 Load Reduced Memory Kit, ECC

B. HPE 32GB (1x32GB) Quad Rank x4 PC3-14900L (DDR3-1866 Load Reduced CAS-13 Memory Kit)

C. HPE 16GB (1x16GB) Dual Rank x4 PC3-14900R (DDR3-1866) Registered CAS-13 Memory Kit

D. HPE 32GB (1x16GB) Dual Rank x4 PC3L-10600R (DDR3-1333) Registered CAS-9, Non-ECC

Administracja i eksploatacja …

Jakiego typu rozbudowa serwera wymaga zainstalowania dodatkowych sterowników?

A. Dodanie dysków fizycznych

B. Instalacja kolejnego procesora

C. Montaż kolejnej karty sieciowej

D. Dodanie pamięci RAM

Administracja i eksploatacja …

Zamiana taśmy barwiącej wiąże się z eksploatacją drukarki

A. igłowej

B. atramentowej

C. termicznej

D. laserowej

Tworzenie i administrowanie s…

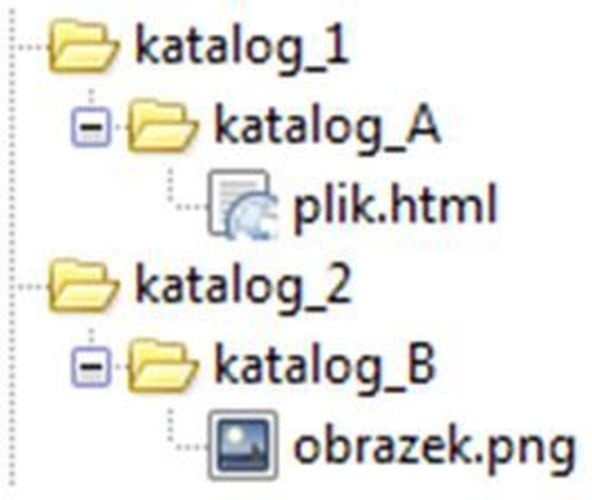

Wskaż, który zapis należy zastosować w celu wyświetlenia grafiki obrazek.png na stronie WWW w pliku plik.html.

A. <img src="/../katalog_1/katalog_B/obrazek.png">

B. <img src="/../katalog_2/katalog_B/obrazek.png">

C. <img src="../../katalog_2/katalog_B/obrazek.png">

D. <img src="obrazek.png">

Kwalifikacja EE8

Diagram relacji encji to

A. typ graficznej prezentacji relacji pomiędzy encjami

B. typ oprogramowania bazodanowego

C. pojemność bazy danych wyrażona w bajtach

D. wartość pojedynczego wpisu w bazie danych

Tworzenie i administrowanie s…

Instrukcja przypisania elementu do tablicy w języku JavaScript dotyczy tablicy: Tablica['technik'] = 'informatyk';

A. wielowymiarowej.

B. numerycznej.

C. statycznej.

D. asocjacyjnej.