Filtrowanie pytań

Tworzenie i administrowanie s…

A. (liczba >=-200) && (liczba<-100)

B. (liczba <=-200) && (liczba<-100)

C. (liczba <=-200) || (liczba>-100)

D. (liczba >=-200) || (liczba>-100)

Administracja i eksploatacja …

Czym jest serwer poczty elektronicznej?

A. MySQL

B. Postfix

C. PostgreSQL

D. Firebird

Administracja i eksploatacja …

Płyta główna serwerowa potrzebuje pamięci z rejestrem do prawidłowego funkcjonowania. Który z poniższych modułów pamięci będzie zgodny z tą płytą?

A. Kingston Hynix B 8GB 1600MHz DDR3L CL11 ECC SODIMM 1,35 V

B. Kingston 4GB 1600MHz DDR3 ECC CL11 DIMM 1,5 V

C. Kingston 8GB 1333MHz DDR3 ECC Reg CL9 DIMM 2Rx8

D. Kingston 4GB 1333MHz DDR3 Non-ECC CL9 DIMM

Kwalifikacja EE8

Jaki typ pliku umożliwia zapisywanie fotografii z aparatu cyfrowego z maksymalną dokładnością odwzorowania obrazu i pozwala na precyzyjną edycję tego pliku na komputerze?

A. RAW

B. SWF

C. PNG

D. EPS

Administracja i eksploatacja …

Typ profilu użytkownika w systemie Windows Serwer, który nie zapisuje zmian wprowadzonych na bieżącym pulpicie ani na serwerze, ani na stacji roboczej po wylogowaniu, to profil

A. mobilny

B. tymczasowy

C. lokalny

D. zaufany

Kwalifikacja EE8

Wykonanie polecenia attrib +h +s +r przykiad.txt w konsoli systemu Windows spowoduje

A. zapis ciągu znaków hsr w pliku przyklad.txt

B. zabezpieczenie pliku przyklad.txt hasłem hsr

C. przypisanie dla pliku przyklad.txt atrybutów ukryty, systemowy, tylko do odczytu

D. przypisanie dla pliku przyklad.txt atrybutów ukryty, skompresowany, tylko do odczytu

Administracja i eksploatacja …

Rejestr procesora, znany jako licznik rozkazów, przechowuje

A. liczbę cykli zegara od momentu rozpoczęcia programu

B. liczbę rozkazów, które pozostały do zrealizowania do zakończenia programu

C. adres rozkazu, który ma być wykonany następnie

D. ilość rozkazów zrealizowanych przez procesor do tego momentu

Administracja i eksploatacja …

Adapter USB do LPT można zastosować w sytuacji, gdy występuje niezgodność złączy podczas podłączania starszych modeli

A. printera

B. mousea

C. keyboarda

D. displaya

Administracja i eksploatacja …

Jakie urządzenie powinno być użyte w sieci Ethernet, aby zredukować liczbę kolizji pakietów?

A. Bramkę VoIP

B. Przełącznik

C. Regenerator

D. Koncentrator

Administracja i eksploatacja …

W systemie Linux istnieją takie prawa dostępu do konkretnego pliku rwxr--r--. Jakie polecenie użyjemy, aby zmienić je na rwxrwx---?

A. chmod 221 nazwapliku

B. chmod 770 nazwapliku

C. chmod 755 nazwapliku

D. chmod 544 nazwapliku

Administracja i eksploatacja …

W systemie Windows, gdzie można ustalić wymagania dotyczące złożoności hasła?

A. panelu sterowania

B. autostarcie

C. BIOS-ie

D. zasadach zabezpieczeń lokalnych

INF.02 Pytanie 6172

Administracja i eksploatacja …

Jakie funkcje realizuje system informatyczny?Kursy informatyczne

A. Ochrona przed wirusami

B. Nadzór nad działaniem oprogramowania diagnostycznego

C. Zarządzanie monitorem CRT

D. Przetwarzanie danych

Administracja i eksploatacja …

Który zestaw przyrządów pomiarowych jest wystarczający do wykonania w obwodzie prądu stałego pomiaru mocy metodą techniczną?

A. Dwa amperomierze.

B. Dwa woltomierze.

C. Woltomierz i amperomierz.

D. Amperomierz i omomierz.

Administracja i eksploatacja …

Jakie urządzenie stosuje technikę polegającą na wykrywaniu zmian w pojemności elektrycznej podczas manipulacji kursorem na monitorze?

A. touchpad

B. joystik

C. trackpoint

D. mysz

Tworzenie i administrowanie s…

Kwerenda umożliwiająca wprowadzenie zmian w wielu rekordach lub przeniesienie ich za pomocą jednej operacji nosi nazwę kwerendy

A. wybierającej

B. funkcjonalnej

C. parametrycznej

D. krzyżowej

Kwalifikacja EE8

Tło strony internetowej ma wartości w skali dziesiętnej: czerwony = 27, zielony = 90, niebieski = 104. Jak powinna wyglądać definicja tego koloru w HTML?

A. #5A681B

B. #1B5A68

C. #279004

D. #1C9D4A

Administracja i eksploatacja …

Na stabilność obrazu w monitorach CRT istotny wpływ ma

A. wieloczęstotliwość

B. częstotliwość odświeżania

C. odwzorowanie kolorów

D. czas reakcji

Administracja i eksploatacja …

Standardowe napięcie zasilające dla modułów pamięci RAM DDR4 wynosi

A. 1,65 V

B. 1,5 V

C. 1,35 V

D. 1,2 V

Kwalifikacja EE8

Na wydrukach z drukarki laserowej widoczne są długie pasy oraz powtarzające się zniekształcenia. Jednym z możliwych powodów niskiej jakości druku może być awaria

A. głowicy drukującej

B. układu zliczającego

C. bębna światłoczułego

D. taśmy barwiącej

Administracja i eksploatacja …

Wartości 1001 i 100 w pliku /etc/passwd wskazują na

| student:x:1001:100:Jan Kowalski:/home/student:/bin/bash |

A. numer koloru tekstu i numer koloru tła w terminalu

B. identyfikatory użytkownika oraz grupy w systemie

C. liczbę udanych oraz nieudanych prób logowania

D. liczbę dni od ostatniej zmiany hasła oraz liczbę dni do wygaszenia hasła

Tworzenie i administrowanie s…

Kwerenda ALTER TABLE artykuly MODIFY cena float;

ma na celu dokonanie zmian w tabeli artykuly.

A. usunąć kolumnę o nazwie cena typu float

B. zmienić typ kolumny cena na float

C. zmienić nazwę kolumny cena na float

D. dodać kolumnę o nazwie cena z typem float, jeżeli jeszcze nie istnieje

Kwalifikacja EE8

Program, który udostępnia dane na temat wydajności zestawu komputerowego to

A. benchmark

B. sniffer

C. debugger

D. kompilator

Administracja i eksploatacja …

Firma Dyn, której serwery DNS zostały zaatakowane, przyznała, że część tego ataku … miała miejsce z użyciem różnych urządzeń podłączonych do sieci. Ekosystem kamer, czujników i kontrolerów określany ogólnie jako 'Internet rzeczy' został wykorzystany przez cyberprzestępców jako botnet − sieć maszyn-zombie. Jakiego rodzaju atak jest opisany w tym cytacie?

A. DOS

B. mail bombing

C. flooding

D. DDOS

Tworzenie i administrowanie s…

Jaką rolę odgrywa kwerenda krzyżowa w programie MS Access?

A. Prezentuje zliczone wartości z pola i układa je w wiersze oraz kolumny

B. Zmienia istniejące dane w tabeli

C. Dodaje do wybranej tabeli rekordy z innej tabeli

D. Usuwa rekordy z tabel według określonych kryteriów

Administracja i eksploatacja …

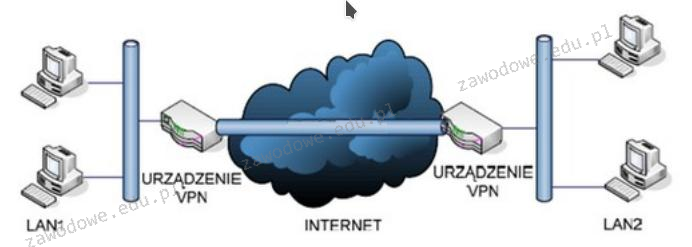

Schemat ilustruje zasadę funkcjonowania sieci VPN o nazwie

A. Client – to – Site

B. Gateway

C. Site – to – Site

D. L2TP

Administracja i eksploatacja …

W dwóch sąsiadujących pomieszczeniach w pewnej firmie występują bardzo silne zakłócenia elektromagnetyczne. Aby osiągnąć jak największą przepustowość podczas działania istniejącej sieci LAN, jakie medium transmisyjne powinno zostać użyte?

A. fale elektromagnetyczne w zakresie podczerwieni

B. kabel telefoniczny

C. skrętkę nieekranowaną

D. kabel światłowodowy

Tworzenie i administrowanie s…

Jaką wartość przyjmie zmienna $a po wykonaniu poniższej sekwencji poleceń w języku PHP? $a = 1; $a++; $a += 10; --$a;

A. 1

B. 12

C. 11

D. 10

Tworzenie i administrowanie s…

W języku Javascript obiekt typu array jest używany do przechowywania

A. wielu wartości jedynie tekstowych

B. wielu wartości jedynie liczbowych

C. wielu wartości lub metod

D. wielu wartości różnych typów

Tworzenie i administrowanie s…

Który z poniższych formatów NIE umożliwia zapis plików animowanych?

A. ACE

B. SWF

C. GIF

D. SVG

Administracja i eksploatacja …

Ustawa z dnia 14 grudnia 2012 roku dotycząca odpadów zobowiązuje

A. spalanie odpadów w jak najwyższej temperaturze

B. neutralizację odpadów w sposób dowolny w możliwie najkrótszym czasie

C. przechowywanie odpadów maksymalnie przez rok

D. poddanie odpadów przede wszystkim odzyskowi

Administracja i eksploatacja …

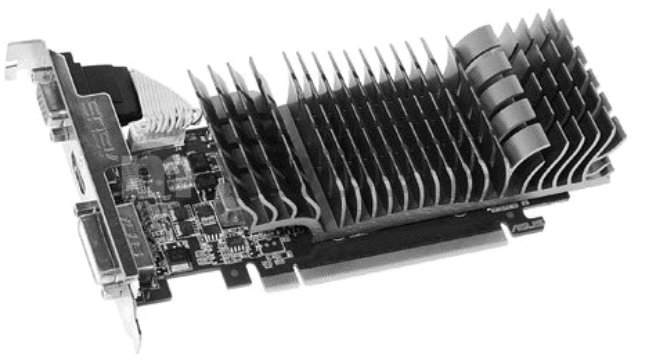

Karta rozszerzeń zaprezentowana na rysunku ma system chłodzenia

A. symetryczne

B. aktywne

C. pasywne

D. wymuszone

Administracja i eksploatacja …

Jakie urządzenie sieciowe umożliwia połączenie lokalnej sieci LAN z rozległą siecią WAN?

A. Router

B. Switch

C. Repeater

D. Hub

Tworzenie i administrowanie s…

Zadanie "drzewo kontekstowe" w edytorze WYSIWYG Adobe Dreamweaver jest przeznaczone do

A. określenia kaskadowych arkuszy stylów powiązanych z witryną

B. pokazania interaktywnego drzewa struktury HTML dla treści statycznych i dynamicznych

C. tworzenia szablonu strony internetowej

D. formatowania treści za pomocą dostępnych znaczników

Tworzenie i administrowanie s…

Jakie formaty wideo są obsługiwane przez standard HTML5?

A. Ogg, QuickTime

B. MP4, AVI

C. MP4, Ogg, WebM

D. Ogg, AVI, MPEG

Administracja i eksploatacja …

Użytkownik systemu Windows napotyka komunikaty o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

A. powiększenie rozmiaru pliku virtualfile.sys

B. dodanie nowego dysku

C. zwiększenie pamięci RAM

D. dodanie dodatkowej pamięci cache procesora

Administracja i eksploatacja …

Jakie polecenie pozwala na uzyskanie adresów fizycznych dla kart sieciowych w systemie?

A. getmac

B. ping

C. arp -a

D. pathping

Kwalifikacja EE8

Poniższa procedura rekurencyjna druk(n:integer), wywołana z argumentem 5, spowoduje wyświetlenie na ekranie komputera

procedure druk(n:integer); begin if n=0 then exit; writeln(n); druk(n-1); end;

A. liczby 0B. liczby 5C. ciągu liczb 5,4,3,2,1D. ciągu liczb 1,2,3,4,5 Administracja i eksploatacja … W systemie Windows 7 konfigurację interfejsu sieciowego można przeprowadzić, używając rozwinięcia polecenia

A. netshB. nslookupC. telnetD. tracert Administracja i eksploatacja … Jakie znaczenie ma zaprezentowany symbol graficzny?

Tworzenie i administrowanie s… Który zapis jest selektorem pseudoklasy CSS?

A. td.wyroznienieB. bodyC. a:linkD. p#wyroznienie

procedure druk(n:integer); begin if n=0 then exit; writeln(n); druk(n-1); end; A. liczby 0

B. liczby 5

C. ciągu liczb 5,4,3,2,1

D. ciągu liczb 1,2,3,4,5

Administracja i eksploatacja …

W systemie Windows 7 konfigurację interfejsu sieciowego można przeprowadzić, używając rozwinięcia polecenia

A. netsh

B. nslookup

C. telnet

D. tracert

Administracja i eksploatacja …

Jakie znaczenie ma zaprezentowany symbol graficzny?

A. filtr dolnoprzepustowy

B. przetwornik cyfrowo-analogowy

C. generator dźwięku

D. przetwornik analogowo-cyfrowy

Tworzenie i administrowanie s…

Który zapis jest selektorem pseudoklasy CSS?

A. td.wyroznienie

B. body

C. a:link

D. p#wyroznienie