Filtrowanie pytań

Tworzenie i administrowanie s…

Które wartości będą przechowywane w zmiennych po wykonaniu przedstawionej pętli języka PHP?

A. a = 40, i = 0

B. a = 0, i = 20

C. a = 40, i = 20

D. a = 20, i = 20

INF.02 Pytanie 6522

Administracja i eksploatacja …

Po zauważeniu przypadkowego skasowania istotnych danych na dysku, najlepszym sposobem na odzyskanie usuniętych plików jest

A. zainstalowanie na tej samej partycji co pliki programu do odzyskiwania skasowanych danych, np. Recuva

B. podłączenie dysku do komputera, w którym zainstalowany jest program typu recovery

C. odinstalowanie i ponowne zainstalowanie sterowników dysku twardego, zalecanych przez producenta

D. przeskanowanie systemu narzędziem antywirusowym, a następnie skorzystanie z narzędzia chkdsk

Administracja i eksploatacja …

Liczba szesnastkowa 1E2F₍₁₆₎ zapisana w systemie ósemkowym ma postać

A. 7277

B. 17057

C. 7727

D. 74274

Tworzenie i administrowanie s…

W SQL przy użyciu kwerendy ALTER można

A. zmienić strukturę tabeli

B. dodać dane do tabeli

C. stworzyć tabelę

D. zlikwidować tabelę

Administracja i eksploatacja …

Która z usług umożliwia centralne zarządzanie identyfikacjami, uprawnieniami oraz zasobami w sieci?

A. WDS (Windows Deployment Services)

B. AD (Active Directory)

C. DHCP (Dynamic Host Configuration Protocol)

D. NFS (Network File System)

Administracja i eksploatacja …

Który z systemów operacyjnych przeznaczonych do pracy w sieci jest dostępny na podstawie licencji GNU?

A. OS X Server

B. Unix

C. Linux

D. Windows Server 2012

Administracja i eksploatacja …

Jakie rozwiązanie techniczne pozwala na transmisję danych z szybkością 1 Gb/s z zastosowaniem światłowodu?

A. 10GBase-T

B. 1000Base-LX

C. 10Base5

D. 100Base-FX

Administracja i eksploatacja …

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla przesyłania VoIP?

A. QoS

B. SNMP

C. STP

D. VNC

Administracja i eksploatacja …

Dostosowywanie parametrów TCP/IP hosta w oparciu o adres MAC karty sieciowej to funkcjonalność jakiego protokołu?

A. FTP

B. HTTP

C. DHCP

D. DNS

Tworzenie i administrowanie s…

Jak powinien być zapisany kolor 255 12 12 w modelu RGB na stronie www?

A. #FF0C0C

B. #AB1A1D

C. #EE0C0C

D. #2551212

Administracja i eksploatacja …

Według modelu TCP/IP protokoły DNS, FTP i SMTP są przypisane do warstwy

A. transportowej

B. internetowej

C. dostępu do sieci

D. aplikacji

Administracja i eksploatacja …

Wskaż właściwą formę maski

A. 255.255.255.64

B. 255.255.255.96

C. 255.255.255.228

D. 255.255.255.192

Kwalifikacja EE8

Jaką maksymalną wielkość pamięci RAM może obsługiwać system Windows Server 2003 Datacenter na komputerach z procesorem x86?

A. 32 GB

B. 16 GB

C. 4 GB

D. 64 GB

Administracja i eksploatacja …

Podczas uruchamiania komputera wyświetla się komunikat "CMOS checksum error press F1 to continue press DEL to setup". Naciśnięcie klawisza DEL spowoduje

A. usunięcie pliku konfiguracji.

B. przejście do ustawień BIOS-u komputera.

C. otwarcie konfiguracji systemu Windows.

D. wymazanie danych z pamięci CMOS.

Administracja i eksploatacja …

Aby na Pasku zadań pojawiły się ikony z załączonego obrazu, trzeba w systemie Windows ustawić

A. funkcję Snap i Peek

B. obszar Action Center

C. obszar powiadomień

D. funkcję Pokaż pulpit

Tworzenie i administrowanie s…

W kodzie HTML przypisano pewne znaczniki do klasy o nazwie "nomargin". Jak można przeprowadzić operacje na tych znacznikach w języku JavaScript, korzystając z odpowiedniej funkcji?

A. getElementById("nomargin")

B. getElementsByTagName("nomargin")

C. getElementsByClassName("nomargin")

D. getElement("nomargin")

Administracja i eksploatacja …

Która topologia fizyczna umożliwia nadmiarowe połączenia pomiędzy urządzeniami w sieci?

A. Magistrali

B. Siatki

C. Gwiazdy

D. Pierścienia

Tworzenie i administrowanie s…

Kod w języku PHP przedstawia się następująco (patrz ramka): Zakładając, że zmienne a, b, c mają wartości numeryczne, wynik warunku będzie skutkował wypisaniem liczby: if ($a > $b && $a > $c)

echo $a;

else if ($b > $c)

echo $b;

else

echo $c;

A. parzystej.

B. nieparzystej.

C. największej.

D. najmniejszej.

Tworzenie i administrowanie s…

Po uruchomieniu zamieszczonego w ramce skryptu w języku JavaScript, w przeglądarce zostanie wyświetlona wartość: var a = 5;

var b = a--;

a *= 3;

document.write(a + "," + b);

A. 15,5

B. 12,4

C. 12,5

D. 15,4

Administracja i eksploatacja …

Zjawisko przesłuchu w sieciach komputerowych polega na

A. niejednorodności toru wynikającej z modyfikacji geometrii par przewodów

B. opóźnieniach w propagacji sygnału w torze transmisyjnym

C. utratach sygnału w torze transmisyjnym

D. przenikaniu sygnału pomiędzy sąsiadującymi w kablu parami przewodów

Administracja i eksploatacja …

Wynikiem przeprowadzenia polecenia arp -a 192.168.1.1 w systemie MS Windows jest pokazanie

A. listy bieżących połączeń sieciowych

B. sprawdzenia połączenia z komputerem o wskazanym IP

C. adresu MAC urządzenia o określonym IP

D. ustawień protokołu TCP/IP interfejsu sieciowego

Tworzenie i administrowanie s…

Wskaż poprawne stwierdzenie dotyczące przedstawionego kodu HTML.

<video width="640" height="480" controls>

<source src="animacja.mp4" type="video/mp4">

</video>

A. Plik animacja.mp4 powinien mieć rozdzielczość 640x480 pikseli, aby był odtwarzany.

B. Użytkownik nie będzie miał możliwości kontrolowania odtwarzania wideo.

C. Kod może nie działać w przeglądarkach, które nie obsługują HTML5.

D. Lokalizacja pliku jest nieprawidłowa, brak w niej ścieżki bezwzględnej.

Kwalifikacja EE8

Wykonanie następujących instrukcji

X=3 ; WYNIK=100 ; if (x>10) WYNIK++ ; else WYNIK=0 ;

spowoduje zapisanie w zmiennej WYNIK wartości A. 10B. 100C. 101D. 0 Administracja i eksploatacja … Jakie oprogramowanie dostarcza najwięcej informacji diagnostycznych na temat procesora CPU?

A. Memtest86+B. HD TuneC. HWiNFOD. GPU-Z Kwalifikacja EE8 Jakie urządzenie jest odpowiedzialne za utrwalanie tonera na papierze w trakcie drukowania z drukarki laserowej?

A. listwa czyszczącaB. elektroda ładującaC. wałek grzewczyD. bęben światłoczuły Tworzenie i administrowanie s… W algorytmie jeden z bloków ma wpisaną akcję "Wypisz liczbę". Który z kształtów może przyjąć tę akcję?

Tworzenie i administrowanie s… W języku JavaScript zdefiniowano obiekt obiekt = { q: 1, w: 2, e: 3, r: 4 };

W jaki sposób można uzyskać wartość właściwości w

?

A. obiekt:wB. obiekt.wC. obiekt->wD. obiekt::w Administracja i eksploatacja … Gniazdo w sieciach komputerowych, które jednoznacznie identyfikuje dany proces na urządzeniu, stanowi kombinację

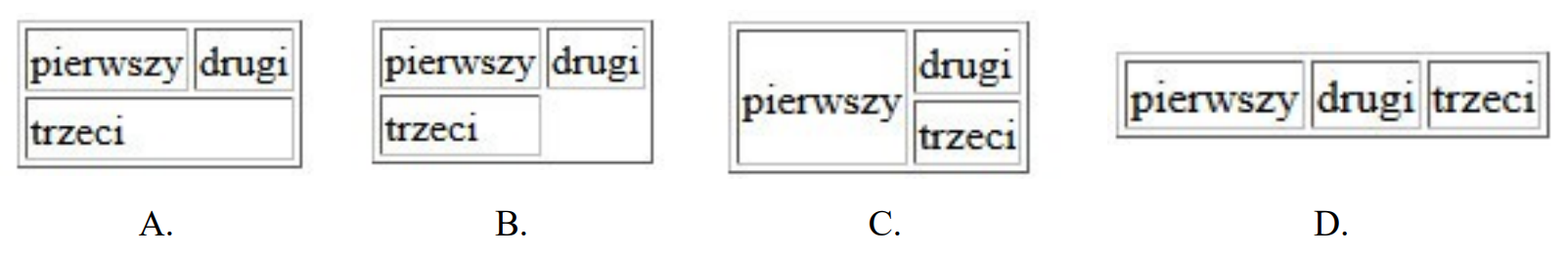

A. adresu IP i numeru sekwencyjnego danychB. adresu IP i numeru portuC. adresu fizycznego i adresu IPD. adresu fizycznego i numeru portu Tworzenie i administrowanie s… Który z rysunków obrazuje efekt działania przedstawionego fragmentu kodu HTML? <table border="1">

<tr><td rowspan="2">pierwszy</td><td>drugi</td></tr>

<tr><td>trzeci</td></tr>

</table>

Kwalifikacja EE8 Podczas korzystania z terminalowego połączenia ze zdalnymi komputerami, w celu zapewnienia bezpieczeństwa przesyłanych danych, w protokole następuje szyfrowanie transferu informacji

A. SSHB. FTPC. SMTPD. Telnet Administracja i eksploatacja … Klawiatura w układzie QWERTY, która pozwala na wpisywanie znaków typowych dla języka polskiego, jest znana jako klawiatura

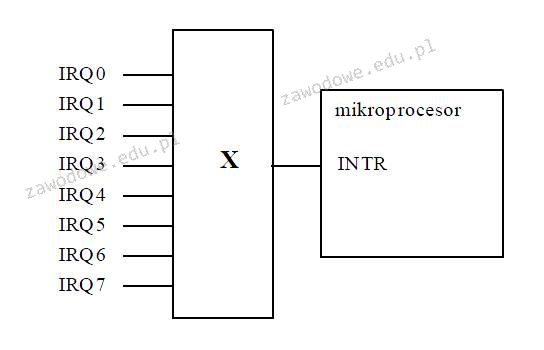

A. diakrytycznaB. programistyC. polskaD. maszynistki Administracja i eksploatacja … Na podstawie nazw sygnałów sterujących zidentyfikuj funkcję komponentu komputera oznaczonego na schemacie symbolem X?

Kwalifikacja EE8 W którym systemie operacyjnym podczas instalacji sterowników do nowego urządzenia może pojawić się komunikat: "System....nie może zweryfikować wydawcy tego sterownika. Ten sterownik nie posiada cyfrowego podpisu lub jego podpis nie został potwierdzony przez urząd certyfikacji. Nie należy instalować tego sterownika, jeśli nie pochodzi z oryginalnej płyty producenta lub od administratora systemu."?

A. LinuxB. Windows XPC. Windows 98D. Unix Tworzenie i administrowanie s… W języku PHP komentarz w jednej linii zaczyna się od znaków

A. $ lub #B. /* lub //C. <! lub <?D. // lub # Administracja i eksploatacja … Jaką minimalną ilość pamięci RAM musi mieć komputer, aby móc uruchomić 64-bitowy system operacyjny Windows 7 w trybie graficznym?

A. 512MBB. 1GBC. 256MBD. 2GB Tworzenie i administrowanie s… Podano fragment kodu HTML, który nie przechodzi walidacji. Problemy z walidacją tego kodu będą dotyczyć: <!DOCTYPE HTML>

<html>

<head>

<title>Test</title>

</head>

<body>

<img src="obraz.gif">

<br>

<img src="obraz.gif">

</body>

</html>

A. braku zamknięcia znacznika <img>B. braku zamknięcia znacznika <br>C. duplikacji nazwy pliku graficznegoD. braku atrybutu alt w znaczniku <img> Administracja i eksploatacja … Podstawowym zadaniem mechanizmu Plug and Play jest

A. automatyczne tworzenie kopii zapasowych danych na nowo podłączonym nośniku pamięciB. rozpoznawanie nowo podłączonego urządzenia i automatyczne przydzielanie mu zasobówC. automatyczne uruchamianie ostatnio używanej gryD. automatyczne usuwanie sterowników, które nie były używane przez dłuższy czas Administracja i eksploatacja … Aby skopiować folder c:\test wraz ze wszystkimi podfolderami na przenośny dysk f:\ w systemie Windows 7, jakie polecenie należy zastosować?

A. xcopy c:\test f:\test /EB. copy f:\test c:\test /EC. xcopy f:\test c:\test /ED. copy c:\test f:\test /E Administracja i eksploatacja … Który z wymienionych parametrów procesora AMD APU A10 5700 3400 nie ma bezpośredniego wpływu na jego wydajność?

Częstotliwość 3400 MHz Proces technologiczny 32 nm Architektura 64 bit Ilość rdzeni 4 Ilość wątków 4 Pojemność pamięci L1 (instrukcje) 2x64 kB Pojemność pamięci L1 (dane) 4x16 kB Pojemność Pamięci L2 2x2 MB

A. Liczba rdzeniB. Pojemność pamięciC. CzęstotliwośćD. Proces technologiczny Administracja i eksploatacja … Który z protokołów jest stosowany w procesie rozpoczęcia sesji VoIP?

A. MCGPB. MIMEC. SIPD. SDP

X=3 ; WYNIK=100 ; if (x>10) WYNIK++ ; else WYNIK=0 ; spowoduje zapisanie w zmiennej WYNIK wartości

A. 10

B. 100

C. 101

D. 0

Administracja i eksploatacja …

Jakie oprogramowanie dostarcza najwięcej informacji diagnostycznych na temat procesora CPU?

A. Memtest86+

B. HD Tune

C. HWiNFO

D. GPU-Z

Kwalifikacja EE8

Jakie urządzenie jest odpowiedzialne za utrwalanie tonera na papierze w trakcie drukowania z drukarki laserowej?

A. listwa czyszcząca

B. elektroda ładująca

C. wałek grzewczy

D. bęben światłoczuły

Tworzenie i administrowanie s…

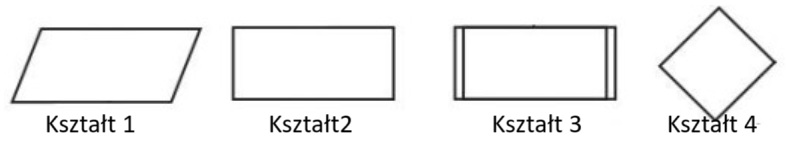

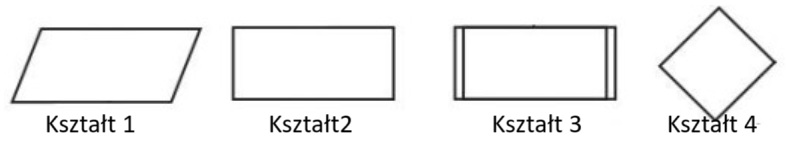

W algorytmie jeden z bloków ma wpisaną akcję "Wypisz liczbę". Który z kształtów może przyjąć tę akcję?

A. Kształt 2.

B. Kształt 4.

C. Kształt 1.

D. Kształt 3.

Tworzenie i administrowanie s…

W języku JavaScript zdefiniowano obiekt obiekt = { q: 1, w: 2, e: 3, r: 4 };

W jaki sposób można uzyskać wartość właściwości w

?

obiekt = { q: 1, w: 2, e: 3, r: 4 };wA. obiekt:w

B. obiekt.w

C. obiekt->w

D. obiekt::w

Administracja i eksploatacja …

Gniazdo w sieciach komputerowych, które jednoznacznie identyfikuje dany proces na urządzeniu, stanowi kombinację

A. adresu IP i numeru sekwencyjnego danych

B. adresu IP i numeru portu

C. adresu fizycznego i adresu IP

D. adresu fizycznego i numeru portu

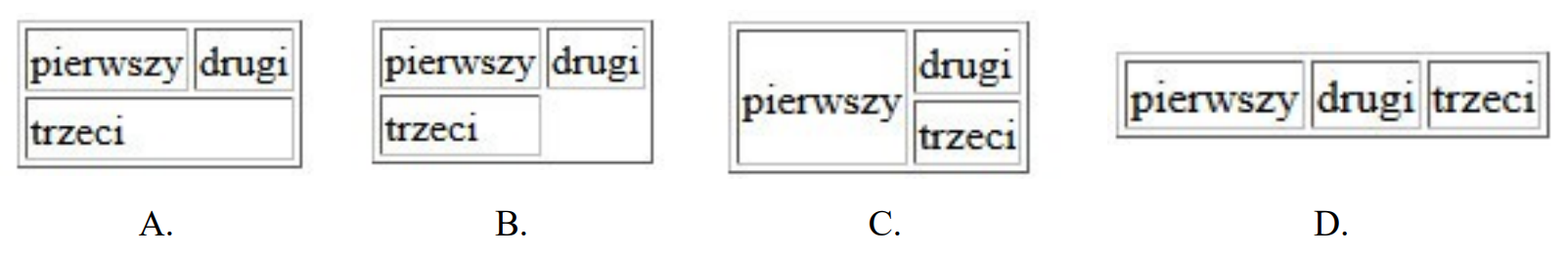

Tworzenie i administrowanie s…

Który z rysunków obrazuje efekt działania przedstawionego fragmentu kodu HTML? <table border="1">

<tr><td rowspan="2">pierwszy</td><td>drugi</td></tr>

<tr><td>trzeci</td></tr>

</table>

A. D.

B. C.

C. B.

D. A.

Kwalifikacja EE8

Podczas korzystania z terminalowego połączenia ze zdalnymi komputerami, w celu zapewnienia bezpieczeństwa przesyłanych danych, w protokole następuje szyfrowanie transferu informacji

A. SSH

B. FTP

C. SMTP

D. Telnet

Administracja i eksploatacja …

Klawiatura w układzie QWERTY, która pozwala na wpisywanie znaków typowych dla języka polskiego, jest znana jako klawiatura

A. diakrytyczna

B. programisty

C. polska

D. maszynistki

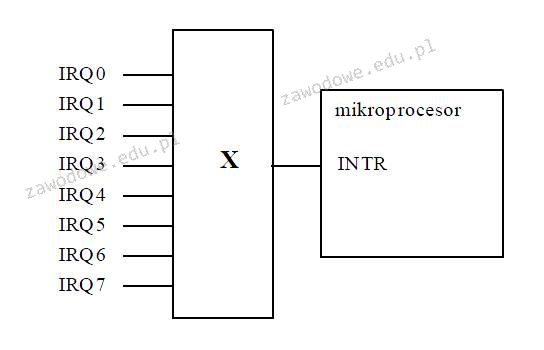

Administracja i eksploatacja …

Na podstawie nazw sygnałów sterujących zidentyfikuj funkcję komponentu komputera oznaczonego na schemacie symbolem X?

A. Kontroler przerwań

B. Kontroler DMA

C. Układ generatorów programowalnych

D. Zegar czasu rzeczywistego

Kwalifikacja EE8

W którym systemie operacyjnym podczas instalacji sterowników do nowego urządzenia może pojawić się komunikat: "System....nie może zweryfikować wydawcy tego sterownika. Ten sterownik nie posiada cyfrowego podpisu lub jego podpis nie został potwierdzony przez urząd certyfikacji. Nie należy instalować tego sterownika, jeśli nie pochodzi z oryginalnej płyty producenta lub od administratora systemu."?

A. Linux

B. Windows XP

C. Windows 98

D. Unix

Tworzenie i administrowanie s…

W języku PHP komentarz w jednej linii zaczyna się od znaków

A. $ lub #

B. /* lub //

C. <! lub <?

D. // lub #

Administracja i eksploatacja …

Jaką minimalną ilość pamięci RAM musi mieć komputer, aby móc uruchomić 64-bitowy system operacyjny Windows 7 w trybie graficznym?

A. 512MB

B. 1GB

C. 256MB

D. 2GB

Tworzenie i administrowanie s…

Podano fragment kodu HTML, który nie przechodzi walidacji. Problemy z walidacją tego kodu będą dotyczyć: <!DOCTYPE HTML>

<html>

<head>

<title>Test</title>

</head>

<body>

<img src="obraz.gif">

<br>

<img src="obraz.gif">

</body>

</html>

A. braku zamknięcia znacznika <img>

B. braku zamknięcia znacznika <br>

C. duplikacji nazwy pliku graficznego

D. braku atrybutu alt w znaczniku <img>

Administracja i eksploatacja …

Podstawowym zadaniem mechanizmu Plug and Play jest

A. automatyczne tworzenie kopii zapasowych danych na nowo podłączonym nośniku pamięci

B. rozpoznawanie nowo podłączonego urządzenia i automatyczne przydzielanie mu zasobów

C. automatyczne uruchamianie ostatnio używanej gry

D. automatyczne usuwanie sterowników, które nie były używane przez dłuższy czas

Administracja i eksploatacja …

Aby skopiować folder c:\test wraz ze wszystkimi podfolderami na przenośny dysk f:\ w systemie Windows 7, jakie polecenie należy zastosować?

A. xcopy c:\test f:\test /E

B. copy f:\test c:\test /E

C. xcopy f:\test c:\test /E

D. copy c:\test f:\test /E

Administracja i eksploatacja …

Który z wymienionych parametrów procesora AMD APU A10 5700 3400 nie ma bezpośredniego wpływu na jego wydajność?

| Częstotliwość | 3400 MHz |

| Proces technologiczny | 32 nm |

| Architektura | 64 bit |

| Ilość rdzeni | 4 |

| Ilość wątków | 4 |

| Pojemność pamięci L1 (instrukcje) | 2x64 kB |

| Pojemność pamięci L1 (dane) | 4x16 kB |

| Pojemność Pamięci L2 | 2x2 MB |

A. Liczba rdzeni

B. Pojemność pamięci

C. Częstotliwość

D. Proces technologiczny

Administracja i eksploatacja …

Który z protokołów jest stosowany w procesie rozpoczęcia sesji VoIP?

A. MCGP

B. MIME

C. SIP

D. SDP