Filtrowanie pytań

Administracja i eksploatacja …

A. karty sieciowe

B. modemy

C. karty graficzne

D. dyski twarde

Administracja i eksploatacja …

Które z urządzeń sieciowych jest przedstawione na grafice?

A. Hub

B. Switch

C. Access Point

D. Router

Tworzenie i administrowanie s…

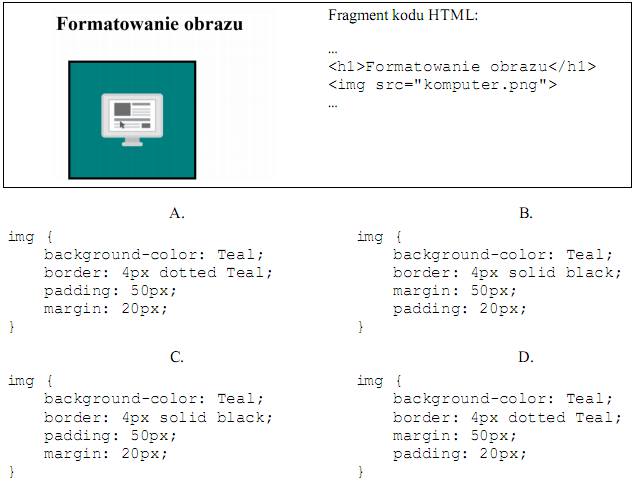

Na ilustracji ukazano rezultat stylizacji za pomocą CSS oraz kod HTML generujący ten przykład. Zakładając, że marginesy wewnętrzne wynoszą 50 px, a zewnętrzne 20 px, jak wygląda styl CSS dla tego obrazu?

A. C.

B. D.

C. B.

D. A.

Kwalifikacja EE8

W celu ochrony danych na komputerze wykorzystującym system Windows, można użyć polecenia do zaszyfrowania katalogów

A. tasklist

B. cipher

C. expand

D. rename

Administracja i eksploatacja …

Wartość liczby 1100112 zapisanej w systemie dziesiętnym wynosi

A. 51

B. 53

C. 52

D. 50

Administracja i eksploatacja …

O ile zwiększy się liczba dostępnych adresów IP w podsieci po zmianie maski z 255.255.255.240 (/28) na 255.255.255.224 (/27)?

A. O 4 dodatkowe adresy.

B. O 64 dodatkowe adresy.

C. O 256 dodatkowych adresów.

D. O 16 dodatkowych adresów.

Kwalifikacja EE8

Aby zmodyfikować pliki konfiguracyjne w systemie Linux, można zastosować komendę

A. pwd

B. cat

C. mkdir

D. vi

Administracja i eksploatacja …

Aby odzyskać dane ze sformatowanego dysku twardego, należy wykorzystać program

A. CDTrack Rescue

B. Acronis True Image

C. CD Recovery Toolbox Free

D. RECUVA

Tworzenie i administrowanie s…

Częstotliwość próbkowania ma wpływ na

A. skalę głośności zapisywanego utworu

B. jakość analogowego dźwięku

C. amplitudę fali dźwiękowej utworu

D. jakość cyfrowego dźwięku

Administracja i eksploatacja …

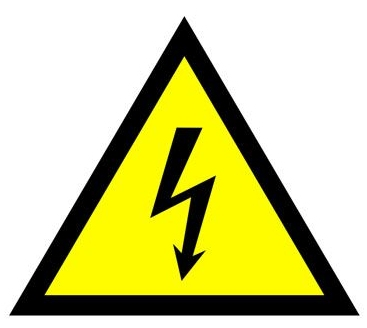

Symbol umieszczony na obudowie komputera stacjonarnego informuje o zagrożeniu przed

A. promieniowaniem niejonizującym

B. porażeniem prądem elektrycznym

C. możliwym zagrożeniem radiacyjnym

D. możliwym urazem mechanicznym

Administracja i eksploatacja …

Rodzaj przesyłania danych do jednego lub wielu komputerów jednocześnie, w którym odbiorcy są postrzegani przez nadawcę jako jedyny zbiorczy odbiorca, to

A. unicast

B. anycast

C. broadcast

D. multicast

Tworzenie i administrowanie s…

Aby utworzyć relację wiele do wielu pomiędzy tabelami A i B, należy

A. wprowadzić trzecią tabelę zawierającą klucze obce do tabel A i B

B. tabela A będzie miała identyczne pola jak tabela B

C. tabelę A połączyć z tabelą B przez utworzenie kluczy obcych

D. wiele wpisów z tabeli A zduplikuje się w tabeli B

Kwalifikacja EE8

Określ prawidłową sekwencję działań przygotowujących nowy laptop do użytkowania?

A. Podłączenie zewnętrznego zasilania sieciowego, włączenie laptopa, montaż baterii, instalacja systemu operacyjnego, wyłączenie laptopa po instalacji systemu operacyjnego

B. Włączenie laptopa, montaż baterii, instalacja systemu operacyjnego, podłączenie zewnętrznego zasilania sieciowego, wyłączenie laptopa po instalacji systemu operacyjnego

C. Podłączenie zewnętrznego zasilania sieciowego, włączenie laptopa, instalacja systemu operacyjnego, montaż baterii, wyłączenie laptopa po instalacji systemu operacyjnego

D. Montaż baterii, podłączenie zewnętrznego zasilania sieciowego, włączenie laptopa, instalacja systemu operacyjnego, wyłączenie laptopa po instalacji systemu operacyjnego

Kwalifikacja EE8

TCP (ang. Transmission Control Protocol) to rodzaj protokołu

A. przesyłania plików, który pozwala na ich wymianę między serwerem a klientem w obydwie strony

B. transferu, który establishing połączenia z siecią za pośrednictwem sieci telefonicznej

C. międzysieciowego, który obsługuje dostarczanie pakietów dla UDP oraz ICMP

D. komunikacyjnego, który jest używany do wymiany danych pomiędzy procesami działającymi na różnych komputerach

Tworzenie i administrowanie s…

W programie MS Access w ustawieniach pola klasa należy określić maskę wprowadzania danych. Jaką maskę należy ustawić, aby dane wprowadzone składały się z trzech znaków w formacie: obowiązkowa cyfra, następnie dwie obowiązkowe litery?

| Ogólne | |

|---|---|

| Rozmiar pola | 3 |

| Format | |

| Maska wprowadzania | |

| Tytuł | |

| Wartość domyślna | |

| Reguła spr. poprawności | |

| Tekst reguły spr. poprawności | |

| Wymagane | Nie |

| Zerowa dł. dozwolona | Tak |

| Indeksowane | Nie |

| Kompresja Unicode | Tak |

| Tryb IME | Bez formantu |

| Tryb zdania edytora IME | Brak |

| Tagi inteligentne |

A. CLL

B. 0LL

C. 0CC

D. 000

Tworzenie i administrowanie s…

Kanał alfa jest wykorzystywany do określenia

A. wybranego fragmentu obiektu graficznego

B. jasności oraz kontrastu kolorów

C. podstawowych właściwości obiektu graficznego

D. przezroczystości obiektu graficznego

Tworzenie i administrowanie s…

SELECT AVGcena) FROM usługi; Celem użycia funkcji agregującej AVG w tym zapytaniu jest

A. zliczyć ilość dostępnych usług w tabeli

B. określić najwyższą cenę usług

C. wyliczyć średnią arytmetyczną cen wszystkich usług

D. zsumować wartości kosztów wszystkich usług

Administracja i eksploatacja …

Liczbie 16 bitowej 0011110010101110 wyrażonej w systemie binarnym odpowiada w systemie szesnastkowym liczba

A. 3CBE

B. 3CAE

C. 3DFE

D. 3DAE

Administracja i eksploatacja …

Serwer, który realizuje żądania w protokole komunikacyjnym HTTP, to serwer

A. FTP

B. DHCP

C. DNS

D. WWW

INF.02 Pytanie 1020

Administracja i eksploatacja …

Przyczyną niekontrolowanego wypełnienia przestrzeni na dysku może być

A. zbyt małe jednostki alokacji plików

B. wirus komputerowy

C. niewłaściwie skonfigurowana pamięć wirtualna

D. częste defragmentowanie

Administracja i eksploatacja …

Który z komponentów komputera można wymienić bez konieczności wyłączania zasilania?

A. zasilacza

B. płyty głównej

C. pamięci RAM

D. urządzenia typu hot-swap

Tworzenie i administrowanie s…

Który kod jest alternatywny do kodu zamieszczonego w ramce?

| <?php for($x = 1; $x <= 55; $x++) { if($x % 2 != 0) continue; echo $x . " "; } ?> |

A. for($x = 1; $x <= 55; $x++) {echo $x." ";}

B. for($x = 2; $x <= 56; $x += 2) {echo $x." ";}

C. for($x = 2; $x <= 54; $x += 2) {echo $x." ";}

D. for($x = 1; $x <= 55; $x += 1) {echo $x." ";}

Tworzenie i administrowanie s…

Możliwość utworzenia konta użytkownika jan z hasłem janPass można osiągnąć przy pomocy polecenia

A. CREATE USER 'jan'@'%localhost' IDENTIFIED VIA mysql_native_password USING 'janPass';

B. CREATE USER 'jan'@'localhost' PASSWORD EXPIRE;

C. CREATE USER 'jan'@'localhost' IDENTIFIED BY 'janPass';

D. CREATE USER 'jan'@'localhost';

Administracja i eksploatacja …

Plik ma wielkość 2 KiB. Co to oznacza?

A. 2000 bitów

B. 2048 bitów

C. 16384 bity

D. 16000 bitów

Tworzenie i administrowanie s…

W bazie danych znajduje się tabela uczniowie, która ma kolumny: imie, nazwisko i klasa. Jakie polecenie SQL należy użyć, aby uzyskać imiona oraz nazwiska uczniów, których nazwiska zaczynają się na literę M?

A. SELECT nazwisko, imie FROM uczniowie WHERE nazwisko IN 'M%';

B. SELECT nazwisko, imie FROM uczniowie WHERE nazwisko LIKE 'M%';

C. SELECT nazwisko, imie FROM uczniowie ORDER BY nazwisko='M%';

D. SELECT nazwisko, imie FROM uczniowie ORDER BY nazwisko IN 'M%';

Administracja i eksploatacja …

Protokół SNMP (Simple Network Management Protocol) jest wykorzystywany do

A. przydzielania adresów IP oraz ustawień bramy i DNS

B. odbierania wiadomości e-mail

C. szyfrowania połączeń terminalowych z odległymi komputerami

D. konfiguracji sprzętu sieciowego i zbierania danych na jego temat

Administracja i eksploatacja …

Grupa, w której uprawnienia przypisane członkom mogą dotyczyć tylko tej samej domeny, co nadrzędna grupa lokalna domeny, to grupa

A. uniwersalna

B. lokalna domeny

C. lokalna komputera

D. globalna

Kwalifikacja EE8

Wskaż właściwy adres hosta w podsieci, w której działa ponad 300 komputerów, przy założeniu, że stosuje się adresowanie klasowe IPv4?

A. 196.15.2.4

B. 132.10.10.2

C. 214.192.16.1

D. 220.150.10.6

Administracja i eksploatacja …

Która norma odnosi się do okablowania strukturalnego?

A. TDC-061-0506-S

B. BN-76/8984-09

C. ZN-96/TP

D. EIA/TIA 568A

Tworzenie i administrowanie s…

Jakie obiekty w bazie danych służą do podsumowywania, prezentacji oraz drukowania danych?

A. zapytanie

B. raport

C. zestawienie

D. formularz

INF.02 Pytanie 1031

Administracja i eksploatacja …

Która z poniższych opcji nie jest wykorzystywana do zdalnego zarządzania stacjami roboczymi?

A. program TeamViewer

B. pulpit zdalny

C. program Wireshark

D. program UltraVNC

Administracja i eksploatacja …

Główną metodą ochrony sieci komputerowej przed zewnętrznymi atakami jest wykorzystanie

A. serwera Proxy

B. programu antywirusowego

C. blokady portu 80

D. zapory sieciowej

Administracja i eksploatacja …

Po skompresowaniu adresu 2001:0012:0000:0000:0AAA:0000:0000:000B w protokole IPv6 otrzymujemy formę

A. 2001:0012::000B

B. 2001:12::0E98::B

C. 2001:12::AAA:0:0:B

D. 2001::AAA:0000:000B

Administracja i eksploatacja …

W systemie Windows aktualne ustawienia użytkownika komputera przechowywane są w gałęzi rejestru o skrócie

A. HKCU

B. HKLM

C. HKCR

D. HKCC

Kwalifikacja EE8

W projekcie sieci komputerowej znajduje się informacja dotycząca użycia protokołów TCP oraz UDP. W której warstwie modelu ISO/OSI te protokoły są określone?

A. Prezentacji

B. Sesji

C. Transportowej

D. Fizycznej

Administracja i eksploatacja …

Jakie polecenie w systemie Linux pozwala na wyświetlenie oraz edytowanie tablicy trasowania pakietów sieciowych?

A. route

B. ifconfig

C. nslookup

D. netstat

Kwalifikacja EE8

Protokół internetowy, który umożliwia przesyłanie wiadomości e-mail z aplikacji pocztowej do serwera, to

A. POP3

B. IMAP

C. SMTP

D. TELNET

Tworzenie i administrowanie s…

Na stronie internetowej znajduje się formularz, do którego trzeba zaprogramować następujące funkcje:

– walidacja: podczas wypełniania formularza na bieżąco jest kontrolowana poprawność danych

– przesyłanie danych: po wypełnieniu formularza i jego zatwierdzeniu informacje są przesyłane do bazy danych na serwerze

Aby zrealizować tę funkcjonalność w możliwie najprostszy sposób, należy zapisać

A. walidację w skrypcie PHP, a przesyłanie danych w JavaScript

B. walidację i przesyłanie danych w języku JavaScript

C. walidację w języku JavaScript, a przesyłanie danych w skrypcie PHP

D. walidację i przesyłanie danych w języku PHP

Administracja i eksploatacja …

Jakie medium transmisyjne jest związane z adapterem przedstawionym na ilustracji?

A. Z przewodem FTP

B. Ze światłowodem

C. Z przewodem koncentrycznym

D. Z przewodem UTP

Kwalifikacja EE8