Filtrowanie pytań

Administracja i eksploatacja …

Polecenie

A. nadaje prawo do odczytu pliku test jego właścicielowi.

B. pozwala na uruchomienie pliku test przez każdego użytkownika.

C. odbiera wszystkim użytkownikom prawo do zapisu do pliku test.

D. ustawia pełną kontrolę nad wszystkimi plikami znajdującymi sie w katalogu test.

Administracja i eksploatacja …

Wskaź na błędny układ dysku z użyciem tablicy partycji MBR?

A. 2 partycje podstawowe i 1 rozszerzona

B. 3 partycje podstawowe oraz 1 rozszerzona

C. 1 partycja podstawowa oraz 1 rozszerzona

D. 1 partycja podstawowa oraz 2 rozszerzone

Administracja i eksploatacja …

Jaką usługą można pobierać i przesyłać pliki na serwer?

A. FTP

B. CP

C. DNS

D. ICMP

Administracja i eksploatacja …

Na załączonym rysunku przedstawiono

A. złączak konektorów

B. lokalizator kabli

C. ściągacz do izolacji

D. nóż do terminacji

Administracja i eksploatacja …

W jakiej topologii fizycznej sieci każde urządzenie w sieci posiada dokładnie dwa połączenia, jedno z każdym z sąsiadów, a dane są przesyłane z jednego komputera do drugiego w formie pętli?

A. Gwiazdy

B. Siatki

C. Drzewa

D. Pierścienia

Kwalifikacja EE8

Dodatkowym środkiem ochrony przed porażeniem elektrycznym (tzw. ochroną przed dotykiem pośrednim) - podczas instalacji sieci komputerowej z użyciem narzędzi zasilanych prądem - jest

A. zabezpieczenie różnicowoprądowe

B. umieszczanie elementów czynnych poza zasięgiem dłoni

C. izolowanie elementów czynnych

D. stosowanie obudów lub osłon

Kwalifikacja EE8

Zakres arkusza obejmujący komórki A1,A2,A3,B1,B2,B3,C1,C2,C3,D1,D2,D3 ma adres

A. A1..D3

B. A1.D3

C. A1;D3

D. A1:D3

Administracja i eksploatacja …

Jaki będzie rezultat odejmowania dwóch liczb zapisanych w systemie heksadecymalnym 60Ah - 3BFh?

A. 39Ah

B. 2AEh

C. 24Bh

D. 349h

Tworzenie i administrowanie s…

Pole insert_id zdefiniowane w bibliotece MySQLi języka PHP może być wykorzystane do

A. pobrania najwyższego indeksu bazy, aby po jego zwiększeniu wstawić pod niego dane

B. uzyskania id ostatnio dodanego wiersza

C. otrzymania kodu błędu, gdy wstawienie wiersza się nie powiodło

D. uzyskania pierwszego dostępnego indeksu bazy, tak, aby można było pod nim wstawić nowe dane

Kwalifikacja EE8

Nieprawidłowa forma zapisu liczby 77(8)to

A. 3F(16)

B. 11010(ZM)

C. 111111(2)

D. 63(10)

Tworzenie i administrowanie s…

Aby zrealizować opisane czynności w JavaScript, konieczne jest umieszczenie poniższego kodu w znaczniku <script>

A. A = prompt("Podaj kwalifikację: "); document.write("Kwalifikacja: "+A)

B. A = alert("Podaj kwalifikację: "); document.write("Kwalifikacja: "+A)

C. A << prompt("Podaj kwalifikację: "); document.write("Kwalifikacja: "+A)

D. A = prompt("Podaj kwalifikację: "); document.write("Kwalifikacja: ".A)

Kwalifikacja EE8

Na schemacie okablowania strukturalnego w jednym z komponentów znajduje się oznaczenie MDF. Z którym punktem dystrybucji ten komponent jest powiązany?

A. Głównym

B. Budynkowym

C. Pośrednim

D. Kampusowym

Tworzenie i administrowanie s…

W instrukcjach mających na celu odtwarzanie dźwięku na witrynie internetowej jako podkładu muzycznego nie stosuje się atrybutu

A. loop="10"

B. balance="-10"

C. volume="-100"

D. href="C:/100.wav">

Administracja i eksploatacja …

Najczęstszym powodem rozmazywania się tonera na wydrukach z drukarki laserowej jest

A. Zbyt niska temperatura utrwalacza

B. Zacięcie papieru

C. Uszkodzenie rolek

D. Zanieczyszczenie wnętrza drukarki

Kwalifikacja EE8

Co oznacza skrót VPN?

A. wirtualną prywatną sieć komputerową

B. programowanie wizualne aplikacji webowych

C. metodę sortowania przy obróbce baz danych

D. publiczną sieć umożliwiającą dostęp do Internetu

Tworzenie i administrowanie s…

Jak, wykorzystując język PHP, można zapisać w ciasteczku wartość znajdującą się w zmiennej dane na okres jednego dnia?

A. setcookie("dane", $dane, 0);

B. setcookie("dane", $dane, time() + (3600*24));

C. setcookie("dane", $dane, time());

D. setcookie("dane", "dane", 0);

Administracja i eksploatacja …

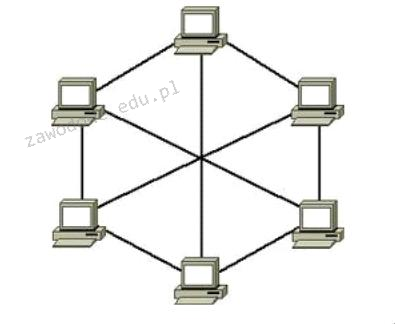

Na diagramie zaprezentowano strukturę

A. Siatki

B. Podwójnego pierścienia

C. Magistrali

D. Gwiazdy

Administracja i eksploatacja …

Jakie urządzenie jest kluczowe do połączenia pięciu komputerów w sieci o topologii gwiazdy?

A. przełącznik.

B. ruter.

C. most.

D. modem.

Administracja i eksploatacja …

Złośliwe oprogramowanie, które rejestruje klawisze naciskane przez użytkownika w systemie operacyjnym, to

A. dialer

B. backdoor

C. keylogger

D. exploit

Tworzenie i administrowanie s…

Która właściwość języka CSS może przyjmować wartości: underline, overline, line-through?

A. text-decoration

B. font-weight

C. font-style

D. text-style

Administracja i eksploatacja …

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

A. #18FAAF

B. #AA18FF

C. #81AAFF

D. #FFAA81

Administracja i eksploatacja …

GRUB, LILO, NTLDR to

A. wersje głównego interfejsu sieciowego

B. aplikacje do aktualizacji BIOSU

C. firmware dla dysku twardego

D. programy rozruchowe

Administracja i eksploatacja …

Aby po załadowaniu systemu Windows program Kalkulator uruchamiał się automatycznie, konieczne jest dokonanie ustawień

A. pulpitu systemowego

B. pliku wymiany

C. funkcji Snap i Peak

D. harmonogramu zadań

Tworzenie i administrowanie s…

Który selektor stosuje formatowanie dla akapitów tekstu z klasą tekst oraz dla elementu blokowego o ID obrazki?

A. p#tekst + div.obrazki

B. p.tekst, div#obrazki

C. p#tekst, div.obrazki

D. p.tekst + div#obrazki

Administracja i eksploatacja …

W systemie Windows odpowiednikiem macierzy RAID1 jest wolumin

A. rozłożony

B. dublowany

C. prosty

D. łączony

Administracja i eksploatacja …

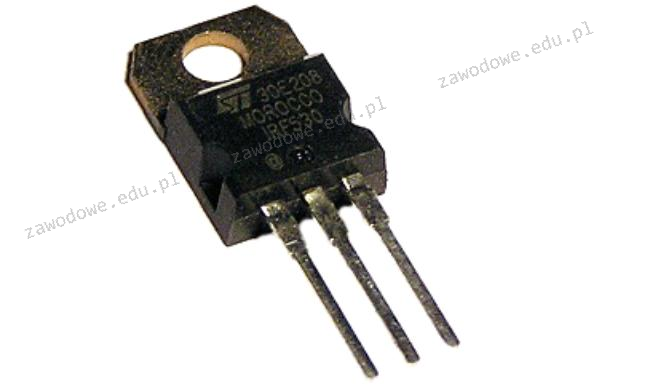

Element elektroniczny przedstawiony na ilustracji to

A. kondensator

B. cewka

C. rezystor

D. tranzystor

Tworzenie i administrowanie s…

Poziom izolacji transakcji Repeatable Read (tryb powtarzalnego odczytu) używany przez MS SQL jest związany z problemem

A. niepowtarzalnych odczytów

B. odczytów widm

C. utraty aktualizacji

D. brudnych odczytów

Administracja i eksploatacja …

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

A. /23

B. /22

C. /25

D. /24

Administracja i eksploatacja …

Jaką normę odnosi się do okablowania strukturalnego?

A. IEC 60364

B. ISO 9001

C. IEEE 1394

D. TIA/EIA-568-B

Administracja i eksploatacja …

Norma PN-EN 50173 rekomenduje montaż przynajmniej

A. jednego punktu rozdzielczego na cały budynek wielopiętrowy

B. jednego punktu rozdzielczego na każde 100m2 powierzchni

C. jednego punktu rozdzielczego na każde 250m2 powierzchni

D. jednego punktu rozdzielczego na każde piętro

Administracja i eksploatacja …

Funkcja systemu operacyjnego, która umożliwia jednoczesne uruchamianie wielu aplikacji w trybie podziału czasu, z tym że realizacja tego podziału odbywa się przez same aplikacje, nosi nazwę

A. wielozadaniowości kooperatywnej

B. wieloprogramowości

C. wielodostępowości

D. wielozadaniowości z wywłaszczeniem

Administracja i eksploatacja …

Mysz bezprzewodowa jest podłączona do komputera, jednak kursor nie porusza się gładko i „skacze” po ekranie. Możliwą przyczyną problemu z urządzeniem może być

A. brak baterii

B. uszkodzenie lewego klawisza

C. wyczerpywanie się baterii zasilającej

D. uszkodzenie mikroprzełącznika

Administracja i eksploatacja …

Norma IEEE 802.11 określa typy sieci

A. Bezprzewodowe LAN

B. Gigabit Ethernet

C. Fast Ethernet

D. Światłowodowe LAN

Administracja i eksploatacja …

Aby aktywować tryb awaryjny w systemach z rodziny Windows, w trakcie uruchamiania komputera trzeba nacisnąć klawisz

A. F7

B. F8

C. F1

D. F10

Kwalifikacja EE8

Najbardziej rozwinięty tryb operacji portu równoległego według standardu IEEE-1284, który tworzy dwukierunkową magistralę 8-bitową, mogącą przesyłać zarówno dane, jak i adresy z maksymalną prędkością transmisji do 2,3 MB/s oraz umożliwia podłączenie do 64 urządzeń, to

A. Compatilibility Modę

B. EPPMode

C. Byte Modę

D. Nibble Modę

INF.02 Pytanie 2476

Administracja i eksploatacja …

Który program umożliwia sprawdzanie stanów portów i wykonuje próby połączeń z nimi?

A. nmap

B. arp

C. ifconfig

D. ipconfig

Tworzenie i administrowanie s…

Który z podanych znaczników HTML nie jest używany do formatowania tekstu?

A. <sub>

B. <div>

C. <em>

D. <strong>

Tworzenie i administrowanie s…

Który z parametrów obiektu graficznego zmieni się po zmianie wartości kanału alfa?

A. Nasycenie barw

B. Kolejność wyświetlenia pikseli

C. Ostrość krawędzi

D. Przezroczystość

Kwalifikacja EE8

Symbol graficzny instrukcji warunkowej posiada

A. jedno wejście i dwa wyjścia

B. tylko wejście

C. jedno wejście i jedno wyjście

D. tylko wyjście

Administracja i eksploatacja …

W systemie Windows ochrona polegająca na ostrzeganiu przed uruchomieniem nierozpoznanych aplikacji i plików pobranych z Internetu jest realizowana przez

A. Windows Ink

B. Windows Update

C. Windows SmartScreen

D. zaporę systemu Windows