Filtrowanie pytań

Kwalifikacja EE8

A. Replikatorzy.

B. Administratorzy.

C. Użytkownicy.

D. Operatorzy.

Kwalifikacja EE8

Zastosowanie polecenia sudo ifup eth0

do ustawienia interfejsu sieciowego w systemie Linux doprowadzi do

sudo ifup eth0A. pokazania jego adresu IP

B. pokazania prędkości połączenia sieciowego

C. jego dezaktywacji

D. jego aktywacji

Tworzenie i administrowanie s…

Które z komend przyznaje najniższy poziom uprawnień dla użytkownika uczen w zakresie modyfikacji danych oraz struktury tabeli?

A. GRANT SELECT ON szkola.przedmioty TO uczen

B. GRANT ALTER, SELECT ON szkola.przedmioty TO uczen

C. DRANT DROP ON szkola.przedmioty TO uczen

D. GRANT INSERT, DROP ON szkola.przedmioty TO uczen

Tworzenie i administrowanie s…

Jakiego elementu HTML należy użyć, aby uzyskać tekst z czcionką o stałej szerokości znaku, w którym uwzględnione są dodatkowe spacje, tabulacje oraz znaki końca linii?

A. <code> ... </code>

B. <pre> ... </pre>

C. <blockquote> ... </blockquote>

D. <ins> ... </ins>

Administracja i eksploatacja …

Które wbudowane narzędzie systemu Windows pozwala rozwiązywać problemy z błędnymi sektorami i integralnością plików?

A. diskpart

B. chkdsk

C. oczyszczanie dysku.

D. optymalizowanie dysków.

Kwalifikacja EE8

W dokumentacji jednego z podzespołów komputera znajduje się informacja, że urządzenie obsługuje OpenGL. Do jakiego elementu odnosi się ta dokumentacja?

A. karty graficznej

B. mikroprocesora

C. karty sieciowej

D. dysku twardego

Administracja i eksploatacja …

Jak nazywa się bezklasowa metoda podziału przestrzeni adresowej IPv4?

A. MASK

B. CIDR

C. IMAP

D. VLAN

Kwalifikacja EE8

W arkuszu kalkulacyjnym w komórce A8 wprowadzono formułę "=J7+J18", a następnie skopiowano tę komórkę do E17. Jaką formę przyjmuje formuła w komórce E17?

A. N24+N31

B. G13+G23

C. N16+N27

D. L16+L18

Tworzenie i administrowanie s…

Rozmiar grafiki JPEG zamieszczonej na stronie www może wpływać na

A. szybsze sprawdzanie linków.

B. zgodność z systemem Windows.

C. czas ładowania strony.

D. błędy w składni HTML.

Tworzenie i administrowanie s…

W MSSQL Server rola dbcreator, która jest predefiniowana, umożliwia użytkownikowi

A. tworzenie, modyfikowanie, usuwanie i odzyskiwanie bazy danych

B. zarządzanie bezpieczeństwem systemu

C. zarządzanie plikami na dysku

D. wykonywanie każdej operacji na serwerze i posiadanie prawa własności każdej bazy

Administracja i eksploatacja …

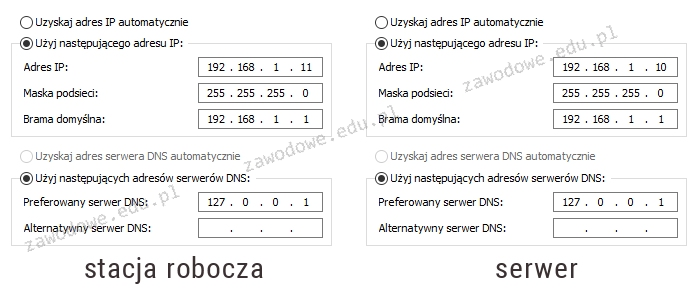

Na schemacie przedstawiono konfigurację protokołu TCP/IP pomiędzy serwerem a stacją roboczą. Na serwerze zainstalowano rolę DNS. Wykonanie polecenia ping www.cke.edu.pl na serwerze zwraca pozytywny wynik, natomiast na stacji roboczej jest on negatywny. Jakie zmiany należy wprowadzić w konfiguracji, aby usługa DNS na stacji funkcjonowała poprawnie?

A. adres serwera DNS na stacji roboczej na 192.168.1.11

B. adres bramy na serwerze na 192.168.1.11

C. adres serwera DNS na stacji roboczej na 192.168.1.10

D. adres bramy na stacji roboczej na 192.168.1.10

Administracja i eksploatacja …

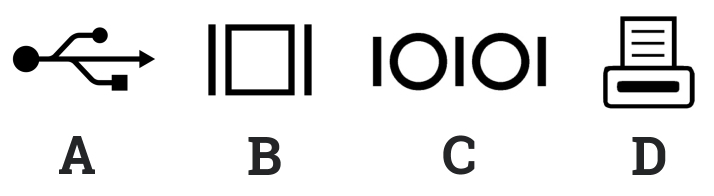

Wskaż ilustrację ilustrującą symbol stosowany do oznaczania portu równoległego LPT?

A. D

B. C

C. A

D. B

Administracja i eksploatacja …

Jaką funkcję pełni punkt dostępowy, aby zabezpieczyć sieć bezprzewodową w taki sposób, aby jedynie urządzenia z wybranymi adresami MAC mogły się do niej łączyć?

A. Autoryzacja

B. Przydzielenie SSID

C. Filtrowanie adresów MAC

D. Radius (Remote Authentication Dial In User Service)

Tworzenie i administrowanie s…

Na stronie internetowej znajduje się formularz, do którego trzeba zaprogramować następujące funkcje:

– walidacja: podczas wypełniania formularza na bieżąco jest kontrolowana poprawność danych

– przesyłanie danych: po wypełnieniu formularza i jego zatwierdzeniu informacje są przesyłane do bazy danych na serwerze

Aby zrealizować tę funkcjonalność w możliwie najprostszy sposób, należy zapisać

A. walidację i przesyłanie danych w języku JavaScript

B. walidację w języku JavaScript, a przesyłanie danych w skrypcie PHP

C. walidację w skrypcie PHP, a przesyłanie danych w JavaScript

D. walidację i przesyłanie danych w języku PHP

INF.02 Pytanie 2615

Administracja i eksploatacja …

Tworzenie obrazu dysku ma na celu

A. ochronę aplikacji przed nieuprawnionymi użytkownikami

B. zabezpieczenie systemu, aplikacji oraz danych przed poważną awarią komputera

C. przyspieszenie pracy z wybranymi plikami znajdującymi się na tym dysku

D. ochronę danych przed nieuprawnionym dostępem

Administracja i eksploatacja …

Aby odzyskać dane z dysku, który został sformatowany, warto użyć programu typu

A. recovery

B. p2p

C. IRC

D. sniffer

Administracja i eksploatacja …

Co nie ma wpływu na utratę danych z dysku HDD?

A. Zniszczenie talerzy dysku

B. Sformatowanie partycji dysku

C. Utworzona macierz dyskowa RAID 5

D. Fizyczne uszkodzenie dysku

Administracja i eksploatacja …

Na dysku obok systemu Windows zainstalowano system Linux Ubuntu. W celu dostosowania kolejności uruchamiania systemów operacyjnych, należy zmienić zawartość

A. /etc/grub

B. bcdedit

C. /etc/inittab

D. boot.ini

Tworzenie i administrowanie s…

Aby w PHP uzyskać dostęp do danych formularza przesyłanych w sposób bezpieczny, należy użyć tablicy

A. $_SESSION

B. $_FILES

C. $_SERVER

D. $_POST

Tworzenie i administrowanie s…

W języku PHP zapisano fragment kodu. Plik cookie stworzony tym poleceniem

| setcookie("osoba", "Anna Kowalska", time() + (3600 * 24)); |

A. będzie przechowywany na serwerze przez jeden dzień.

B. zostanie usunięty po jednym dniu od jego utworzenia.

C. zostanie usunięty po jednej godzinie od jego utworzenia.

D. będzie przechowywany na serwerze przez jedną godzinę.

Tworzenie i administrowanie s…

W języku HTML, aby uzyskać następujący efekt formatowania, należy zapisać kod:

pogrubiony pochylony lub w górnym indeksie |

A. <i>pogrubiony <b>pochylony lub w </i><sup>górnym indeksie</sup>

B. <i>pogrubiony </i><b>pochylony</b> lub w <sub>górnym indeksie</sub>

C. <b>pogrubiony </b><i>pochylony</i> lub w <sup>górnym indeksie</sup>

D. <b>pogrubiony <i>pochylony</i></b> lub w <sub>górnym indeksie</sub>

Tworzenie i administrowanie s…

Zawarte polecenie SQL wykonuje UPDATE Uczen SET id_klasy = id_klasy + 1;

A. ustalić wartość pola Uczen na 1

B. zwiększyć o jeden wartość w kolumnie id_klasy dla wszystkich rekordów tabeli Uczen

C. ustalić wartość kolumny id_klasy na 1 dla wszystkich rekordów w tabeli Uczen

D. powiększyć wartość pola Uczen o jeden

Tworzenie i administrowanie s…

Jaką właściwość CSS należy zastosować, aby uzyskać linie przerywaną w obramowaniu?

A. double

B. dashed

C. dotted

D. solid

Kwalifikacja EE8

Wskaż najkorzystniejszą trasę sumaryczną dla adresów IPv4:

10.10.168.0/23

10.10.170.0/23

10.10.172.0/23

10.10.174.0/24?

A. 10.10.160.0/21

B. 10.10.168.0/21

C. 10.10.168.0/22

D. 10.10.168.0/16

Kwalifikacja EE8

Osobę porażoną prądem, która jest nieprzytomna i oddycha, należy ułożyć

A. na boku i rozluźnić ubranie

B. na plecach i rozluźnić odzież

C. na plecach i rozpocząć akcję sztucznego oddychania

D. na brzuchu i nieprzerwanie obserwować

Administracja i eksploatacja …

Rozmiar plamki na monitorze LCD wynosi

A. wielkości obszaru, na którym wyświetlane jest 1024 piksele

B. wielkości pojedynczego piksela wyświetlanego na ekranie

C. wielkości obszaru, na którym można pokazać jedną składową koloru RGB

D. odległości między początkiem jednego piksela a początkiem kolejnego

Administracja i eksploatacja …

Jakiego rodzaju plik należy stworzyć w systemie operacyjnym, aby zautomatyzować rutynowe działania, takie jak kopiowanie lub tworzenie plików oraz folderów?

A. Konfiguracyjny

B. Systemowy

C. Początkowy

D. Wsadowy

Administracja i eksploatacja …

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi przedstawione na rysunku. Przy konfiguracji połączenia z siecią Z1 musi określić dla tej sieci

A. adres MAC

B. nazwę SSID

C. klucz zabezpieczeń

D. typ zabezpieczeń

Kwalifikacja EE8

Jakie działania należy podjąć w przypadku wiadomości e-mail od nieznajomego, która zawiera podejrzany załącznik?

A. Zająć się wiadomością i zapytać nadawcę o treść załącznika

B. Otworzyć załącznik oraz zapisać go na dysku twardym, a następnie przeskanować plik programem antywirusowym

C. Otworzyć załącznik, a jeśli zawiera wirusa, natychmiast go zamknąć

D. Nie otwierać wiadomości, tylko natychmiast ją usunąć

Tworzenie i administrowanie s…

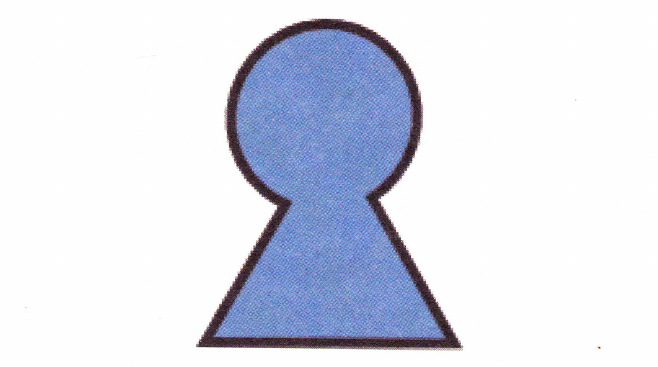

W programie do grafiki wektorowej stworzono zaprezentowany kształt, który został uzyskany z dwóch figur: trójkąta oraz koła. Aby utworzyć ten kształt, po narysowaniu figur i ich odpowiednim umiejscowieniu, należy zastosować funkcję

A. wykluczenia

B. sumy

C. różnicy

D. rozdzielenia

Administracja i eksploatacja …

Ile sieci obejmują adresy IPv4 pokazane w tabeli?

| Adres IPv4 | Maska sieci |

|---|---|

| 10.10.10.10 | 255.255.0.0 |

| 10.10.20.10 | 255.255.0.0 |

| 10.10.20.20 | 255.255.0.0 |

| 10.10.30.30 | 255.255.0.0 |

| 10.20.10.10 | 255.255.0.0 |

| 10.20.20.10 | 255.255.0.0 |

| 10.20.20.30 | 255.255.0.0 |

A. 4 sieci

B. 5 sieci

C. 3 sieci

D. 2 sieci

Tworzenie i administrowanie s…

Które wyrażenie logiczne należy zastosować w języku JavaScript, aby wykonać operacje tylko dla dowolnych liczb ujemnych z przedziału jednostronnie domkniętego <-200, -100)?

A. (liczba -100)

B. (liczba >= -200) && (liczba < -100)

C. (liczba >= -200) || (liczba > -100)

D. (liczba <= -200) && (liczba < -100)

Administracja i eksploatacja …

Z analizy danych przedstawionych w tabeli wynika, że efektywna częstotliwość pamięci DDR SDRAM wynosi 184 styki 64-bitowa magistrala danych Pojemność 1024 MB Przepustowość 3200 MB/s

A. 200 MHz

B. 400 MHz

C. 266 MHz

D. 333 MHz

Administracja i eksploatacja …

Jak nazywa się metoda dostępu do medium transmisyjnego z detekcją kolizji w sieciach LAN?

A. CSMA/CD

B. WINS

C. NetBEUI

D. IPX/SPX

Tworzenie i administrowanie s…

Która z poniższych definicji funkcji w języku C++ przyjmuje argument typu rzeczywistego i zwraca wynik typu całkowitego?

A. float fun1(void a);

B. int fun1(float a);

C. float fun1(int a);

D. void fun1(int a);

Kwalifikacja EE8

W dokumentacji programu C++ Builder wspomniana jest biblioteka VCL. Co oznacza ten skrót?

A. Wirtualna Biblioteka Komponentów

B. Wirtualna Etykieta Komendy

C. Visual Component Library

D. Wizualna Etykieta Komendy

Administracja i eksploatacja …

Jaką minimalną ilość pamięci RAM powinien posiadać komputer, aby możliwe było zainstalowanie 32-bitowego systemu operacyjnego Windows 7 i praca w trybie graficznym?

A. 256 MB

B. 2 GB

C. 1 GB

D. 512 MB

Tworzenie i administrowanie s…

Element bazy danych, którego podstawowym celem jest generowanie lub prezentowanie zestawień informacji, to

A. raport

B. formularz

C. makro

D. moduł

Administracja i eksploatacja …

Kopie listy kontaktów telefonu można odzyskać z pliku o rozszerzeniu

A. vcs

B. cms

C. cnf

D. vcf

Administracja i eksploatacja …

Do umożliwienia komunikacji pomiędzy sieciami VLAN, wykorzystuje się

A. Koncentrator

B. Punkt dostępowy

C. Modem

D. Router