Filtrowanie pytań

Administracja i eksploatacja …

A. bębna światłoczułego

B. taśmy barwiącej

C. głowicy drukującej

D. układu zliczającego

Administracja i eksploatacja …

Komputer uzyskuje dostęp do Internetu za pośrednictwem sieci lokalnej. Gdy użytkownik wpisuje w przeglądarkę internetową adres www.wp.pl, nie może otworzyć strony WWW, natomiast podanie adresu IP, przykładowo 212.77.100.101, umożliwia otwarcie tej strony. Jakie mogą być tego powody?

A. Brak serwera PROXY

B. Brak serwera DNS

C. Brak serwera WINS

D. Brak adresu bramy

Tworzenie i administrowanie s…

W kodzie HTML stworzono formularz, który wysyła informacje do pliku formularz.php. Po naciśnięciu przycisku typu submit, przeglądarka zostaje przekierowana na wskazany adres. Na podstawie podanego adresu /formularz.php?imie=Anna&nazwisko=Kowalska można stwierdzić, że dane do pliku formularz.php zostały wysłane za pomocą metody:

A. COOKIE

B. SESSION

C. GET

D. POST

Tworzenie i administrowanie s…

W tabeli produkt znajdują się artykuły wyprodukowane po roku 2000, posiadające pola nazwa oraz rok_produkcji. Jakie zapytanie SQL pokaże listę artykułów wyprodukowanych?

A. po roku 2017

B. przed rokiem 2017

C. w roku 2017

D. w latach innych niż 2017

Tworzenie i administrowanie s…

Jaką funkcję pełni program debugger?

A. badania kodu źródłowego w celu wykrycia błędów składniowych

B. interpretacji kodu w ramach wirtualnej maszyny Java

C. analizy działającego programu w celu wykrycia błędów

D. przekładania kodu napisanego w języku wyższego poziomu na język maszynowy

Tworzenie i administrowanie s…

Podaj zapytanie SQL, które tworzy użytkownika sekretarka na localhost z hasłem zaq123?

A. CREATE USER `sekretarka`@`localhost` IDENTIFY "zaq123";

B. CREATE USER 'sekretarka'@'localhost' IDENTIFIED `zaq123`;

C. CREATE USER `sekretarka`@`localhost` IDENTIFIED BY 'zaq123';

D. CREATE USER `sekretarka`@`localhost` IDENTIFY BY `zaq123`;

Tworzenie i administrowanie s…

Co chce osiągnąć poniższe zapytanie MySQL?

| ALTER TABLE ksiazki MODIFY tytul VARCHAR(100) NOT NULL; |

A. Usunąć kolumnę tytul z tabeli ksiazki

B. Zmienić typ kolumny w tabeli ksiazki

C. Zmienić nazwę kolumny w tabeli ksiazki

D. Dodać do tabeli ksiazki kolumnę tytul

Administracja i eksploatacja …

Aby wydobyć informacje znajdujące się w archiwum o nazwie dane.tar, osoba korzystająca z systemu Linux powinna zastosować komendę

A. tar –xvf dane.tar

B. gzip –r dane.tar

C. tar –cvf dane.tar

D. gunzip –r dane.tar

Tworzenie i administrowanie s…

W CSS zastosowano stylowanie elementu listy, przy czym żadne inne style CSS nie zostały ustalone. Użyte stylowanie spowoduje, że li :hover { color: Maroon; }

A. Kolor Maroon będzie dotyczył co drugiego elementu listy.

B. Wszystkie teksty elementów listy będą w kolorze Maroon.

C. Teksty wszystkich elementów, którym nadano id „hover”, będą w kolorze Maroon.

D. Po najechaniu kursorem na element listy, kolor tekstu zmieni się na Maroon.

Tworzenie i administrowanie s…

Jaką wartość uzyska zmienna x po wykonaniu poniższego kodu PHP? mysqli_query($db, "DELETE FROM produkty WHERE status < 0");

$x = mysqli_affected_rows($db);

A. Liczbę wierszy, które zostały dodane do tabeli produkty.

B. Liczbę wierszy w tabeli produkty, dla których pole status przekracza zero.

C. Liczbę wierszy, które znajdują się w bazie danych.

D. Liczbę wierszy przetworzonych przez zapytanie DELETE FROM.

Tworzenie i administrowanie s…

Wskaż styl CSS za pomocą, którego uzyskano przedstawiony efekt

| | | |

A. Styl 1.

B. Styl 4.

C. Styl 3.

D. Styl 2.

Administracja i eksploatacja …

Na stabilność wyświetlanego obrazu w monitorach CRT istotny wpływ ma

A. Wieloczęstotliwość

B. Czas reakcji

C. Odwzorowanie barw

D. Częstotliwość odświeżania

Tworzenie i administrowanie s…

Podczas realizacji grafiki na stronę internetową konieczne jest wycięcie jedynie jej części. Jak nazywa się ta czynność?

A. kadrowanie

B. odwrócenie obrazu

C. zmiana rozmiaru

D. łącznie warstw

Administracja i eksploatacja …

W sytuacji, gdy brakuje odpowiedniej ilości pamięci RAM do przeprowadzenia operacji, takiej jak uruchomienie aplikacji, system Windows pozwala na przeniesienie nieużywanych danych z pamięci RAM do pliku

A. pagefile.sys

B. tpm.sys

C. config.sys

D. nvraid.sys

Kwalifikacja EE8

Gdy w komórce arkusza MS Excel zamiast cyfr wyświetlają się znaki ########, należy przede wszystkim zweryfikować, czy

A. wprowadzone zostały litery zamiast cyfr

B. wartość nie mieści się w komórce i nie może być prawidłowo wyświetlona

C. wpisana formuła ma błąd

D. wystąpił błąd w obliczeniach

Administracja i eksploatacja …

Jakie polecenie należy zastosować w systemach operacyjnych z rodziny Windows, aby zmienić właściwość pliku na tylko do odczytu?

A. chmod

B. attrib

C. set

D. ftype

Administracja i eksploatacja …

Urządzenie, które pozwala na połączenie hostów w jednej sieci z hostami w różnych sieciach, to

A. switch.

B. firewall.

C. router.

D. hub.

Administracja i eksploatacja …

Aby zminimalizować główne zagrożenia dotyczące bezpieczeństwa podczas pracy na komputerze podłączonym do sieci Internet, najpierw należy

A. zainstalować program antywirusowy, zaktualizować bazy danych wirusów, uruchomić zaporę sieciową i przeprowadzić aktualizację systemu

B. ustawić komputer z dala od źródeł ciepła, nie zgniatać kabli zasilających komputera i urządzeń peryferyjnych

C. zmierzyć temperaturę komponentów, podłączyć komputer do zasilacza UPS oraz unikać wchodzenia na podejrzane strony internetowe

D. wyczyścić wnętrze obudowy komputera, nie spożywać posiłków ani napojów w pobliżu komputera oraz nie dzielić się swoim hasłem z innymi użytkownikami

Administracja i eksploatacja …

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w projektowanej sieci komputerowej, co należy zastosować?

A. cienki przewód koncentryczny

B. ekranowaną skrętkę

C. światłowód

D. gruby przewód koncentryczny

Tworzenie i administrowanie s…

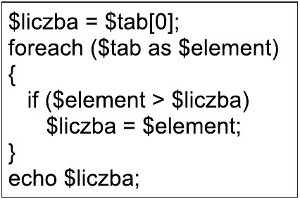

Fragment kodu w PHP przedstawia się następująco (patrz ramka): Przy założeniu, że zmienna tablicowa $tab zawiera liczby naturalne, wynik działania programu polega na wypisaniu

A. najmniejszego elementu w tablicy

B. największego elementu w tablicy

C. tych elementów, które przewyższają wartość zmiennej $liczba

D. elementu tablicy równemu wartości $tab[0]

Administracja i eksploatacja …

Do weryfikacji integralności systemu plików w środowisku Linux trzeba zastosować polecenie

A. fstab

B. mkfs

C. man

D. fsck

Administracja i eksploatacja …

Wydanie w systemie Windows komendy ATTRIB -S +H TEST.TXT

spowoduje

ATTRIB -S +H TEST.TXTA. ustawienie atrybutu pliku systemowego z zablokowaniem edycji

B. ustawienie atrybutu pliku jako tylko do odczytu oraz jego ukrycie

C. usunięcie atrybutu pliku systemowego oraz atrybutu pliku ukrytego

D. usunięcie atrybutu pliku systemowego oraz aktywowanie atrybutu pliku ukrytego

Tworzenie i administrowanie s…

Znaczniki HTML <strong> oraz <em>, które mają na celu podkreślenie istotności tekstu, pod względem formatowania odpowiadają znacznikom

A. <b> oraz <u>

B. <i> oraz <mark>

C. <b> oraz <i>

D. <u> oraz <sup>

Administracja i eksploatacja …

Które z kont nie jest wbudowanym kontem w systemie Windows XP?

A. pomocnik

B. administrator

C. gość

D. admin

Tworzenie i administrowanie s…

Jak nazywa się metoda tworząca obiekt w języku PHP?

A. __create

B. __construct

C. __new

D. __open

Administracja i eksploatacja …

Jakie jest tworzywo eksploatacyjne w drukarce laserowej?

A. zbiornik z tuszem

B. taśma drukująca

C. laser

D. kaseta z tonerem

Tworzenie i administrowanie s…

Kolor zdefiniowany kodem RGB o wartości rgb(128, 16, 8) w formacie szesnastkowym przyjmuje wartość

A. #FF1008

B. #800F80

C. #FF0F80

D. #801008

Administracja i eksploatacja …

W które złącze, umożliwiające podłączenie monitora, wyposażona jest karta graficzna przedstawiona na ilustracji?

A. DVI-A, S-VIDEO, DP

B. DVI-I, HDMI, S-VIDEO

C. DVI-D (Dual Link), HDMI, DP

D. DVI-D (Single Link), DP, HDMI

Administracja i eksploatacja …

W topologii fizycznej w kształcie gwiazdy, wszystkie urządzenia działające w sieci są

A. podłączone do węzła sieci

B. połączone z dwoma sąsiadującymi komputerami

C. połączone ze sobą segmentami kabla tworząc zamknięty pierścień

D. podłączone do jednej magistrali

Administracja i eksploatacja …

Jakie parametry mierzy watomierz?

A. opór

B. moc czynna

C. napięcie elektryczne

D. natężenie prądu

Tworzenie i administrowanie s…

GRANT SELECT, INSERT, UPDATE ON klienci TO anna; Przy założeniu, że użytkownik nie miał wcześniej przyznanych żadnych uprawnień, to polecenie SQL przypisuje użytkownikowi anna wyłącznie prawa do

A. wybierania, dodawania kolumn oraz zmiany struktury tabeli o nazwie klienci

B. wybierania, dodawania kolumn oraz zmiany struktury wszystkich tabel w bazie o nazwie klienci

C. wybierania, wstawiania oraz aktualizacji danych w tabeli o nazwie klienci

D. wybierania, wstawiania oraz aktualizacji danych w każdej tabeli w bazie o nazwie klienci

Administracja i eksploatacja …

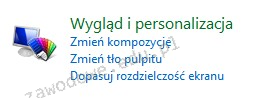

Na ilustracji ukazano narzędzie systemu Windows 7 służące do

A. konfiguracji ustawień użytkownika

B. przeprowadzania migracji systemu

C. rozwiązywania problemów z systemem

D. tworzenia kopii systemu

Administracja i eksploatacja …

W systemie Windows do instalacji aktualizacji oraz przywracania sterowników urządzeń należy użyć przystawki

A. fsmgmt.msc

B. devmgmt.msc

C. wmimgmt.msc

D. certmgr.msc

Tworzenie i administrowanie s…

Aby stworzyć warunek w zapytaniu wybierającym nazwiska wszystkich uczniów z klas początkowych (od pierwszej do trzeciej), można zastosować klauzulę

A. WHERE klasa < 3

B. WHERE klasa IN (1, 3)

C. WHERE klasa >= 1 OR klasa <= 3

D. WHERE klasa BETWEEN 1 AND 3

Administracja i eksploatacja …

Jaką licencję ma wolne i otwarte oprogramowanie?

A. FREEWARE

B. BOX

C. ADWARE

D. GNU GPL

Tworzenie i administrowanie s…

Kwerenda umożliwiająca modyfikację wielu rekordów lub przeniesienie ich przy pomocy jednego działania, określana jest jako kwerenda

A. wybierająca

B. krzyżowej

C. parametrycznej

D. funkcjonalnej

Tworzenie i administrowanie s…

W systemie zarządzania bazą danych MySQL, aby uzyskać listę wszystkich przywilejów przyznanych użytkownikowi anna, można użyć polecenia

A. SELECT GRANTS FOR anna;

B. SHOW GRANTS FOR anna;

C. GRANT * TO anna;

D. REVOKE GRANTS FROM anna;

Kwalifikacja EE8

Która z poniższych czynności nie jest związana z personalizacją systemu operacyjnego Windows?

A. Skonfigurowanie opcji dotyczących wyświetlania pasków menu oraz pasków narzędziowych

B. Ustalenie koloru lub kilku nałożonych na siebie kolorów jako tła pulpitu

C. Zdefiniowanie rozmiaru pliku wymiany

D. Wybór domyślnej przeglądarki internetowej

Tworzenie i administrowanie s…

Interpreter PHP zgłosi błąd i nie zrealizuje kodu, jeśli programista

A. pobierze wartość z formularza, w którym pole input nie zostało wypełnione

B. nie umieści średnika po wyrażeniu w instrukcji if, jeśli po nim występuje sekcja else

C. będzie pisał kod bez odpowiednich wcięć

D. będzie definiował zmienne w obrębie warunku

Administracja i eksploatacja …

Demon serwera Samba pozwala na udostępnianie plików oraz drukarek w sieci

A. quota

B. smbd

C. grep

D. mkfs