Filtrowanie pytań

Administracja i eksploatacja …

A. nadanie dla pliku przykład.txt atrybutów ukryty, systemowy, tylko do odczytu

B. zapisanie ciągu znaków hsr do pliku przykład.txt

C. nadanie dla pliku przykład.txt atrybutów ukryty, skompresowany, tylko do odczytu

D. zabezpieczenie pliku przykład.txt hasłem hsr

Administracja i eksploatacja …

Komputer A, który musi wysłać dane do komputera B znajdującego się w sieci z innym adresem IP, najpierw przekazuje pakiety do adresu IP

A. bramy domyślnej

B. alternatywnego serwera DNS

C. komputera docelowego

D. serwera DNS

Administracja i eksploatacja …

Jakie urządzenie powinno się wykorzystać, aby rozszerzyć zasięg sieci bezprzewodowej w obiekcie?

A. Bezprzewodową kartę sieciową

B. Modem bezprzewodowy

C. Wzmacniacz sygnału

D. Przełącznik zarządzalny

Kwalifikacja EE8

Program df w systemach z rodziny Linux pozwala na pokazanie

A. nazwa aktualnego katalogu

B. zawartości katalogu ukrytego

C. tekstów odpowiadających podanemu wzorcowi

D. informacji o dostępnej przestrzeni na dysku

Tworzenie i administrowanie s…

W SQL, aby utworzyć tabelę, konieczne jest użycie polecenia

A. ADD TABLE

B. CREATE TABLE

C. INSERT TABLE

D. ALTER TABLE

Administracja i eksploatacja …

Poprawność działania lokalnej sieci komputerowej po modernizacji powinna być potwierdzona

A. wykazem zawierającym zestawienie zmian w strukturze sieci.

B. fakturami za zakup okablowania i sprzętu sieciowego od licencjonowanych dystrybutorów.

C. wynikami pomiarów parametrów okablowania, uzupełnionymi o opis narzędzi testujących i metodologii testowania.

D. normami, według których wykonana została modernizacja.

Tworzenie i administrowanie s…

Funkcja pg_connect w PHP pozwala na nawiązanie połączenia z bazą danych

A. MS SQL

B. mySQL

C. PostgreSQL

D. MS ACCESS

Tworzenie i administrowanie s…

Które z wymienionych stwierdzeń na temat zasad programowania w PHP jest prawdziwe?

A. W nazwach zmiennych nie rozróżnia się wielkości liter

B. Jest to język o słabej kontroli typów

C. Nazwy zmiennych poprzedza znak !

D. Deklaracja zmiennych następuje po słowie var

Tworzenie i administrowanie s…

Dostępna jest tabela zatytułowana wycieczki, zawierająca kolumny nazwa, cena oraz miejsca (jako liczba dostępnych miejsc). Aby wyświetlić jedynie nazwy wycieczek, których cena jest poniżej 2000 złotych oraz posiadają co najmniej cztery dostępne miejsca, należy zastosować zapytanie

A. SELECT nazwa FROM wycieczki WHERE cena < 2000 OR miejsca > 4

B. SELECT * FROM wycieczki WHERE cena < 2000 OR miejsca > 3

C. SELECT nazwa FROM wycieczki WHERE cena < 2000 AND miejsca > 3

D. SELECT * FROM wycieczki WHERE cena < 2000 AND miejsca > 4

Tworzenie i administrowanie s…

Który typ relacji wymaga stworzenia tabeli pośredniczącej łączącej klucze główne obu tabel?

A. n..1

B. 1..1

C. 1..n

D. n..n

Administracja i eksploatacja …

Aby skopiować katalog c: est z podkatalogami na dysk przenośny f: w systemie Windows 7, jakie polecenie należy zastosować?

A. copy c: est f: est/E

B. copy f: est c: est/E

C. xcopy f: est c: est/E

D. xcopy c: est f: est/E

Administracja i eksploatacja …

Jakie urządzenie ma za zadanie utrwalenie tonera na papierze w trakcie drukowania z drukarki laserowej?

A. listwa czyszcząca

B. elektroda ładująca

C. wałek grzewczy

D. bęben światłoczuły

Tworzenie i administrowanie s…

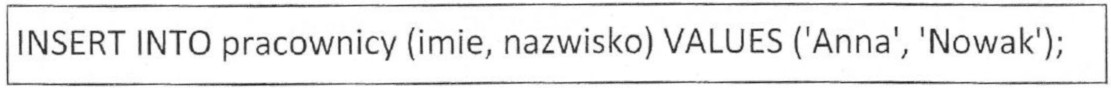

W tabeli pracownicy utworzono klucz główny typu INTEGER z atrybutami NOT NULL oraz AUTO-INCREMENT. Dodatkowo zdefiniowano pola imie oraz nazwisko. W przypadku użycia przedstawionej w ramce kwerendy SQL wprowadzającej dane, gdzie pominięto pole klucza, w bazie danych MySQL dojdzie do

A. zignorowania polecenia, tabela nie ulegnie zmianie

B. wprowadzenia rekordu do tabeli, dla klucza głównego zostanie przypisana wartość NULL

C. wprowadzenia rekordu do tabeli, dla klucza głównego zostanie przypisana kolejna wartość naturalna

D. błędu związane z nieprawidłową liczbą pól

Administracja i eksploatacja …

Jakim materiałem eksploatacyjnym dysponuje ploter solwentowy?

A. element tnący

B. zestaw metalowych narzędzi tnących

C. atrament w żelu

D. farba na bazie rozpuszczalników

Administracja i eksploatacja …

W serwerach warto wykorzystywać dyski, które obsługują tryb Hot plugging, ponieważ

A. prędkość zapisu osiąga 250 MB/s.

B. pojemność dysku zwiększa się dzięki automatycznej kompresji danych.

C. czas odczytu wzrasta trzykrotnie w porównaniu z trybem Cable select.

D. możliwe jest podłączenie oraz odłączenie dysku przy włączonym zasilaniu serwera

Administracja i eksploatacja …

W serwerach warto korzystać z dysków, które obsługują tryb Hot plugging, ponieważ

A. czas odczytu zwiększa się trzykrotnie w porównaniu do trybu Cable select

B. można podłączyć i odłączyć dysk przy włączonym zasilaniu serwera

C. prędkość zapisu rośnie do 250 MB/s

D. pojemność dysku wzrasta dzięki automatycznej kompresji danych

Administracja i eksploatacja …

Program, który ocenia wydajność zestawu komputerowego, to

A. debugger

B. benchmark

C. kompilator

D. sniffer

Kwalifikacja EE8

Podany fragment kodu w języku Pascal przedstawia

var k : boolean; begin k:=true; if k then writeln('wynik egzaminu pozytywny') else writeln('wynik egzaminu negatywny');

A. pętlę warunkowąB. instrukcję warunkowąC. instrukcję decyzyjnąD. instrukcję porównawczą Administracja i eksploatacja … Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

A. hybrydowymB. bezpołączeniowymC. sekwencyjnymD. połączeniowym Administracja i eksploatacja … Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN oznacza jej maksymalną przepustowość wynoszącą

A. 100 Mb/sB. 10 Mb/sC. 10 Gb/sD. 100 Gb/s Administracja i eksploatacja … Jak nazywa się złącze wykorzystywane w sieciach komputerowych, pokazane na zamieszczonym obrazie?

Tworzenie i administrowanie s… KodSELECT imie, pesel, wiek FROM dane WHERE wiek IN (18,30)

wybiera

A. imiona, numery PESEL oraz wiek osób w wieku dokładnie 18 lub 30 latB. imiona, numery PESEL oraz wiek osób mieszczących się w przedziale od 18 do 30 latC. imiona, numery PESEL oraz wiek osób, które mają więcej niż 30 latD. imiona, nazwiska oraz numery PESEL osób, które mają mniej niż 18 lat Administracja i eksploatacja … Podczas analizy ruchu sieciowego przy użyciu sniffera zauważono, że urządzenia przesyłają dane na portach 20 oraz 21. Przyjmując standardową konfigurację, oznacza to, że analizowanym protokołem jest protokół

A. SMTPB. SSHC. FTPD. DHCP Kwalifikacja EE8 Symbol umieszczony na tabliczce znamionowej urządzenia jest oznaczeniem

Tworzenie i administrowanie s… Jaka wartość zostanie wypisana na standardowym wyjściu dla zamieszczonego w ramce fragmentu programu napisanego w języku C++ ?

int obliczenia( int x ){

x %= 3;

x++;

return x;

}

int main( ){

std::cout << obliczenia(32);

}

A. 2B. 3C. 32D. 0 Administracja i eksploatacja … Do wymiany uszkodzonych kondensatorów w karcie graficznej potrzebne jest

A. żywica epoksydowaB. wkrętak krzyżowy oraz opaska zaciskowaC. klej cyjanoakrylowyD. lutownica z cyną i kalafonią Administracja i eksploatacja … Jakie narzędzie służy do obserwacji zdarzeń w systemie Windows?

A. gpedit.mscB. eventvwr.mscC. tsmmc.mscD. dfrg.msc Tworzenie i administrowanie s… Które stwierdzenie na temat funkcji fun1 zapisanej w języku JavaScript jest prawdziwe?

var x = fun1(3, 24, "Mnożymy");

function fun1(a, b, c) {

return a * b;

}

A. Zwraca dwie wartości przechowywane w zmiennych a i b.B. Ma dwa parametry liczbowe i zwraca wartość typu napisowego.C. Ma trzy parametry wejściowe, w tym jeden typu napisowego, i zwraca wartość numeryczną.D. Przyjmuje trzy parametry, lecz nie zwraca wartości. Administracja i eksploatacja … Ataki na systemy komputerowe, które odbywają się poprzez podstępne pozyskiwanie od użytkowników ich danych osobowych, często wykorzystywane są w postaci fałszywych komunikatów z różnych instytucji lub od dostawców usług e-płatności i innych znanych organizacji, to

A. brute forceB. SYN floodingC. DDoSD. phishing Administracja i eksploatacja … Jak nazywa się magistrala, która w komputerze łączy procesor z kontrolerem pamięci i składa się z szyny adresowej, szyny danych oraz linii sterujących?

A. AGP – Accelerated Graphics PortB. FSB – Front Side BusC. PCI – Peripheral Component InterconnectD. ISA – Industry Standard Architecture Administracja i eksploatacja … Podstawowym zadaniem mechanizmu Plug and Play jest

A. automatyczne uruchamianie ostatnio używanej gryB. automatyczne tworzenie kopii zapasowych danych na nowo podłączonym nośniku pamięciC. automatyczne usuwanie sterowników, które nie były używane przez dłuższy czasD. rozpoznawanie nowo podłączonego urządzenia i automatyczne przydzielanie mu zasobów Administracja i eksploatacja … Jakie protokoły przesyłają regularne kopie tablic routingu do sąsiednich ruterów, nie zawierając pełnych informacji o odległych urządzeniach routujących?

A. EIGRP, OSPFB. OSPF, RIPC. EGP, BGPD. RIP, IGRP Tworzenie i administrowanie s… Wskaż stwierdzenie, które jest prawdziwe dla następującej definicji stylu:

<style type="text/css">

<!--

p {color: blue; font-size: 14pt; font-style: italic}

a { font-size: 16pt; text-transform: lowercase; }

td.niebieski { color: blue }

td.czerwony { color: red }

-->

</style>

A. Akapit będzie transponowany na małe litery.B. Zdefiniowano dwie klasy.C. Jest to styl lokalny.D. Odnośnik będzie pisany czcionką 14 punktów. Tworzenie i administrowanie s… Zgodnie z zasadami ACID dotyczącymi przeprowadzania transakcji wymóg izolacji (ang. isolation) wskazuje, że

A. pod określonymi warunkami dane modyfikowane przez transakcję mogą być cofnięteB. po zrealizowaniu transakcji system bazy danych będzie zgodnyC. gdy dwie transakcje działają równocześnie, to zazwyczaj nie dostrzegają zmian wprowadzanych przez siebieD. w sytuacji konfliktu z inną transakcją obie zmieniają te same dane równocześnie Tworzenie i administrowanie s… Która z zasad dotyczących użycia semantycznych znaczników sekcji w języku HTML 5 jest poprawna?

A. Znacznik <aside> jest wykorzystywany dla dodatkowej treści stronyB. Znacznik <main> może być użyty tylko raz w danym dokumencieC. Znacznik <footer> powinien być umieszczony na górze strony, a <header> na jej końcuD. Znacznik <nav> jest przypisany do sekcji <article> Administracja i eksploatacja … W systemie dziesiętnym liczba 110011(2) przedstawia się jako

A. 53B. 51C. 52D. 50 Administracja i eksploatacja … Które urządzenie należy wykorzystać do podłączenia urządzenia peryferyjnego, wyposażonego w bezprzewodowy interfejs wykorzystujący do komunikacji fale świetlne w zakresie podczerwieni, z laptopem, który nie ma takiego interfejsu, a ma natomiast interfejs USB?

A. Urządzenie 3 B. Urządzenie 4

B. Urządzenie 4 C. Urządzenie 2

C. Urządzenie 2 D. Urządzenie 1

D. Urządzenie 1

Administracja i eksploatacja … Protokół transportowy bez połączenia w modelu ISO/OSI to

A. UDPB. FTPC. STPD. TCP Administracja i eksploatacja … Wyjście audio dla słuchawek lub głośników minijack na karcie dźwiękowej oznaczone jest jakim kolorem?

A. niebieskiB. żółtyC. zielonyD. różowy Administracja i eksploatacja … Ustal rozmiar klastra na podstawie zamieszczonego fragmentu komunikatu systemu WINDOWS, który pojawia się po zakończeniu działania programu format a:

1 457 664 bajtów całkowitego miejsca na dysku.

1 457 664 bajtów dostępnych na dysku.

512 bajtów w każdej jednostce alokacji.

2 847 jednostek alokacji dostępnych na dysku.

12 bitów w każdym wpisie tabeli FAT.

A. 1 457 664 bajtówB. 12 bitówC. 512 KBD. 0,5 KB

var k : boolean; begin k:=true; if k then writeln('wynik egzaminu pozytywny') else writeln('wynik egzaminu negatywny'); A. pętlę warunkową

B. instrukcję warunkową

C. instrukcję decyzyjną

D. instrukcję porównawczą

Administracja i eksploatacja …

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

A. hybrydowym

B. bezpołączeniowym

C. sekwencyjnym

D. połączeniowym

Administracja i eksploatacja …

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN oznacza jej maksymalną przepustowość wynoszącą

A. 100 Mb/s

B. 10 Mb/s

C. 10 Gb/s

D. 100 Gb/s

Administracja i eksploatacja …

Jak nazywa się złącze wykorzystywane w sieciach komputerowych, pokazane na zamieszczonym obrazie?

A. ST

B. FC

C. LC

D. BNC

Tworzenie i administrowanie s…

KodSELECT imie, pesel, wiek FROM dane WHERE wiek IN (18,30)

wybiera

SELECT imie, pesel, wiek FROM dane WHERE wiek IN (18,30)A. imiona, numery PESEL oraz wiek osób w wieku dokładnie 18 lub 30 lat

B. imiona, numery PESEL oraz wiek osób mieszczących się w przedziale od 18 do 30 lat

C. imiona, numery PESEL oraz wiek osób, które mają więcej niż 30 lat

D. imiona, nazwiska oraz numery PESEL osób, które mają mniej niż 18 lat

Administracja i eksploatacja …

Podczas analizy ruchu sieciowego przy użyciu sniffera zauważono, że urządzenia przesyłają dane na portach 20 oraz 21. Przyjmując standardową konfigurację, oznacza to, że analizowanym protokołem jest protokół

A. SMTP

B. SSH

C. FTP

D. DHCP

Kwalifikacja EE8

Symbol umieszczony na tabliczce znamionowej urządzenia jest oznaczeniem

A. separacji obwodów urządzenia.

B. izolacji dodatkowej.

C. zabezpieczenia różnicowo-prądowego.

D. izolacji roboczej.

Tworzenie i administrowanie s…

Jaka wartość zostanie wypisana na standardowym wyjściu dla zamieszczonego w ramce fragmentu programu napisanego w języku C++ ?

| int obliczenia( int x ){ x %= 3; x++; return x; } int main( ){ std::cout << obliczenia(32); } |

A. 2

B. 3

C. 32

D. 0

Administracja i eksploatacja …

Do wymiany uszkodzonych kondensatorów w karcie graficznej potrzebne jest

A. żywica epoksydowa

B. wkrętak krzyżowy oraz opaska zaciskowa

C. klej cyjanoakrylowy

D. lutownica z cyną i kalafonią

Administracja i eksploatacja …

Jakie narzędzie służy do obserwacji zdarzeń w systemie Windows?

A. gpedit.msc

B. eventvwr.msc

C. tsmmc.msc

D. dfrg.msc

Tworzenie i administrowanie s…

Które stwierdzenie na temat funkcji fun1 zapisanej w języku JavaScript jest prawdziwe?

var x = fun1(3, 24, "Mnożymy");

function fun1(a, b, c) {

return a * b;

}

A. Zwraca dwie wartości przechowywane w zmiennych a i b.

B. Ma dwa parametry liczbowe i zwraca wartość typu napisowego.

C. Ma trzy parametry wejściowe, w tym jeden typu napisowego, i zwraca wartość numeryczną.

D. Przyjmuje trzy parametry, lecz nie zwraca wartości.

Administracja i eksploatacja …

Ataki na systemy komputerowe, które odbywają się poprzez podstępne pozyskiwanie od użytkowników ich danych osobowych, często wykorzystywane są w postaci fałszywych komunikatów z różnych instytucji lub od dostawców usług e-płatności i innych znanych organizacji, to

A. brute force

B. SYN flooding

C. DDoS

D. phishing

Administracja i eksploatacja …

Jak nazywa się magistrala, która w komputerze łączy procesor z kontrolerem pamięci i składa się z szyny adresowej, szyny danych oraz linii sterujących?

A. AGP – Accelerated Graphics Port

B. FSB – Front Side Bus

C. PCI – Peripheral Component Interconnect

D. ISA – Industry Standard Architecture

Administracja i eksploatacja …

Podstawowym zadaniem mechanizmu Plug and Play jest

A. automatyczne uruchamianie ostatnio używanej gry

B. automatyczne tworzenie kopii zapasowych danych na nowo podłączonym nośniku pamięci

C. automatyczne usuwanie sterowników, które nie były używane przez dłuższy czas

D. rozpoznawanie nowo podłączonego urządzenia i automatyczne przydzielanie mu zasobów

Administracja i eksploatacja …

Jakie protokoły przesyłają regularne kopie tablic routingu do sąsiednich ruterów, nie zawierając pełnych informacji o odległych urządzeniach routujących?

A. EIGRP, OSPF

B. OSPF, RIP

C. EGP, BGP

D. RIP, IGRP

Tworzenie i administrowanie s…

Wskaż stwierdzenie, które jest prawdziwe dla następującej definicji stylu:

| <style type="text/css"> <!-- p {color: blue; font-size: 14pt; font-style: italic} a { font-size: 16pt; text-transform: lowercase; } td.niebieski { color: blue } td.czerwony { color: red } --> </style> |

A. Akapit będzie transponowany na małe litery.

B. Zdefiniowano dwie klasy.

C. Jest to styl lokalny.

D. Odnośnik będzie pisany czcionką 14 punktów.

Tworzenie i administrowanie s…

Zgodnie z zasadami ACID dotyczącymi przeprowadzania transakcji wymóg izolacji (ang. isolation) wskazuje, że

A. pod określonymi warunkami dane modyfikowane przez transakcję mogą być cofnięte

B. po zrealizowaniu transakcji system bazy danych będzie zgodny

C. gdy dwie transakcje działają równocześnie, to zazwyczaj nie dostrzegają zmian wprowadzanych przez siebie

D. w sytuacji konfliktu z inną transakcją obie zmieniają te same dane równocześnie

Tworzenie i administrowanie s…

Która z zasad dotyczących użycia semantycznych znaczników sekcji w języku HTML 5 jest poprawna?

A. Znacznik <aside> jest wykorzystywany dla dodatkowej treści strony

B. Znacznik <main> może być użyty tylko raz w danym dokumencie

C. Znacznik <footer> powinien być umieszczony na górze strony, a <header> na jej końcu

D. Znacznik <nav> jest przypisany do sekcji <article>

Administracja i eksploatacja …

W systemie dziesiętnym liczba 110011(2) przedstawia się jako

A. 53

B. 51

C. 52

D. 50

Administracja i eksploatacja …

Które urządzenie należy wykorzystać do podłączenia urządzenia peryferyjnego, wyposażonego w bezprzewodowy interfejs wykorzystujący do komunikacji fale świetlne w zakresie podczerwieni, z laptopem, który nie ma takiego interfejsu, a ma natomiast interfejs USB?

A. Urządzenie 3

B. Urządzenie 4

C. Urządzenie 2

D. Urządzenie 1

Administracja i eksploatacja …

Protokół transportowy bez połączenia w modelu ISO/OSI to

A. UDP

B. FTP

C. STP

D. TCP

Administracja i eksploatacja …

Wyjście audio dla słuchawek lub głośników minijack na karcie dźwiękowej oznaczone jest jakim kolorem?

A. niebieski

B. żółty

C. zielony

D. różowy

Administracja i eksploatacja …

Ustal rozmiar klastra na podstawie zamieszczonego fragmentu komunikatu systemu WINDOWS, który pojawia się po zakończeniu działania programu format a:

1 457 664 bajtów całkowitego miejsca na dysku.

1 457 664 bajtów dostępnych na dysku.

512 bajtów w każdej jednostce alokacji.

2 847 jednostek alokacji dostępnych na dysku.

12 bitów w każdym wpisie tabeli FAT.

1 457 664 bajtów dostępnych na dysku.

512 bajtów w każdej jednostce alokacji.

2 847 jednostek alokacji dostępnych na dysku.

12 bitów w każdym wpisie tabeli FAT.

A. 1 457 664 bajtów

B. 12 bitów

C. 512 KB

D. 0,5 KB