Filtrowanie pytań

Tworzenie i administrowanie s…

A. logicznymi

B. bitowych

C. przypisania

D. arytmetycznych

Administracja i eksploatacja …

Jak określana jest transmisja w obie strony w sieci Ethernet?

A. Half duplex

B. Full duplex

C. Simplex

D. Duosimplex

Kwalifikacja EE8

Wartość liczby 110011(2) w systemie dziesiętnym wynosi

A. 50

B. 51

C. 52

D. 53

Tworzenie i administrowanie s…

Baza danych zawiera tabelę artykuły z kolumnami: nazwa, typ, producent, cena. Aby wypisać wszystkie nazwy artykułów jedynie typu pralka, których cena mieści się w zakresie od 1000 PLN do 1500 PLN, należy użyć zapytania

A. SELECT nazwa FROM artykuly WHERE typ="pralka" AND cena BETWEEN 1000 AND 1500

B. SELECT nazwa FROM artykuly WHERE typ="pralka" AND cena FROM 1000 TO 1500

C. SELECT nazwa FROM artykuly WHERE typ="pralka" OR cena BETWEEN 1000 OR 1500

D. SELECT nazwa FROM artykuly WHERE typ="pralka" OR cena BETWEEN 1000 AND 1500

Tworzenie i administrowanie s…

Taki styl CSS sprawi, że na stronie internetowej

| ul{ list-style-image: url('rys.gif'); } |

A. rys.gif wyświetli się jako tło dla listy nienumerowanej

B. punkt listy nienumerowanej będzie rys.gif

C. każdy punkt listy zyska osobne tło z grafiki rys.gif

D. rys.gif stanie się ramką dla listy nienumerowanej

Administracja i eksploatacja …

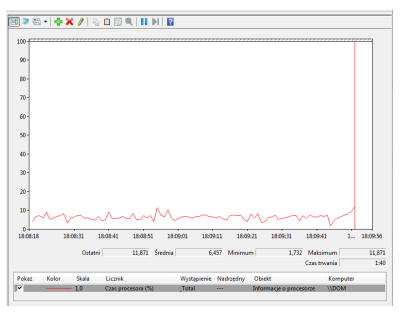

Aby zainicjować w systemie Windows oprogramowanie do monitorowania wydajności komputera przedstawione na ilustracji, należy otworzyć

A. gpedit.msc

B. perfmon.msc

C. devmgmt.msc

D. taskschd.msc

Administracja i eksploatacja …

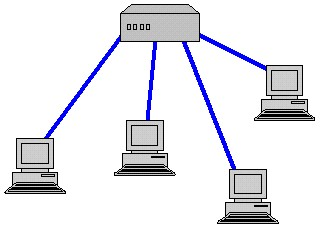

Jaką topologię fizyczną sieci ukazuje przedstawiony rysunek?

A. Podwójnego pierścienia

B. Magistrali

C. Gwiazdy

D. Pełnej siatki

Administracja i eksploatacja …

Co jest przyczyną wysokiego poziomu przesłuchu zdalnego w kablu?

A. Ustabilizowanie się tłumienia kabla.

B. Zmniejszanie częstotliwości przenoszonego sygnału.

C. Wyłączenie elementu aktywnego w segmencie LAN.

D. Zbyt długi odcinek kabla.

Administracja i eksploatacja …

Urządzenie sieciowe, które łączy pięć komputerów w tej samej sieci, minimalizując ryzyko kolizji pakietów, to

A. ruter

B. koncentrator

C. most

D. przełącznik

Tworzenie i administrowanie s…

W bazie danych samochodów pole kolor z tabeli samochody przyjmuje wartości kolorów jedynie ze słownika lakier. Aby połączyć tabele samochody i lakier relacją należy, zastosować kwerendę

|

A. C.

B. B.

C. A.

D. D.

Tworzenie i administrowanie s…

W języku JavaScript funkcja getElementById() odnosi się do

A. zmiennej liczbowej

B. klasy zdefiniowanej w CSS

C. elementu HTML o określonym id

D. elementu HTML o wskazanej nazwie klasy

Administracja i eksploatacja …

Jakie zagrożenia eliminują programy antyspyware?

A. oprogramowanie antywirusowe

B. programy szpiegujące

C. ataki typu DoS oraz DDoS (Denial of Service)

D. programy działające jako robaki

Tworzenie i administrowanie s…

Wymień dwa sposoby na zabezpieczenie bazy danych w Microsoft Access.

A. Określenie hasła do otwarcia bazy danych oraz wprowadzenie zabezpieczeń na poziomie użytkownika

B. Używanie funkcji anonimowych oraz ustawienie hasła dostępu do bazy danych

C. Zaszyfrowanie pliku bazy danych oraz wysyłanie SMS-ów z kodem autoryzacyjnym

D. Wprowadzenie zabezpieczeń na poziomie użytkownika oraz sesji

Kwalifikacja EE8

Wskaż prawidłowe zdanie dotyczące pamięci podręcznej.

A. Pamięć podręczna charakteryzuje się dłuższym czasem dostępu niż pamięć RAM

B. Wszystkie poziomy pamięci podręcznej w danej architekturze muszą mieć identyczną pojemność

C. Jest to pamięć, która znajduje się na dysku twardym i ma formę pliku wymiany

D. Pamięć cache ma na celu zwiększenie prędkości dostępu do informacji, które mogą być potrzebne w najbliższej przyszłości

Kwalifikacja EE8

Jeżeli adres IP komputera roboczego wynosi 176.16.50.10/26, to jaki jest adres rozgłoszeniowy oraz ile maksymalnie hostów może być w tej sieci?

A. 176.16.50.62; 63 hosty

B. 176.16.50.63; 62 hosty

C. 176.16.50.1; 26 hostów

D. 176.16.50.36; 6 hostów

Tworzenie i administrowanie s…

W języku CSS zapis h2 {background-color: green;}

spowoduje, że kolor zielony będzie dotyczył:

A. czcionki nagłówka drugiego stopnia

B. czcionki każdego nagłówka na stronie

C. tła tekstu nagłówka drugiego stopnia

D. tła całej strony

Kwalifikacja EE8

W czterech sklepach sprzedawany jest ten sam komputer w różnych cenach. Najtaniej można go nabyć w sklepie

| Sklep | Cena netto | Podatek | Informacje dodatkowe |

|---|---|---|---|

| A. | 1500 zł | 23% | Rabat 5% |

| B. | 1600 zł | 23% | Rabat 15% |

| C. | 1650 zł | 23% | Rabat 20% |

| D. | 1800 zł | 23% | Rabat 25 % |

A. D.

B. B.

C. C.

D. A.

Tworzenie i administrowanie s…

W semantycznym HTML odpowiednikiem tagu <b>, który nie tylko pogrubia tekst, ale również oznacza go jako istotniejszy, jest

A. <strong>

B. <mark>

C. <em>

D. <ins>

Tworzenie i administrowanie s…

Który z poniższych znaczników jest używany do definiowania list w HTML?

A. <tr>

B. <td>

C. <th>

D. <ul>

Administracja i eksploatacja …

W którym katalogu w systemie Linux można znaleźć pliki zawierające dane o urządzeniach zainstalowanych w komputerze, na przykład pamięci RAM?

A. /proc

B. /dev

C. /sbin

D. /var

Tworzenie i administrowanie s…

Która z podanych funkcji napisanych w PHP oblicza sumę połowy a oraz połowy b?

A. function licz($a, $b) { return ($a/2 + $b)/2; }

B. function licz($a, $b) { return 2/$a + 2/$b; }

C. function licz($a, $b) { return $a/2 + $b; }

D. function licz($a, $b) { return $a/2 + $b/2; }

Tworzenie i administrowanie s…

Który link jest poprawnie sformułowany?

A. <a href=http://strona.pl>strona</a>

B. <a href="http::/strona.pl>strona</a>

C. <a src="/www.strona.pl">strona</a>

D. <a href="http://strona.pl">strona</a>

Administracja i eksploatacja …

Jakie polecenie należy wydać, aby uzyskać listę plików spełniających dane kryteria?

-rw-r--r-- 1 root root 9216 paź 6 18:39 mama.xls

-rw-r--r-- 1 root root 9216 paź 6 18:39 tata.txt

-rw-r--r-- 1 root root 9216 paź 6 18:39 test2.jpg

-rw-r--r-- 1 root root 9216 paź 6 18:39 test.jpg

-rw-r--r-- 1 root root 9216 paź 6 18:39 tata.txt

-rw-r--r-- 1 root root 9216 paź 6 18:39 test2.jpg

-rw-r--r-- 1 root root 9216 paź 6 18:39 test.jpg

A. find *.jpg | *a*

B. grep *a* *.jpg

C. dir *a*.jpg

D. ls -l *a* *.jpg

Tworzenie i administrowanie s…

W języku C++ stworzono zmienną char zm1[10]; Czym jest ta zmienna?

A. tablicą łańcuchów

B. liczbą

C. tablicą znaków

D. znakiem

Tworzenie i administrowanie s…

Która z funkcji zdefiniowanych w języku PHP zwraca jako wynik połowę kwadratu wartości podanej jako argument?

A. function licz($a) { return $a/2; }

B. function licz($a) { echo $a*$a/2; }

C. function licz($a) { echo $a/2; }

D. function licz($a) { return $a*$a/2; }

Administracja i eksploatacja …

Aby bezpiecznie połączyć się z firmowym serwerem przez Internet i mieć dostęp do zasobów firmy, należy wykorzystać odpowiednie oprogramowanie klienckie

A. VPN (Virtual Private Network)

B. WLAN (Wireless Local Area Network)

C. NAP (Network Access Protection)

D. VLAN (Virtual Local Area Network)

Administracja i eksploatacja …

Komputer zainstalowany w domenie Active Directory nie jest w stanie nawiązać połączenia z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie stworzony na tym urządzeniu?

A. Obowiązkowy

B. Lokalny

C. Mobilny

D. Tymczasowy

Administracja i eksploatacja …

W terminalu systemu Windows, do zarządzania parametrami konta użytkownika komputera, takimi jak okres ważności hasła, minimalna długość hasła, czas blokady konta i inne, wykorzystywane jest polecenie

A. NET USER

B. NET ACCOUNTS

C. NET USE

D. NET CONFIG

Tworzenie i administrowanie s…

Instrukcję for można zastąpić inną instrukcją

A. switch

B. continue

C. case

D. while

Kwalifikacja EE8

Jakiego rodzaju pliki powinno się stworzyć w systemie operacyjnym, aby zautomatyzować często wykonywane zadania, takie jak kopiowanie, tworzenie pliku lub folderu?

A. Konfiguracyjny

B. Systemowy

C. Inicjujący

D. Wsadowy

Administracja i eksploatacja …

Dodatkowe właściwości wyniku operacji przeprowadzanej przez jednostkę arytmetyczno-logiczna ALU zawiera

A. rejestr flagowy

B. wskaźnik stosu

C. licznik rozkazów

D. akumulator

Administracja i eksploatacja …

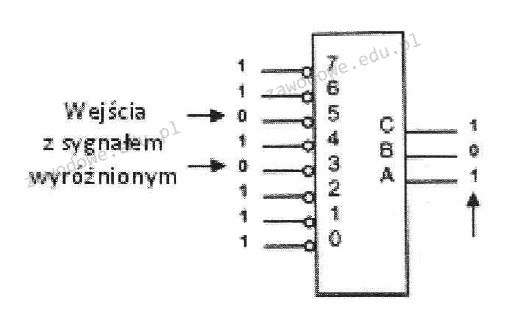

Na ilustracji przedstawiono symbol urządzenia cyfrowego

A. multipleksera priorytetowego

B. kodera priorytetowego

C. dekodera priorytetowego

D. demultipleksera priorytetowego

Tworzenie i administrowanie s…

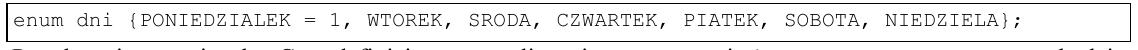

W przedstawionej definicji typu wyliczeniowego w języku C++ enumerator CZWARTEK będzie miał wartość równą

A. liczbie 1

B. liczbie 4

C. napisowi 'CZWARTEK'

D. napisowi "CZWARTEK"

Administracja i eksploatacja …

Jaki adres IPv6 jest poprawny?

A. 1234:9ABC::123::DEF4

B. 1234:9ABC::123:DEF4

C. 1234-9ABC-123-DEF4

D. 1234.9ABC.123.DEF4

Tworzenie i administrowanie s…

Aby zapewnić integralność danych w bazie programu Microsoft Access, należy zastosować

A. więzy integralności

B. archiwizację bazy

C. kwerendę aktualizującą

D. defragmentację bazy

Administracja i eksploatacja …

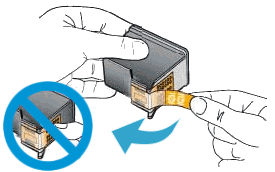

Przedstawiona czynność jest związana z eksploatacją drukarki

A. termicznej.

B. termotransferowej.

C. sublimacyjnej.

D. atramentowej.

Kwalifikacja EE8

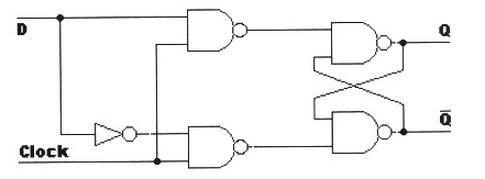

Schemat układu połączeń bramek logicznych przedstawia

A. przerzutnik.

B. kontroler przerwań.

C. multiplekser.

D. sumator.

Tworzenie i administrowanie s…

Czym jest DBMS?

A. Obiektowy język programowania służący do tworzenia stron www

B. System zarządzania bazą danych

C. Kaskadowy arkusz stylów do opisu wyglądu witryny www

D. Strukturalny język zapytań do bazy danych

Administracja i eksploatacja …

Przesyłanie danych przez router, które wiąże się ze zmianą adresów IP źródłowych lub docelowych, określa się skrótem

A. IIS

B. FTP

C. IANA

D. NAT

Tworzenie i administrowanie s…

W dokumentacji CMS WordPress znajduje się zdanie:

"Enable comments for this post"

Co oznacza to zdanie?

A. Włącz edycję wpisu.

B. Włącz publikację wpisu.

C. Włącz możliwość dodawania komentarzy do wpisu.

D. Włącz formatowanie wpisu.