Filtrowanie pytań

Tworzenie i administrowanie s…

Jakie zadanie wykonuje funkcja agregująca AVG w poniższym zapytaniu?

A. obliczyć średnią arytmetyczną cen wszystkich usług

B. wyznaczyć największą cenę za usługi

C. sprawdzić, ile usług znajduje się w tabeli

D. zsumować ceny wszystkich usług

Administracja i eksploatacja …

Jakie urządzenie elektroniczne ma zdolność do magazynowania ładunku elektrycznego?

A. dioda

B. tranzystor

C. rezystor

D. kondensator

Administracja i eksploatacja …

Jakie będą wydatki na materiały potrzebne do produkcji 20 kabli typu patchcord o długości 50 cm?

| Nazwa towaru | Cena jedn. brutto |

|---|---|

| wtyk RJ45 | 1,00 zł / szt. |

| koszulka ochronna na wtyk RJ45 | 1,00 zł / szt. |

| skrętka UTP | 1,20 zł / m |

A. 92,00 zł

B. 104,00 zł

C. 52,00 zł

D. 72,00 zł

Administracja i eksploatacja …

Jakie urządzenie jest pokazane na ilustracji?

A. Przełącznik

B. Punkt dostępu

C. Modem

D. Ruter

Administracja i eksploatacja …

Jakim akronimem oznacza się przenikanie bliskie skrętki teleinformatycznej?

A. FEXT

B. ANEXT

C. AFEXT

D. NEXT

Administracja i eksploatacja …

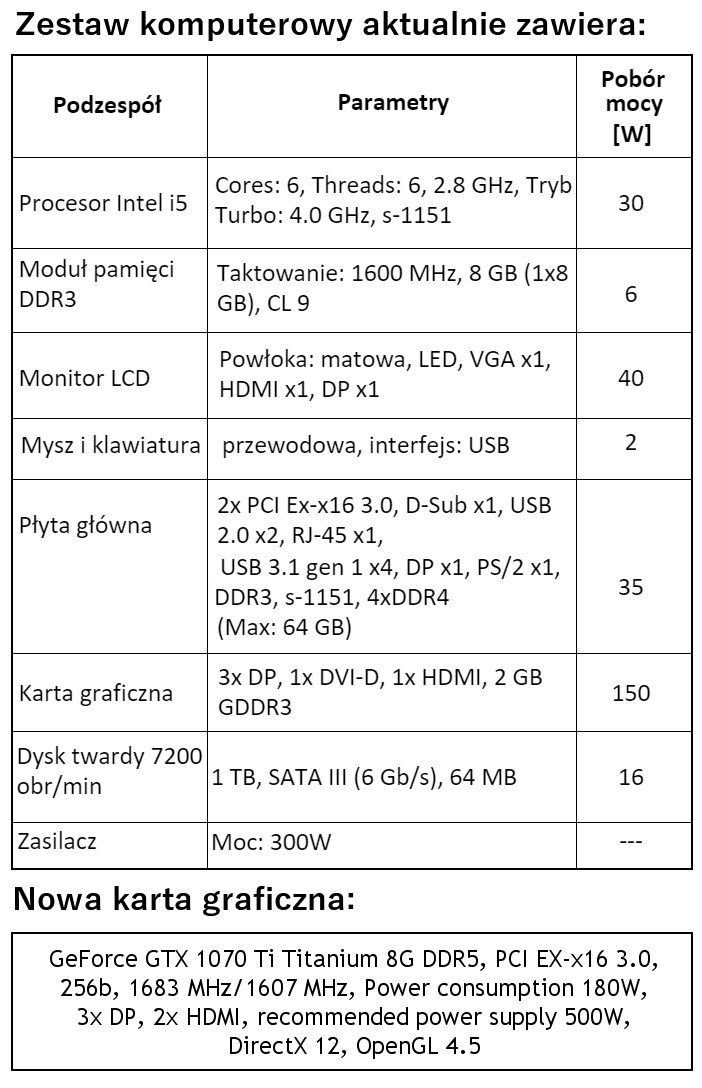

W zestawie komputerowym o parametrach wymienionych w tabeli konieczne jest zastąpienie karty graficznej nową, wskazaną w ramce. W związku z tym modernizacja tego komputera wymaga także wymiany

A. zasilacza

B. płyty głównej

C. procesora

D. karty sieciowej

Tworzenie i administrowanie s…

Dana jest tabela ksiazki z polami: tytul, autor, cena (typu liczbowego). Aby kwerenda SELECT wybrała tylko tytuły, dla których cena jest mniejsza od 50 zł, należy zapisać

A. SELECT * FROM ksiazki WHERE cena < 50;

B. SELECT ksiazki FROM tytul WHERE cena < '50 zł';

C. SELECT tytul FROM ksiazki WHERE cena > '50 zł';

D. SELECT tytul FROM ksiazki WHERE cena < 50;

Kwalifikacja EE8

Osoby korzystające z dysków SSD w ramach rekomendowanych działań konserwacyjnych nie powinny przeprowadzać

A. czyszczenia wnętrza komputera z kurzu

B. defragmentacji dysku

C. systematycznego skanowania dysku programem antywirusowym

D. regularnych kopii zapasowych danych

Tworzenie i administrowanie s…

Aby wyeliminować nienaturalne odwzorowanie ukośnych krawędzi w grafice rastrowej, znane jako schodkowanie, powinno się użyć filtru

A. antyaliasingu

B. pikselowego

C. gradientowego

D. szumowego

Tworzenie i administrowanie s…

Jaki wynik daje poniższy kod PHP?

| $dane = array ('imie' => 'Anna', 'nazwisko' => 'Nowak', 'wiek' => 21); |

A. jest błędny, ponieważ indeksami tablicy mogą być wyłącznie liczby całkowite

B. określa tablicę zawierającą sześć wartości

C. definiuje tablicę z trzema wartościami

D. jest niepoprawny, nieznany operator =>

Tworzenie i administrowanie s…

Grafika powinna być zapisana w formacie GIF, jeśli

A. istnieje potrzeba zapisu obrazu w formie bez kompresji

B. jest to grafika wektorowa

C. konieczne jest zapisanie obrazu lub animacji

D. jest to obraz w technologii stereoskopowej

Administracja i eksploatacja …

Aby uniknąć uszkodzenia sprzętu podczas modernizacji komputera przenośnego polegającej na wymianie modułów pamięci RAM należy

A. przygotować pastę przewodzącą oraz nałożyć ją równomiernie na obudowę gniazd pamięci RAM.

B. rozłożyć i uziemić matę antystatyczną oraz założyć na nadgarstek opaskę antystatyczną.

C. podłączyć laptop do zasilacza awaryjnego, a następnie rozkręcić jego obudowę i przejść do montażu.

D. przewietrzyć pomieszczenie oraz założyć okulary wyposażone w powłokę antyrefleksyjną.

Tworzenie i administrowanie s…

Przedstawiony w ramce fragment kwerendy SQL ma za zadanie wybrać SELECT COUNT(wartosc) FROM ...

A. średnią w kolumnie wartosc.

B. liczbę kolumn.

C. liczbę wierszy.

D. sumę w kolumnie wartosc.

Administracja i eksploatacja …

Tryb użytkownika w przełączniku CISCO (User EXEC Mode) umożliwia

A. przeglądanie konfiguracji szczegółowej wymagające wcześniejszego podania hasła.

B. tylko konfigurowanie podstawowych parametrów przełącznika.

C. zmianę konfiguracji i przeglądanie ustawień.

D. tylko przeglądanie konfiguracji i monitorowanie stanu przełącznika.

Administracja i eksploatacja …

Który protokół zamienia adresy IP na adresy MAC, używane w sieciach Ethernet?

A. IP

B. SNMP

C. IRC

D. ARP

Tworzenie i administrowanie s…

.format1 {

…

}

W CSS określono wspólne style dla pewnej grupy elementów. Użycie takich stylów w kodzie HTML odbywa się za pomocą atrybutu:

A. style = "format1"

B. div = "format1"

C. class = "format1"

D. id = "format1"

Kwalifikacja EE8

Zgodnie z normą europejską EN 50173, kabel sieciowy kategorii 6 o budowie F/FTP jest

A. ekranowany folią

B. nieekranowany

C. ekranowany siatką

D. ekranowany folią i siatką

Tworzenie i administrowanie s…

Jakie będzie efektem zastosowanego formatowania CSS dla nagłówka trzeciego stopnia

<style> h3 { background-color: grey; } </style>

…

<h3 style="background-color: orange;">Rozdział 1.2.2.</h3>

A. tło nagłówka będzie pomarańczowe

B. tło nagłówka będzie w odcieniu szarości

C. kolor tekstu będzie pomarańczowy

D. kolor tekstu będzie szary

Tworzenie i administrowanie s…

Do jakich działań można wykorzystać program FileZilla?

A. walidacji strony internetowej.

B. debugowania skryptu na stronie.

C. kompilacji skryptu na stronie.

D. publikacji strony internetowej.

Tworzenie i administrowanie s…

W zaprezentowanym fragmencie dokumentu HTML ustalono stylowanie CSS dla selektora klasy "menu", aby kolor tła tego elementu był zielony. Które z poniższych określeń stylu CSS odpowiada temu stylowaniu? <div class="menu"></div>

A. div:menu { color: green; }

B. #menu { background-color: rgb(0,255,0); }

C. menu { background-color: rgb(0,255,0); }

D. div.menu { background-color: green; }

Tworzenie i administrowanie s…

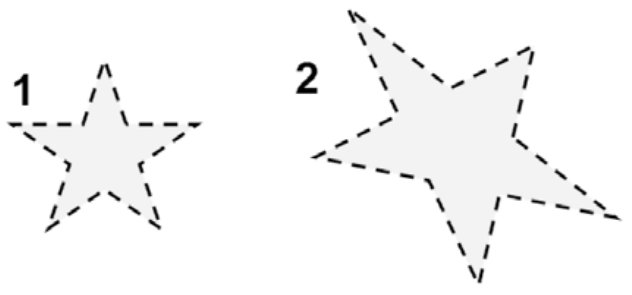

Najprostszy sposób przekształcenia obiektu oznaczonego cyfrą 1 w obiekt oznaczony cyfrą 2 to

A. narysowanie docelowego obiektu

B. zmiana warstwy obiektu

C. animowanie obiektu

D. geometryczne transformowanie obiektu

Administracja i eksploatacja …

Który z zapisów adresu IPv4 z maską jest niepoprawny?

A. 16.1.1.1/5

B. 18.4.0.0, maska 255.0.0.0

C. 192.168.0.1, maska 255.250.255.0

D. 100.0.0.0/8

Administracja i eksploatacja …

Jakie oprogramowanie jest wykorzystywane do kontrolowania stanu dysków twardych?

A. MemTest86

B. Acronis Drive Monitor

C. Super Pi

D. GPU-Z

Administracja i eksploatacja …

Które polecenie w systemie Windows Server 2008 pozwala na przekształcenie serwera w kontroler domeny?

A. dcpromo

B. gpresult

C. nslookup

D. gpedit

Tworzenie i administrowanie s…

Przy edytowaniu obrazu w programie graficznym rastrowym należy usunąć kolory z obrazu, aby uzyskać jego wersję w skali szarości. Jaką funkcję można zastosować, aby osiągnąć ten efekt?

A. filtru rozmycia

B. szumu RGB

C. desaturacji

D. kadrowania

Kwalifikacja EE8

Użytkownik pragnie mając jedną centralną lokalizację na przechowywanie danych, uzyskać do nich dostęp za pomocą aplikacji klienckich funkcjonujących w sieci Web. Która z poniższych aplikacji pełniących rolę serwera umożliwi realizację tego celu w sieci LAN?

A. Oprogramowanie MS

B. Serwer SQL

C. Usługa NAT

D. Serwer DNS

Tworzenie i administrowanie s…

Jednym z atrybutów tabeli ksiazki jest pole czyWypozyczona, które może mieć dwie wartości: true lub false. Jaki typ danych będzie najbardziej odpowiedni dla tego pola?

A. BOOLEAN

B. VARCHAR(5)

C. DOUBLE

D. CHAR

Administracja i eksploatacja …

Firma Dyn, której serwery DNS zostały zaatakowane, przyznała, że część tego ataku … miała miejsce z użyciem różnych urządzeń podłączonych do sieci. Ekosystem kamer, czujników i kontrolerów określany ogólnie jako 'Internet rzeczy' został wykorzystany przez cyberprzestępców jako botnet − sieć maszyn-zombie. Jakiego rodzaju atak jest opisany w tym cytacie?

A. mail bombing

B. DOS

C. flooding

D. DDOS

Administracja i eksploatacja …

Jakie oprogramowanie chroni komputer przed niechcianym softwarem pochodzącym z sieci?

A. Program sniffer

B. Program antywirusowy

C. Protokół HTTPS

D. Protokół SSL

Kwalifikacja EE8

Dla określonego użytkownika w systemie Linux komenda usermod -s

umożliwia

usermod -sA. zmianę jego powłoki systemowej

B. przypisanie go do innej grupy

C. zablokowanie jego konta

D. zmianę jego katalogu domowego

Tworzenie i administrowanie s…

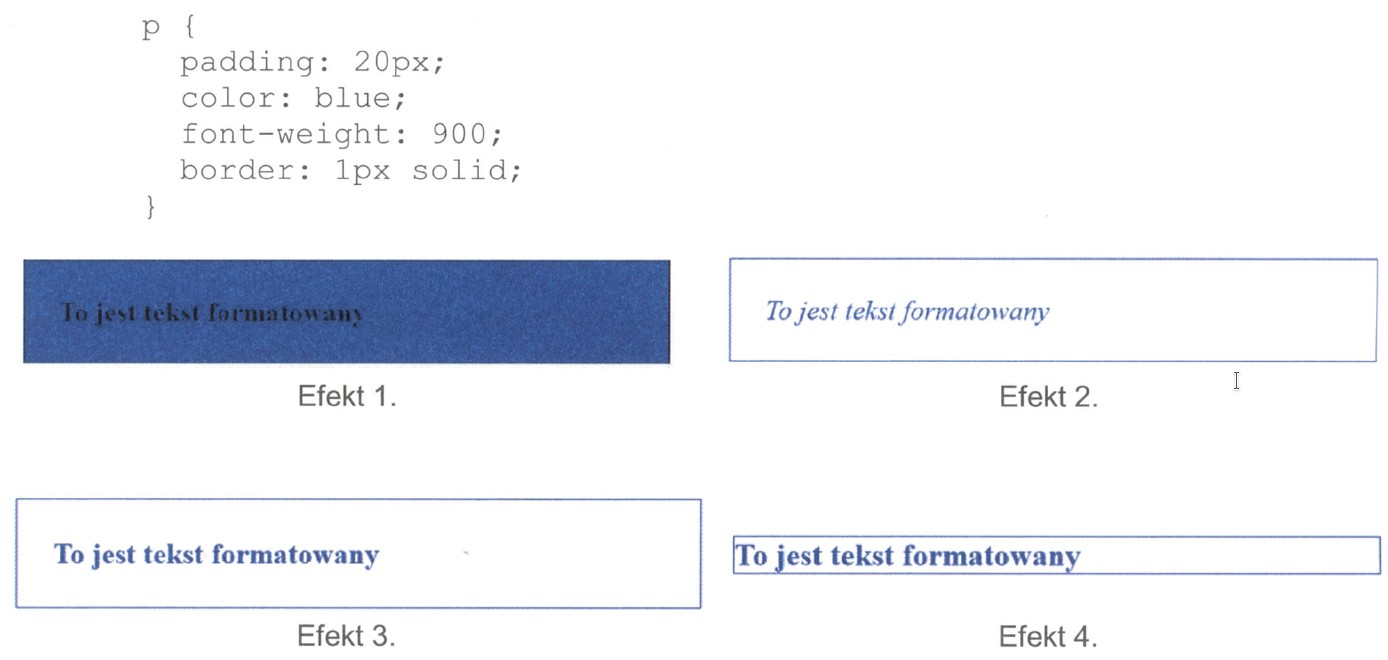

Który z akapitów został sformatowany według podanego stylu, przy założeniu, że pozostałe właściwości akapitu mają wartości domyślne?

A. Efekt 3

B. Efekt 1

C. Efekt 4

D. Efekt 2

Administracja i eksploatacja …

Aby osiągnąć przepustowość 4 GB/s w obydwie strony, konieczne jest zainstalowanie w komputerze karty graficznej używającej interfejsu

A. PCI - Express x 1 wersja 3.0

B. PCI - Express x 16 wersja 1.0

C. PCI - Express x 4 wersja 2.0

D. PCI - Express x 8 wersja 1.0

Administracja i eksploatacja …

Aby oczyścić zablokowane dysze kartridża drukarki atramentowej, co należy zrobić?

A. przemyć dysze specjalnym preparatem chemicznym

B. przeczyścić dysze drobnym papierem ściernym

C. wyczyścić dysze przy pomocy sprężonego powietrza

D. oczyścić dysze wykorzystując druciane zmywaki

Administracja i eksploatacja …

Połączenia typu point-to-point, realizowane za pośrednictwem publicznej infrastruktury telekomunikacyjnej, oznacza się skrótem

A. WLAN

B. PAN

C. VLAN

D. VPN

Administracja i eksploatacja …

Przedstawiony na ilustracji symbol oznacza

A. ruter bezprzewodowy.

B. koncentrator.

C. przełącznik.

D. punkt dostępowy.

Administracja i eksploatacja …

Jaki protokół służy komputerom do informowania rutera o przynależności do konkretnej grupy multicastowej?

A. RIP

B. OSPF

C. IGMP

D. UDP

Tworzenie i administrowanie s…

Jaką szerokość zaplanowano dla treści strony, bazując na podanej definicji CSS? body {

border: 2px;

height: 600px;

width: 560px;

box-sizing: border-box;

margin: 0;

padding: 0;

}

border: 2px;

height: 600px;

width: 560px;

box-sizing: border-box;

margin: 0;

padding: 0;

}

A. 560 px

B. 2 px

C. 600 px

D. 640 px

Administracja i eksploatacja …

Który z poniższych zapisów stanowi właściwy adres w wersji IPv6?

A. 2001:DB8::BAF:FE94

B. 2001:DB8::BAF::FE94

C. 2001-DB8-BAF-FE94

D. 2001.DB8.BAF.FE94

Tworzenie i administrowanie s…

Jaki typ powinien być zastosowany, aby pole w bazie danych mogło przechowywać liczby zmiennoprzecinkowe?

A. CHAR

B. VARCHAR

C. INT

D. FLOAT

Administracja i eksploatacja …

W systemie działającym w trybie wielozadaniowości z wywłaszczeniem program, który zatrzymał się

A. nie jest w stanie zawiesić systemu operacyjnego

B. może spowodować zawieszenie całego systemu operacyjnego

C. nie umożliwi usunięcia się z pamięci operacyjnej

D. zablokuje działanie wszystkich pozostałych programów