Filtrowanie pytań

Administracja i eksploatacja …

A. 100 Gb/s

B. 10 Mb/s

C. 100 Mb/s

D. 10 Gb/s

Administracja i eksploatacja …

Usługa umożliwiająca przechowywanie danych na zewnętrznym serwerze, do którego dostęp możliwy jest przez Internet to

A. Cloud

B. VPN

C. PSTN

D. żadna z powyższych

Administracja i eksploatacja …

Jak nazywa się proces dodawania do danych z warstwy aplikacji informacji powiązanych z protokołami funkcjonującymi na różnych poziomach modelu sieciowego?

A. Dekodowanie

B. Multipleksacja

C. Fragmentacja

D. Enkapsulacja

Administracja i eksploatacja …

Dokument mający na celu przedstawienie oferty cenowej dla inwestora dotyczącej przeprowadzenia robót instalacyjnych w sieci komputerowej, to

A. kosztorys ślepy

B. przedmiar robót

C. kosztorys ofertowy

D. specyfikacja techniczna

Administracja i eksploatacja …

Który instrument służy do pomiaru długości oraz tłumienności przewodów miedzianych?

A. Omomierz

B. Miernik mocy

C. Woltomierz

D. Reflektometr TDR

Administracja i eksploatacja …

Adres IP lokalnej podsieci komputerowej to 172.16.10.0/24. Komputer1 posiada adres IP 172.16.0.10, komputer2 - 172.16.10.100, a komputer3 - 172.16.255.20. Który z wymienionych komputerów należy do tej podsieci?

A. Jedynie komputer3 z adresem IP 172.16.255.20

B. Wszystkie trzy wymienione komputery

C. Jedynie komputer1 z adresem IP 172.16.0.10

D. Jedynie komputer2 z adresem IP 172.16.10.100

Administracja i eksploatacja …

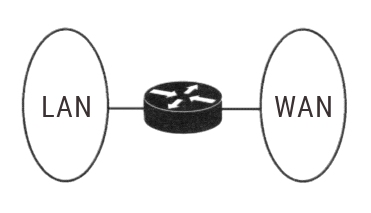

Jakie urządzenie sieciowe zostało pokazane na diagramie sieciowym?

A. koncentrator

B. modem

C. ruter

D. przełącznik

Administracja i eksploatacja …

Wykorzystując narzędzie diagnostyczne Tracert, można zidentyfikować trasę do określonego celu. Ile routerów pokonał pakiet wysłany do hosta 172.16.0.99?

C:\>tracert 172.16.0.99 -d

Trasa śledzenia od 172.16.0.99 z maksymalną liczbą przeskoków 30

1 2 ms 3 ms 2 ms 10.0.0.1

2 12 ms 8 ms 8 ms 192.168.0.1

3 10 ms 15 ms 10 ms 172.17.0.2

4 11 ms 11 ms 20 ms 172.17.48.14

5 21 ms 18 ms 24 ms 172.16.0.99

Śledzenie zakończone.

Trasa śledzenia od 172.16.0.99 z maksymalną liczbą przeskoków 30

1 2 ms 3 ms 2 ms 10.0.0.1

2 12 ms 8 ms 8 ms 192.168.0.1

3 10 ms 15 ms 10 ms 172.17.0.2

4 11 ms 11 ms 20 ms 172.17.48.14

5 21 ms 18 ms 24 ms 172.16.0.99

Śledzenie zakończone.

A. 2

B. 4

C. 5

D. 24

Administracja i eksploatacja …

Jakie polecenie należy wprowadzić w wierszu polecenia systemów Windows Server, aby zaktualizować dzierżawy adresów DHCP oraz przeprowadzić rejestrację nazw w systemie DNS?

A. ipconfig /flushdns

B. ipconfig /registerdns

C. ipconfig /release

D. ipconfig /renew

Administracja i eksploatacja …

Jaka jest binarna reprezentacja adresu IP 192.168.1.12?

A. 11000010,10101100,00000111,00001101

B. 11000001,10111000,00000011,00001110

C. 11000100,10101010,00000101,00001001

D. 11000000.10101000,00000001,00001100

Administracja i eksploatacja …

Serwer zajmuje się rozgłaszaniem drukarek w sieci, organizowaniem zadań do wydruku oraz przydzielaniem uprawnień do korzystania z drukarek

A. plików

B. DHCP

C. wydruku

D. FTP

Administracja i eksploatacja …

Czym zajmuje się usługa DNS?

A. weryfikacja poprawności adresów IP

B. weryfikacja poprawności adresów domenowych

C. przekład nazw domenowych na adresy IP

D. przekład adresów IP na nazwy domenowe

Administracja i eksploatacja …

Zakres adresów IPv4 od 224.0.0.0 do 239.255.255.255 jest przeznaczony do jakiego rodzaju transmisji?

A. unicast

B. anycast

C. multicast

D. broadcast

Administracja i eksploatacja …

Sieci lokalne o architekturze klient-serwer cechują się tym, że

A. wszystkie komputery w sieci mają równorzędny status.

B. istnieje jeden dedykowany komputer, który udostępnia zasoby w sieci.

C. żaden z komputerów nie pełni funkcji dominującej w stosunku do innych.

D. wszystkie komputery klienckie mogą korzystać z zasobów innych komputerów.

Administracja i eksploatacja …

W nowoczesnych panelach dotykowych prawidłowe działanie wyświetlacza zapewnia mechanizm rozpoznający zmianę

A. położenia ręki dotykającej ekranu z zastosowaniem kamery

B. oporu pomiędzy przezroczystymi diodami wtopionymi w ekran

C. pola elektrostatycznego

D. pola elektromagnetycznego

INF.02 Pytanie 1496

Administracja i eksploatacja …

Jest to najnowsza edycja klienta wieloplatformowego, docenianego przez użytkowników na całym świecie, serwera wirtualnej sieci prywatnej, umożliwiającego nawiązanie połączenia między hostem a komputerem lokalnym, obsługującego uwierzytelnianie z wykorzystaniem kluczy, certyfikatów, nazwy użytkownika oraz hasła, a także, w wersji dla Windows, dodatkowych zakładek. Który z programów został wcześniej opisany?

A. OpenVPN

B. Putty

C. Ethereal

D. TinghtVNC

Administracja i eksploatacja …

Atak informatyczny, który polega na wyłudzaniu wrażliwych danych osobowych poprzez udawanie zaufanej osoby lub instytucji, nazywamy

A. spoofing

B. spam

C. backscatter

D. phishing

Administracja i eksploatacja …

Zgodnie z ustawą z 14 grudnia 2012 roku o odpadach, wymagane jest

A. przechowywanie odpadów nie dłużej niż przez rok.

B. poddanie odpadów w pierwszej kolejności procesowi odzysku.

C. spalanie odpadów w maksymalnie wysokiej temperaturze.

D. neutralizacja odpadów w dowolny sposób w jak najkrótszym czasie

Administracja i eksploatacja …

Jak wielu hostów można maksymalnie zaadresować w sieci lokalnej, mając do dyspozycji jeden blok adresów klasy C protokołu IPv4?

A. 255

B. 254

C. 510

D. 512

Administracja i eksploatacja …

Jakie urządzenie w warstwie łącza danych modelu OSI analizuje adresy MAC zawarte w ramkach Ethernet i na tej podstawie decyduje o przesyłaniu sygnału między segmentami sieci lub jego blokowaniu?

A. Koncentrator.

B. Wzmacniak.

C. Punkt dostępowy.

D. Most.

Administracja i eksploatacja …

Podaj domyślny port używany do przesyłania poleceń (command) w serwerze FTP

A. 20

B. 21

C. 25

D. 110

Administracja i eksploatacja …

Jaką fizyczną topologię sieci komputerowej przedstawiono na załączonym rysunku?

A. topologię gwiazdy rozszerzonej

B. topologię magistrali

C. topologię hierarchiczną

D. topologię gwiazdy

Administracja i eksploatacja …

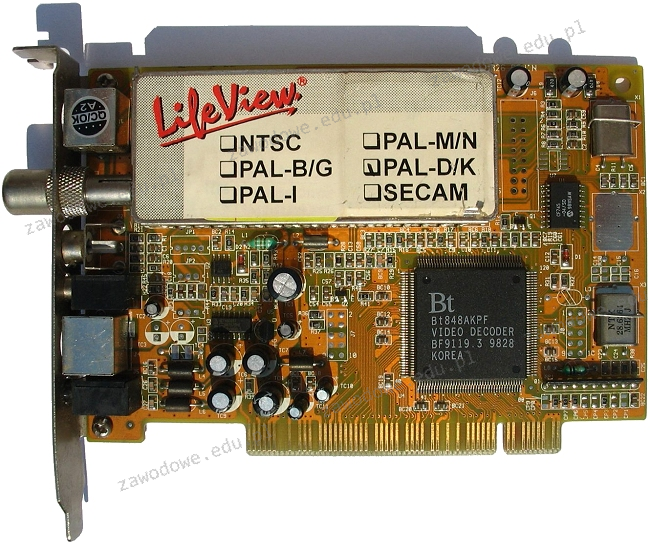

Zainstalowanie w komputerze przedstawionej karty pozwoli na

A. rejestrację, przetwarzanie oraz odtwarzanie obrazu telewizyjnego

B. bezprzewodowe połączenie z siecią LAN z użyciem interfejsu BNC

C. podłączenie dodatkowego urządzenia peryferyjnego, takiego jak skaner lub ploter

D. zwiększenie wydajności magistrali komunikacyjnej komputera

Administracja i eksploatacja …

Jaką maksymalną długość kabla typu skrętka pomiędzy panelem krosowniczym a gniazdem abonenckim przewiduje norma PN-EN 50174-2?

A. 50 m

B. 100 m

C. 90 m

D. 10 m

Administracja i eksploatacja …

W dokumentacji powykonawczej dotyczącej fizycznej oraz logicznej struktury sieci lokalnej powinny być zawarte

A. schemat sieci z wyróżnionymi punktami dystrybucji i gniazdami

B. plan prac realizacyjnych

C. umowa pomiędzy zlecającym a wykonawcą

D. wstępny kosztorys materiałów oraz robocizny

Administracja i eksploatacja …

Jaki protokół komunikacyjny jest używany do przesyłania plików w modelu klient-serwer oraz może funkcjonować w dwóch trybach: aktywnym i pasywnym?

A. EI-SI

B. FTP

C. IP

D. DNS

Administracja i eksploatacja …

Aby oddzielić komputery działające w sieci z tym samym adresem IPv4, które są podłączone do zarządzalnego przełącznika, należy przypisać

A. niewykorzystywane interfejsy do różnych VLAN-ów

B. statyczne adresy MAC komputerów do wykorzystywanych interfejsów

C. wykorzystywane interfejsy do różnych VLAN-ów

D. statyczne adresy MAC komputerów do niewykorzystywanych interfejsów

Administracja i eksploatacja …

Zastosowanie programu firewall ma na celu ochronę

A. sieci LAN oraz systemów przed atakami intruzów

B. procesora przed przeciążeniem przez system

C. systemu przed szkodliwymi aplikacjami

D. dysku przed przepełnieniem

Administracja i eksploatacja …

Jakie urządzenie jest kluczowe dla połączenia pięciu komputerów w sieci o strukturze gwiazdy?

A. ruter

B. przełącznik

C. modem

D. most

Administracja i eksploatacja …

Jak skrót wskazuje na rozległą sieć komputerową, która obejmuje swoim zasięgiem miasto?

A. LAN

B. PAN

C. MAN

D. WAN

Administracja i eksploatacja …

Usługa odpowiedzialna za konwersję nazw domen na adresy sieciowe to

A. DHCP

B. SNMP

C. SMTP

D. DNS

Administracja i eksploatacja …

Aby zapewnić użytkownikom Active Directory możliwość logowania oraz dostęp do zasobów tej usługi w sytuacji awarii kontrolera domeny, co należy zrobić?

A. przenieść wszystkich użytkowników do grupy administratorzy

B. skopiować wszystkie zasoby sieci na każdy komputer w domenie

C. udostępnić wszystkim użytkownikom kontakt do Help Desk

D. zainstalować drugi kontroler domeny

Administracja i eksploatacja …

Ile różnych sieci obejmują komputery z adresami IP podanymi w tabeli oraz przy standardowej masce sieci?

A. Dwóch

B. Czterech

C. Sześciu

D. Jednej

Administracja i eksploatacja …

Jak nazywa się zestaw usług internetowych dla systemów operacyjnych z rodziny Microsoft Windows, który umożliwia działanie jako serwer FTP oraz serwer WWW?

A. IIS

B. PROFTPD

C. APACHE

D. WINS

Administracja i eksploatacja …

Jaką usługę trzeba zainstalować na serwerze, aby umożliwić korzystanie z nazw domen?

A. AD

B. DHCP

C. SNTP

D. DNS

Administracja i eksploatacja …

Zjawisko przesłuchu w sieciach komputerowych polega na

A. opóźnieniach w propagacji sygnału w torze transmisyjnym

B. niejednorodności toru wynikającej z modyfikacji geometrii par przewodów

C. utratach sygnału w torze transmisyjnym

D. przenikaniu sygnału pomiędzy sąsiadującymi w kablu parami przewodów

Administracja i eksploatacja …

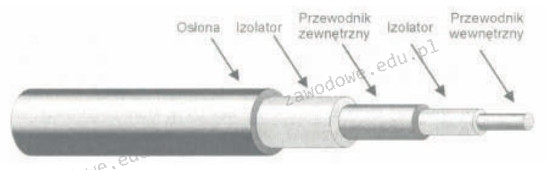

Na ilustracji przedstawiono przekrój kabla

A. optycznego

B. S/UTP

C. U/UTP

D. koncentrycznego

Administracja i eksploatacja …

Jakie urządzenie powinno się zastosować do pomiaru topologii okablowania strukturalnego w sieci lokalnej?

A. Reflektometr OTDR

B. Monitor sieciowy

C. Analizator sieci LAN

D. Analizator protokołów

Administracja i eksploatacja …

Pierwszym krokiem, który należy podjąć, aby chronić ruter przed nieautoryzowanym dostępem do jego panelu administracyjnego, jest

A. włączenie szyfrowania przy użyciu klucza WEP

B. zmiana domyślnej nazwy sieci (SSID) na unikalną

C. zmiana loginu i hasła dla wbudowanego konta administratora

D. aktywacja filtrowania adresów MAC

Administracja i eksploatacja …

Zastosowanie programu Wireshark polega na

A. nadzorowaniu stanu urządzeń w sieci.

B. weryfikowaniu wydajności łączy.

C. projektowaniu struktur sieciowych.

D. badaniu przesyłanych pakietów w sieci.