Filtrowanie pytań

Administracja i eksploatacja …

A. Protokół HTTPS

B. Program antywirusowy

C. Program sniffer

D. Protokół SSL

Administracja i eksploatacja …

Jaką maksymalną wartość rozplotu kabla UTP można uzyskać we wtyku RJ45 według normy PN-EN 50173?

A. 20 mm

B. 10 mm

C. 15 mm

D. 13 mm

Administracja i eksploatacja …

Które medium transmisyjne charakteryzuje się najmniejszym ryzykiem narażenia na zakłócenia elektromagnetyczne przesyłanego sygnału?

A. Gruby kabel koncentryczny

B. Cienki kabel koncentryczny

C. Czteroparowy kabel FTP

D. Kabel światłowodowy

Administracja i eksploatacja …

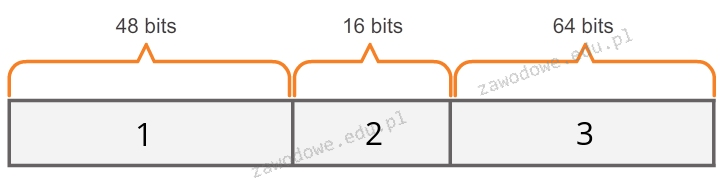

Jaką sekwencję mają elementy adresu globalnego IPv6 typu unicast ukazanym na diagramie?

A. 1 - globalny prefiks, 2 - identyfikator podsieci, 3 - identyfikator interfejsu

B. 1 - globalny prefiks, 2 - identyfikator interfejsu, 3 - identyfikator podsieci

C. 1 - identyfikator interfejsu, 2 - globalny prefiks, 3 - identyfikator podsieci

D. 1 - identyfikator podsieci, 2 - globalny prefiks, 3 - identyfikator interfejsu

Administracja i eksploatacja …

Okablowanie pionowe w sieci strukturalnej łączy się

A. w gnieździe abonenckim

B. w głównym punkcie rozdzielczym do gniazda abonenckiego

C. w pośrednim punkcie rozdzielczym do gniazda abonenckiego

D. w głównym punkcie rozdzielczym z pośrednimi punktami rozdzielczymi

Administracja i eksploatacja …

Jaką wartość w systemie szesnastkowym ma liczba 1101 0100 0111?

A. D47

B. D43

C. C47

D. C27

Administracja i eksploatacja …

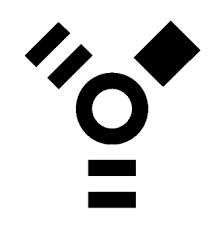

Symbol przedstawiony na ilustracji oznacza rodzaj złącza

A. HDMI

B. COM

C. FIRE WIRE

D. DVI

Administracja i eksploatacja …

Wartość wyrażana w decybelach, będąca różnicą pomiędzy mocą sygnału przekazywanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej to

A. przesłuch zbliżny

B. rezystancja pętli

C. przesłuch zdalny

D. poziom mocy wyjściowej

Administracja i eksploatacja …

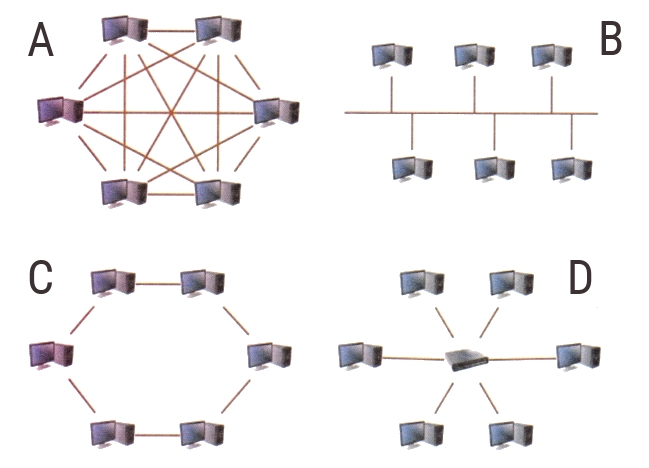

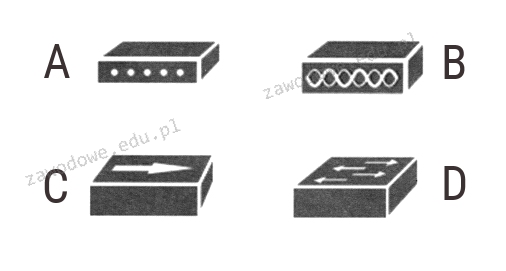

Która z przedstawionych na rysunkach topologii jest topologią siatkową?

A. C

B. A

C. B

D. D

Administracja i eksploatacja …

Wskaź na zakres adresów IP klasy A, który jest przeznaczony do prywatnej adresacji w sieciach komputerowych?

A. 172.16.0.0 - 172.31.255.255

B. 10.0.0.0 - 10.255.255.255

C. 127.0.0.0 - 127.255.255.255

D. 192.168.0.0 - 192.168.255.255

Administracja i eksploatacja …

Jaka usługa, opracowana przez firmę Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

A. ARP

B. IMAP

C. DHCP

D. WINS

Administracja i eksploatacja …

NAT64 (Network Address Translation 64) to proces, który przekształca adresy

A. IPv4 na adresy MAC

B. IPv4 na adresy IPv6

C. MAC na adresy IPv4

D. prywatne na adresy publiczne

Administracja i eksploatacja …

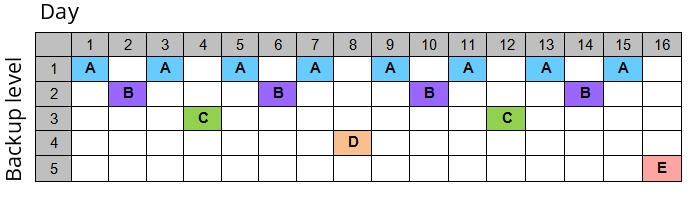

Strategia przedstawiona w diagramie dla tworzenia kopii zapasowych na nośnikach jest znana jako

A. dziadek-ojciec-syn

B. uproszczony GFS

C. round-robin

D. wieża Hanoi

Administracja i eksploatacja …

Pierwszym krokiem koniecznym do ochrony rutera przed nieautoryzowanym dostępem do jego panelu konfiguracyjnego jest

A. zmiana nazwy loginu oraz hasła domyślnego konta administratora

B. aktywacja filtrowania adresów MAC

C. zmiana standardowej nazwy sieci (SSID) na unikalną

D. włączenie szyfrowania z zastosowaniem klucza WEP

Administracja i eksploatacja …

Organizacja zajmująca się normalizacją na świecie, która stworzyła 7-warstwowy Model Referencyjny Otwartej Architektury Systemowej, to

A. TIA/EIA (Telecommunicatons Industry Association/ Electronics Industries Association)

B. ISO (International Organization for Standarization)

C. IEEE (Institute of Electrical and Electronics Enginieers)

D. EN (European Norm)

Administracja i eksploatacja …

Który symbol reprezentuje przełącznik?

A. C

B. D

C. B

D. A

Administracja i eksploatacja …

Którego z poniższych zadań nie wykonują serwery plików?

A. Wymiana danych pomiędzy użytkownikami sieci

B. Udostępnianie plików w sieci

C. Zarządzanie bazami danych

D. Odczyt i zapis danych na dyskach twardych

Administracja i eksploatacja …

Zgodnie z normą TIA/EIA-568-B.1 kabel UTP 5e z przeplotem powstaje poprzez zamianę lokalizacji w wtyczce 8P8C następujących par żył (odpowiednio według kolorów):

A. biało-zielony i zielony z biało-brązowym i brązowym

B. biało-pomarańczowy i pomarańczowy z biało-zielonym i zielonym

C. biało-zielony i zielony z biało-niebieskim i niebieskim

D. biało-pomarańczowy i pomarańczowy z biało-brązowym i brązowym

Administracja i eksploatacja …

Jaką liczbę hostów można podłączyć w sieci o adresie 192.168.1.128/29?

A. 8 hostów

B. 16 hostów

C. 6 hostów

D. 12 hostów

Administracja i eksploatacja …

Co należy zrobić, aby chronić dane przesyłane w sieci przed działaniem sniffera?

A. Użycie antydialera

B. Szyfrowanie danych w sieci

C. Skanowanie komputerów za pomocą programu antywirusowego

D. Zmiana hasła konta

Administracja i eksploatacja …

Kiedy użytkownik wpisuje w przeglądarkę adres www.egzamin.pl, nie ma on możliwości otwarcia strony WWW, natomiast wpisujący adres 211.0.12.41 zyskuje dostęp do tej strony. Problem ten wynika z nieprawidłowej konfiguracji serwera

A. SQL

B. WWW

C. DHCP

D. DNS

Administracja i eksploatacja …

Które z poniższych poleceń w Windows wyświetla adresy IP interfejsów sieciowych?

A. getmac

B. tracert

C. ipconfig

D. netstat

Administracja i eksploatacja …

W serwerach warto wykorzystywać dyski, które obsługują tryb Hot plugging, ponieważ

A. prędkość zapisu osiąga 250 MB/s.

B. możliwe jest podłączenie oraz odłączenie dysku przy włączonym zasilaniu serwera

C. czas odczytu wzrasta trzykrotnie w porównaniu z trybem Cable select.

D. pojemność dysku zwiększa się dzięki automatycznej kompresji danych.

Administracja i eksploatacja …

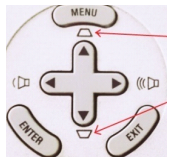

Na przedstawionej grafice wskazano strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

A. zmieniać intensywność jasności obrazu

B. regulować zniekształcony obraz

C. dostosowywać odwzorowanie przestrzeni kolorów

D. przełączać źródła sygnału

Administracja i eksploatacja …

Znak handlowy dla produktów certyfikowanych według standardów IEEE 802.11 to

A. DSL

B. LTE

C. GSM

D. Wi-Fi

Administracja i eksploatacja …

Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć standardowy odstęp czasowy między kolejnymi wysyłanymi pakietami przy użyciu polecenia ping?

ping ........... 192.168.11.3

A. -c 9

B. -i 3

C. -s 75

D. -a 81

Administracja i eksploatacja …

Protokół stosowany w sieciach komputerowych do zarządzania zdalnym terminalem w modelu klient-serwer, który nie gwarantuje bezpieczeństwa przekazywanych danych i funkcjonuje tylko w formacie tekstowym, to

A. Internet Protocol

B. Secure Shell

C. Telnet

D. Remote Desktop Protocol

Administracja i eksploatacja …

Jakie polecenie w systemie Windows powinno zostać użyte, aby uzyskać wynik zbliżony do tego na załączonym obrazku?

TCP 192.168.0.14:57989 185.118.124.154:http ESTABLISHED

TCP 192.168.0.14:57997 fra15s17-in-f8:http ESTABLISHED

TCP 192.168.0.14:58010 fra15s11-in-f14:https TIME_WAIT

TCP 192.168.0.14:58014 wk-in-f156:https ESTABLISHED

TCP 192.168.0.14:58015 wk-in-f156:https TIME_WAIT

TCP 192.168.0.14:58016 104.20.87.108:https ESTABLISHED

TCP 192.168.0.14:58022 ip-2:http TIME_WAIT

TCP 192.168.0.14:57989 185.118.124.154:http ESTABLISHED TCP 192.168.0.14:57997 fra15s17-in-f8:http ESTABLISHED TCP 192.168.0.14:58010 fra15s11-in-f14:https TIME_WAIT TCP 192.168.0.14:58014 wk-in-f156:https ESTABLISHED TCP 192.168.0.14:58015 wk-in-f156:https TIME_WAIT TCP 192.168.0.14:58016 104.20.87.108:https ESTABLISHED TCP 192.168.0.14:58022 ip-2:http TIME_WAIT

A. tracert

B. ping

C. netstat

D. ipconfig

Administracja i eksploatacja …

Wykonane polecenia, uruchomione w interfejsie CLI rutera marki CISCO, spowodują Router#configure terminal

Router(config)#interface FastEthernet 0/0

Router(config-if)#ip address 10.0.0.1 255.255.255.0

Router(config-if)#ip nat inside

Router#configure terminal

Router(config)#interface FastEthernet 0/0

Router(config-if)#ip address 10.0.0.1 255.255.255.0

Router(config-if)#ip nat insideA. pozwolenie na ruch z sieci o adresie 10.0.0.1

B. konfiguracja interfejsu wewnętrznego z adresem 10.0.0.1/24 dla NAT

C. konfiguracja interfejsu zewnętrznego z adresem 10.0.0.1/24 dla NAT

D. zdefiniowanie zakresu adresów wewnętrznych 10.0.0.1 ÷ 255.255.255.0

Administracja i eksploatacja …

Serwer, który pozwala na udostępnianie usług drukowania oraz plików z systemu Linux dla stacji roboczych Windows, OS X i Linux, to

A. SQUID

B. POSTFIX

C. SAMBA

D. APACHE

Administracja i eksploatacja …

Jaki jest standard 1000Base-T?

A. standard sieci Ethernet o prędkości 1000MB/s

B. standard sieci Ethernet o prędkości 1GB/s

C. standard sieci Ethernet o prędkości 100Mb/s

D. standard sieci Ethernet o prędkości 1000Mb/s

Administracja i eksploatacja …

Na schemacie przedstawiono sieć o strukturze

A. drzew

B. siatek

C. gwiazd

D. magistrali

Administracja i eksploatacja …

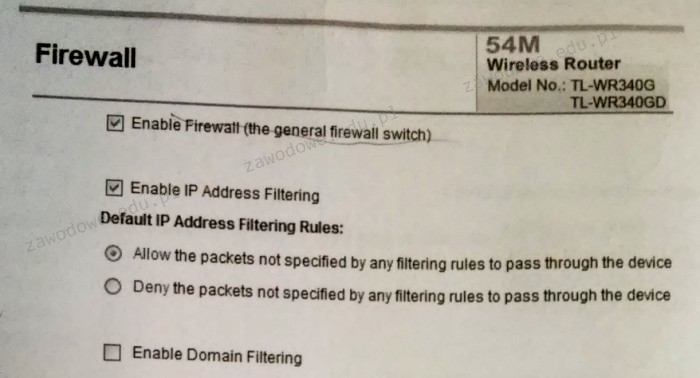

Poniższy rysunek ilustruje ustawienia zapory ogniowej w ruterze TL-WR340G. Jakie zasady dotyczące konfiguracji zapory zostały zastosowane?

A. Zapora jest aktywna, włączone jest filtrowanie adresów IP, reguła filtrowania adresów IP jest ustawiona na opcję "odmów pakietom nieokreślonym jakimikolwiek regułami filtrowania przejść przez urządzenie", filtrowanie domen wyłączone

B. Zapora jest aktywna, filtrowanie adresów IP jest wyłączone, reguła filtrowania adresów IP jest ustawiona na opcję "odmów pakietom nieokreślonym jakimikolwiek regułami filtrowania przejść przez urządzenie", filtrowanie domen włączone

C. Zapora jest aktywna, włączone jest filtrowanie adresów IP, reguła filtrowania adresów IP jest ustawiona na opcję "zezwalaj pakietom nieokreślonym jakimikolwiek regułami filtrowania przejść przez urządzenie", filtrowanie domen wyłączone

D. Zapora jest dezaktywowana, włączone jest filtrowanie domen oraz wyłączone filtrowanie adresów IP, reguła filtrowania adresów IP jest ustawiona na opcję "zezwalaj pakietom nieokreślonym jakimikolwiek regułami filtrowania przejść przez urządzenie"

Administracja i eksploatacja …

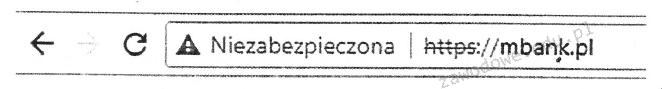

Zidentyfikuj powód pojawienia się komunikatu, który widoczny jest na ilustracji.

A. Problem z weryfikacją certyfikatu bezpieczeństwa

B. Brak zainstalowanego oprogramowania antywirusowego

C. Wyłączony Firewall

D. Nieodpowiednia przeglądarka

Administracja i eksploatacja …

Który standard z rodziny IEEE 802 odnosi się do sieci bezprzewodowych, zwanych Wireless LAN?

A. IEEE 802.5

B. IEEE 802.15

C. IEEE 802.3

D. IEEE 802.11

Administracja i eksploatacja …

Jakie znaczenie ma parametr NVP (Nominal Velocity of Propagation) podczas pomiarów okablowania strukturalnego?

A. na długość

B. na szybkość

C. na koszt

D. na jakość

Administracja i eksploatacja …

Jakie narzędzie w wierszu poleceń służy do testowania oraz diagnostyki serwerów DNS?

A. CMD

B. DHCP

C. NSLOOKUP

D. CHKDSK

Administracja i eksploatacja …

Ataki mające na celu zakłócenie funkcjonowania aplikacji oraz procesów działających w urządzeniu sieciowym określane są jako ataki typu

A. spoofing

B. smurf

C. zero-day

D. DoS

Administracja i eksploatacja …

Podczas próby nawiązania połączenia z serwerem FTP, uwierzytelnienie anonimowe nie powiodło się, natomiast logowanie za pomocą loginu i hasła zakończyło się sukcesem. Co może być przyczyną tej sytuacji?

A. Brak wymaganego zasobu

B. Nieprawidłowo skonfigurowane uprawnienia do zasobu

C. Dezaktywowane uwierzytelnianie anonimowe na serwerze

D. Wyłączona funkcjonalność FTP

Administracja i eksploatacja …

Aby osiągnąć przepustowość 4 GB/s w obydwie strony, konieczne jest zainstalowanie w komputerze karty graficznej używającej interfejsu

A. PCI - Express x 4 wersja 2.0

B. PCI - Express x 16 wersja 1.0

C. PCI - Express x 1 wersja 3.0

D. PCI - Express x 8 wersja 1.0