Filtrowanie pytań

Administracja i eksploatacja …

A. routing

B. sniffing

C. tracking

D. conntrack

Administracja i eksploatacja …

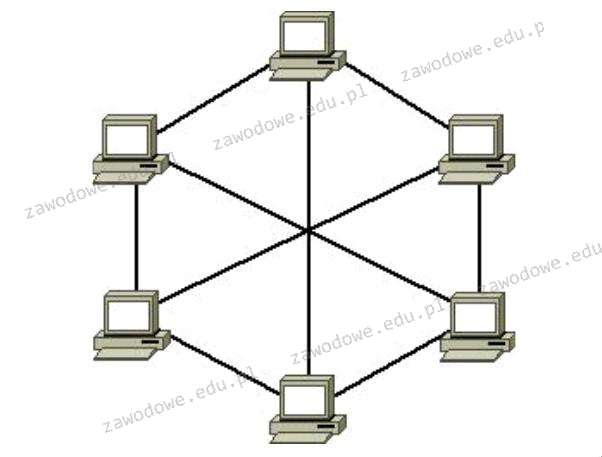

Jaką topologię sieci przedstawia rysunek?

A. pierścień

B. gwiazda

C. szeregowa

D. siatka

Administracja i eksploatacja …

Jaką kwotę łącznie pochłonie robocizna związana z montażem 20 modułów RJ45 z krawędziowym złączem narzędziowym na przewodach 4-parowych, jeśli stawka godzinowa montera wynosi 15 zł/h, a według tabeli KNR czas montażu pojedynczego modułu to 0,10 r-g?

A. 30,00 zł

B. 7,50 zł

C. 50,00 zł

D. 15,00 zł

Administracja i eksploatacja …

Który z rekordów DNS w systemach Windows Server służy do definiowania aliasu (alternatywnej nazwy) dla rekordu A, powiązanego z kanoniczną nazwą hosta?

A. CNAME

B. AAAA

C. NS

D. PTR

Administracja i eksploatacja …

Tworzenie zaszyfrowanych połączeń pomiędzy hostami przez publiczną sieć Internet, wykorzystywane w rozwiązaniach VPN (Virtual Private Network), to

A. mapowanie

B. mostkowanie

C. trasowanie

D. tunelowanie

Administracja i eksploatacja …

Jakie urządzenie ilustruje zamieszczony rysunek?

A. Koncentrator

B. Przełącznik

C. Most sieciowy

D. Punkt dostępowy

Administracja i eksploatacja …

Jakie są wartości zakresu częstotliwości oraz maksymalnej prędkości przesyłu danych w standardzie 802.11g WiFi?

A. 2,4 GHz 300 Mbps

B. 5 GHz 300 Mbps

C. 2,4 GHz 54 Mbps

D. 5 GHz 54 Mbps

Administracja i eksploatacja …

Serwer Apache to rodzaj

A. WWW

B. baz danych

C. DHCP

D. DNS

Administracja i eksploatacja …

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie otrzymał zadanie podziału aktualnej lokalnej sieci komputerowej na 16 podsieci. Obecna sieć posiada adres IP 192.168.20.0 i maskę 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

A. 255.255.255.224

B. 255.255.255.240

C. 255.255.255.192

D. 255.255.255.248

Administracja i eksploatacja …

Jakie polecenie należy użyć w systemie Windows, aby przeprowadzić śledzenie trasy pakietów do serwera internetowego?

A. iproute

B. tracert

C. ping

D. netstat

Administracja i eksploatacja …

Jednym z metod ograniczenia dostępu do sieci bezprzewodowej dla osób nieuprawnionych jest

A. zmiana częstotliwości przesyłania sygnału

B. zatrzymanie rozgłaszania identyfikatora sieci

C. dezaktywacja szyfrowania

D. zmiana standardu zabezpieczeń z WPA na WEP

Administracja i eksploatacja …

Jakie środowisko powinien wybrać administrator sieci, aby zainstalować serwer dla stron WWW w systemie Linux?

A. Apache

B. proftpd

C. MySQL

D. vsftpd

Administracja i eksploatacja …

Jakie urządzenie jest przedstawione na rysunku?

A. Switch.

B. Hub.

C. Access Point.

D. Bridge.

Administracja i eksploatacja …

Rodzaj ataku komputerowego, który polega na pozyskiwaniu wrażliwych informacji osobistych poprzez podszywanie się pod zaufaną osobę lub instytucję, to

A. phishing

B. backscatter

C. spam

D. spoofing

Administracja i eksploatacja …

Jak nazywa się jednostka danych PDU w warstwie sieciowej modelu ISO/OSI?

A. segment

B. pakiet

C. bit

D. ramka

Administracja i eksploatacja …

Jaki protokół do obsługi poczty elektronicznej pozwala na przykład na przechowywanie odebranych e-maili na serwerze, zarządzanie różnymi folderami, usuwanie wiadomości oraz przenoszenie ich pomiędzy folderami?

A. Internet Message Access Protocol (IMAP)

B. Simple Mail Transfer Protocol (SMTP)

C. Multipurpose Internet Mail Extensions (MIME)

D. Post Office Protocol (POP)

Administracja i eksploatacja …

Jakiego protokołu używa warstwa aplikacji w modelu TCP/IP?

A. ARP

B. SPX

C. FTP

D. UDP

Administracja i eksploatacja …

Który standard IEEE 802.3 powinien być użyty w sytuacji z zakłóceniami elektromagnetycznymi, jeżeli odległość między punktem dystrybucyjnym a punktem abonenckim wynosi 200 m?

A. 100BaseFX

B. 100BaseT

C. 1000BaseTX

D. 10Base2

Administracja i eksploatacja …

Osoba korzystająca z systemu operacyjnego Linux pragnie przypisać adres IP 152.168.1.200 255.255.0.0 do interfejsu sieciowego. Jakie polecenie powinna wydać, mając uprawnienia administratora?

A. ip addr add 152.168.1.200 255.255.0.0 dev eth1

B. netsh interface IP 152.168.1.200/16 /add

C. ip addr add 152.168.1.200/16 dev eth1

D. netsh interface IP 152.168.1.200 255.255.0.0 /add

Administracja i eksploatacja …

Jaki rodzaj kabla powinien być użyty do połączenia komputera w obszarze podlegającym wpływom zakłóceń elektromagnetycznych?

A. UTP Cat 5e

B. FTP Cat 5e

C. UTP Cat 6

D. UTP Cat 5

Administracja i eksploatacja …

Jakie urządzenie powinno się zastosować do podłączenia żył kabla skrętki do gniazda Ethernet?

A. Zaciskarkę BNC

B. Wciskacz LSA

C. Zaciskarkę RJ-11

D. Zaciskarkę RJ-45

Administracja i eksploatacja …

Aby zapewnić łączność urządzenia mobilnego z komputerem za pośrednictwem interfejsu Bluetooth, konieczne jest

A. wykonać parowanie urządzeń

B. stworzyć sieć WAN dla tych urządzeń

C. ustawić urządzenie mobilne przez przeglądarkę

D. zestawić połączenie między urządzeniami kablem krosowym

Administracja i eksploatacja …

Adapter USB do LPT może być użyty w przypadku braku kompatybilności złączy podczas podłączania starszych urządzeń

A. monitora

B. drukarki

C. klawiatury

D. myszy

Administracja i eksploatacja …

AC-72-89-17-6E-B2 to adres MAC karty sieciowej zapisany w formacie

A. oktalnej

B. heksadecymalnej

C. dziesiętnej

D. binarnej

Administracja i eksploatacja …

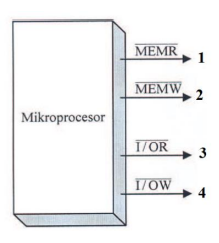

Sygnał kontrolny generowany przez procesor, umożliwiający zapis do urządzeń wejściowych i wyjściowych, został na diagramie oznaczony numerem

A. 1

B. 2

C. 4

D. 3

Administracja i eksploatacja …

Litera S w protokole FTPS odnosi się do zabezpieczania danych przesyłanych poprzez

A. autoryzację

B. logowanie

C. szyfrowanie

D. uwierzytelnianie

Administracja i eksploatacja …

Aby wykonać ręczne ustawienie interfejsu sieciowego w systemie LINUX, należy użyć polecenia

A. ipconfig

B. route add

C. ifconfig

D. eth0

Administracja i eksploatacja …

Który adres IPv4 odpowiada adresowi IPv6 ::1?

A. 127.0.0.1

B. 1.1.1.1

C. 128.0.0.1

D. 10.0.0.1

INF.02 Pytanie 1789

Administracja i eksploatacja …

Programy CommView oraz WireShark są wykorzystywane do

A. ochrony przesyłania danych w sieciach

B. badania pakietów przesyłanych w sieci

C. oceny zasięgu sieci bezprzewodowych

D. mierzenia poziomu tłumienia w torze transmisyjnym

Administracja i eksploatacja …

W systemie Linux zarządzanie parametrami transmisji w sieciach bezprzewodowych jest możliwe dzięki

A. ipconfig

B. iwconfig

C. ifconfig

D. winipcfg

Administracja i eksploatacja …

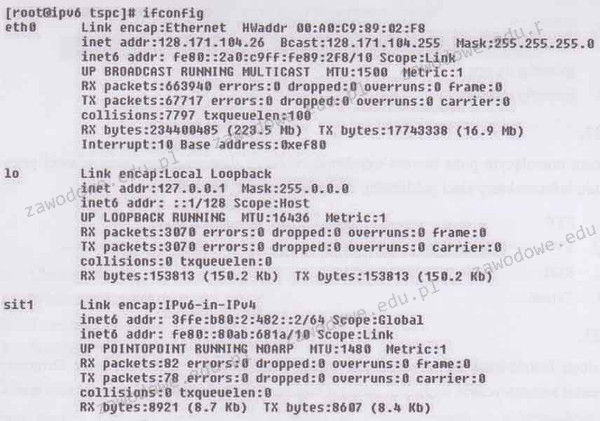

Jaki adres IP został przypisany do hosta na interfejsie sieciowym eth0?

A. 255.255.255.0

B. 00:A0:c9:89:02:F8

C. 128.171.104.255

D. 128.171.104.26

Administracja i eksploatacja …

Jak określamy atak na sieć komputerową, który polega na łapaniu pakietów przesyłanych w sieci?

A. ICMP echo

B. Skanowanie sieci

C. Nasłuchiwanie

D. Spoofing

Administracja i eksploatacja …

Który z poniższych zapisów reprezentuje adres strony internetowej oraz przypisany do niego port?

A. 100.168.0.1:AH1

B. 100.168.0.1-AH1

C. 100.168.0.1-8080

D. 100.168.0.1:8080

Administracja i eksploatacja …

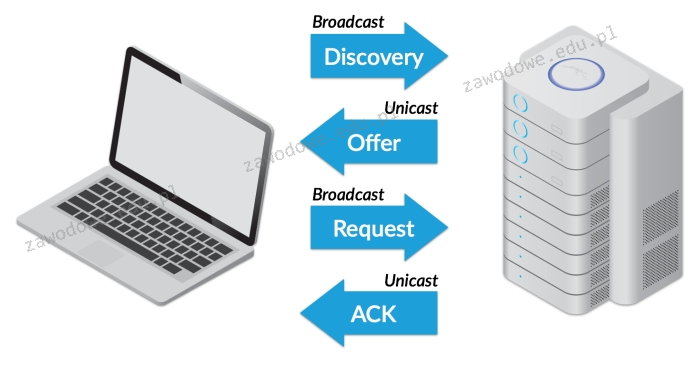

Którego protokołu działanie zostało zaprezentowane na diagramie?

A. Domain Name System(DNS)

B. Security Shell (SSH)

C. Dynamic Host Configuration Protocol (DHCP)

D. Telnet

Administracja i eksploatacja …

Jakie zastosowanie ma oprogramowanie Microsoft Hyper-V?

A. rozpoznawania komputera w sieci

B. znajdowania zasobów w sieci

C. wirtualizacji rzeczywistych komputerów

D. łączenia się z innym hostem zdalnie

Administracja i eksploatacja …

Jakie polecenie umożliwia wyświetlanie oraz modyfikację tabel translacji adresów IP do adresów fizycznych?

A. ARP

B. PATH

C. MMC

D. EXPAND

Administracja i eksploatacja …

Jak nazywa się magistrala, która w komputerze łączy procesor z kontrolerem pamięci i składa się z szyny adresowej, szyny danych oraz linii sterujących?

A. AGP – Accelerated Graphics Port

B. FSB – Front Side Bus

C. ISA – Industry Standard Architecture

D. PCI – Peripheral Component Interconnect

Administracja i eksploatacja …

Adres MAC (Medium Access Control Address) stanowi fizyczny identyfikator interfejsu sieciowego Ethernet w obrębie modelu OSI

A. trzeciej o długości 48 bitów

B. trzeciej o długości 32 bitów

C. drugiej o długości 48 bitów

D. drugiej o długości 32 bitów

Administracja i eksploatacja …

Który z poniższych adresów IPv4 należy do klasy C?

A. 240.220.0.4

B. 168.192.0.1

C. 220.191.0.3

D. 191.168.0.2

Administracja i eksploatacja …

Jak nazywa się protokół bazujący na architekturze klient-serwer oraz na modelu żądanie-odpowiedź, który jest używany do transferu plików?

A. SSH

B. FTP

C. SSL

D. ARP