Filtrowanie pytań

Administracja i eksploatacja …

A. rozszerzenia domeny rozgłoszeniowej.

B. potrzeby zmiany adresów IP.

C. zmiany w topologii sieci.

D. redukcji liczby kolizji.

INF.03 Pytanie 362

Tworzenie i administrowanie s…

Jakie zadania programistyczne należy wykonać na serwerze?

A. Weryfikacja danych wprowadzonych do pola tekstowego na bieżąco

B. Ukrywanie i wyświetlanie elementów strony w zależności od aktualnej pozycji kursora

C. Zapisanie danych pozyskanych z aplikacji internetowej w bazie danych

D. Zmiana stylu HTML na stronie spowodowana ruchem kursora

Administracja i eksploatacja …

Co wskazuje oznaczenie danego procesora?

A. niskim poborze energii przez procesor

B. jego niewielkich rozmiarach obudowy

C. wersji mobilnej procesora

D. braku blokady mnożnika (unlocked)

Administracja i eksploatacja …

Jakie jest zadanie usługi DNS?

A. konwersja adresów IP na nazwy domenowe

B. weryfikacja poprawności adresów domenowych

C. weryfikacja poprawności adresów IP

D. konwersja nazw domenowych na adresy IP

Administracja i eksploatacja …

Jakie czynności należy wykonać, aby przygotować nowego laptopa do użytkowania?

A. Podłączenie zasilania zewnętrznego, uruchomienie laptopa, zainstalowanie baterii, instalacja systemu, wyłączenie laptopa po zakończeniu instalacji systemu operacyjnego

B. Uruchomienie laptopa, zainstalowanie baterii, instalacja systemu operacyjnego, podłączenie zasilania zewnętrznego, wyłączenie laptopa po zakończeniu instalacji systemu operacyjnego

C. Podłączenie zasilania zewnętrznego, uruchomienie laptopa, instalacja systemu, zainstalowanie baterii, wyłączenie laptopa po zakończeniu instalacji systemu operacyjnego

D. Zainstalowanie baterii, podłączenie zasilania zewnętrznego, uruchomienie laptopa, instalacja systemu, wyłączenie laptopa po zakończeniu instalacji systemu operacyjnego

Tworzenie i administrowanie s…

Do której właściwości można przypisać wartości: static, relative, fixed, absolute oraz sticky?

A. text-transform

B. position

C. display

D. list-style-type

Administracja i eksploatacja …

Aby zabezpieczyć system przed oprogramowaniem mającym możliwość reprodukcji, konieczne jest zainstalowanie

A. programu szpiegowskiego

B. programu antywirusowego

C. programu diagnostycznego

D. programu narzędziowego

Kwalifikacja EE8

Co się stanie, gdy dwa urządzenia pracujące w standardzie IDE (ATA) zostaną podłączone do tego samego kanału IDE bez właściwej konfiguracji trybów ich pracy (MASTER - SLAVE)?

A. zidentyfikuje oba urządzenia, jednak prędkość transmisji będzie ograniczona przez wolniejsze z nich

B. BIOS nie wykryje jednocześnie dwóch urządzeń

C. BIOS rozpozna jedynie najszybsze urządzenie

D. BIOS nie zidentyfikuje stacji dysków elastycznych

Administracja i eksploatacja …

Użytkownik uszkodził płytę główną z gniazdem procesora AM2. Uszkodzoną płytę można zastąpić, bez konieczności wymiany procesora i pamięci, modelem z gniazdem

A. FM2

B. AM2+

C. FM2+

D. AM1

Tworzenie i administrowanie s…

Jaką właściwość CSS należy zastosować, aby uzyskać linie przerywaną w obramowaniu?

A. dotted

B. solid

C. double

D. dashed

INF.02 Pytanie 371

Administracja i eksploatacja …

Jednym z narzędzi zabezpieczających system przed oprogramowaniem, które bez wiedzy użytkownika pozyskuje i wysyła jego autorowi dane osobowe, numery kart płatniczych, informacje o adresach stron WWW odwiedzanych przez użytkownika, hasła i używane adresy mailowe, jest program

A. Reboot Restore Rx

B. Spyboot Search & Destroy

C. HDTune

D. FakeFlashTest

Administracja i eksploatacja …

Interfejs SLI (ang. Scalable Link Interface) jest wykorzystywany do łączenia

A. czytnika kart z płytą główną

B. karty graficznej z odbiornikiem TV

C. dwóch kart graficznych

D. napędu Blu-ray z kartą dźwiękową

Administracja i eksploatacja …

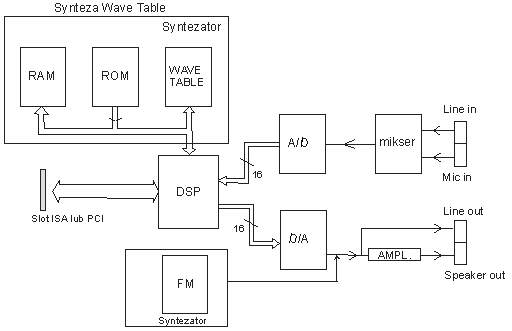

Na które wyjście powinniśmy podłączyć aktywne głośniki w karcie dźwiękowej, której schemat przedstawiony jest na rysunku?

A. Mic in

B. Speaker out

C. Line out

D. Line in

Administracja i eksploatacja …

Jakie urządzenie ilustruje zamieszczony rysunek?

A. Most sieciowy

B. Koncentrator

C. Przełącznik

D. Punkt dostępowy

Kwalifikacja EE8

Przerywając aktywność na komputerze, możemy szybko wrócić do pracy dzięki wybraniu w systemie Windows opcji

A. zamknięcia systemu.

B. wylogowania.

C. stanu wstrzymania.

D. restartu.

Tworzenie i administrowanie s…

Semantyczny znacznik sekcji języka HTML 5 przeznaczony do umieszczenia stopki strony WWW to

A. <figcaption>

B. <aside>

C. <header>

D. <footer>

Administracja i eksploatacja …

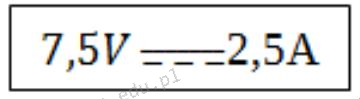

Na urządzeniu zasilanym prądem stałym znajduje się wskazane oznaczenie. Co można z niego wywnioskować o pobieranej mocy urządzenia, która wynosi około

A. 18,75 W

B. 2,5 W

C. 7,5 W

D. 11 W

Kwalifikacja EE8

Jakie schorzenie oczu może wystąpić w wyniku na przykład braku przerw lub przekroczenia dozwolonego czasu pracy na komputerze?

A. Niedowidzenie połowiczne

B. Zaćma

C. Zespół suchego oka

D. Krótkowzroczność

Kwalifikacja EE8

Moduł pamięci RAM DDR3-1333 o oznaczeniu PC3-10600 dysponuje przepustowością równą

A. 1,3 GB/s

B. 13,3 GB/s

C. 1 GB/s

D. 10,6 GB/s

Tworzenie i administrowanie s…

Źródłem danych dla raportu może być

A. tabela

B. inny raport

C. zapytanie INSERT INTO

D. makropolecenie

Administracja i eksploatacja …

W jakiej logicznej topologii funkcjonuje sieć Ethernet?

A. siatkowej

B. rozgłaszania

C. siatki i gwiazdy

D. pierścieniowej i liniowej

Administracja i eksploatacja …

Jakie polecenie w systemie Linux przyzna możliwość zapisu dla wszystkich obiektów w /usr/share dla wszystkich użytkowników, nie modyfikując innych uprawnień?

A. chmod -R o+r /usr/share

B. chmod -R a+w /usr/share

C. chmod a-w /usr/share

D. chmod ugo+rw /usr/share

Tworzenie i administrowanie s…

Którego formatu należy użyć do zapisu zdjęcia z kompresją stratną?

A. JPEG

B. GIF

C. PNG

D. PCX

Tworzenie i administrowanie s…

Jak nazywa się edytor, który wspiera proces tworzenia stron internetowych i którego działanie można opisać w polskim tłumaczeniu jako "otrzymujesz to, co widzisz"?

A. WEB STUDIO

B. IDE

C. WYSIWYG

D. VISUAL EDITOR

Tworzenie i administrowanie s…

Który zapis CSS wprowadzi niebieskie tło dla bloku?

A. div {background-color: blue;}

B. div {shadow: blue;}

C. div {border-color: blue;}

D. div {color: blue;}

Kwalifikacja EE8

Jakie uprawnienia w systemie plików NTFS pozwalają na usunięcie katalogu przez użytkownika?

A. Modyfikacja oraz odczyt i uruchomienie

B. Zapis i uruchomienie

C. Pełna kontrola oraz modyfikacja

D. Pełna kontrola oraz zapis

Tworzenie i administrowanie s…

W trakcie edycji grafiki rastrowej w oprogramowaniu obsługującym kanały, dodanie kanału alfa wskazuje na

A. zwiększenie głębi ostrości obrazu

B. ustalenie prawidłowego balansu bieli

C. wyostrzenie krawędzi obrazu

D. dodanie warstwy z przezroczystością

Tworzenie i administrowanie s…

W programowaniu obiektowym proces, dzięki któremu klasa podrzędna może wykorzystywać metody z klasy nadrzędnej, określa się mianem

A. wirtualizacją

B. dziedziczeniem

C. polimorfizmem

D. hermetyzacją

Tworzenie i administrowanie s…

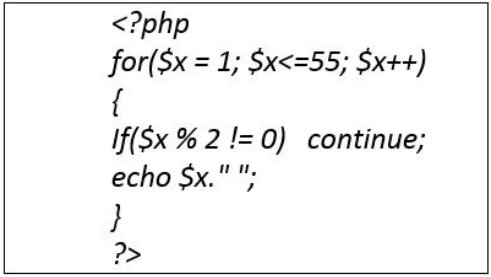

Który z poniższych kodów stanowi alternatywę dla kodu umieszczonego w ramce?

A. <?php for($x=2;$x<=54;$x+=2){echo $x." ";} ?>

B. <?php for($x=1;$x<=55;$x+=1){echo $x." ";} ?>

C. <?php for($x=1;$x<=55;$x++){echo $x." ";} ?>

D. <?php for($x=2;$x<=56;$x+=2){echo $x." ";} ?>

Kwalifikacja EE8

Jak zapobiec automatycznemu restartowi systemu Windows w trakcie pracy użytkownika z powodu instalacji pobranych aktualizacji, konfigurując odpowiednio opcje w Windows Update?

A. godziny aktywności użytkownika

B. wersję systemu operacyjnego

C. informacje o aktualizacjach

D. ustawienia kontroli rodzicielskiej

Administracja i eksploatacja …

Tryb działania portu równoległego, oparty na magistrali ISA, pozwalający na transfer danych do 2.4 MB/s, przeznaczony dla skanerów i urządzeń wielofunkcyjnych, to

A. Bi-directional

B. Nibble Mode

C. ECP

D. SPP

Administracja i eksploatacja …

Który standard implementacji sieci Ethernet określa sieć wykorzystującą kabel koncentryczny, z maksymalną długością segmentu wynoszącą 185 m?

A. 100Base-T4

B. 10Base-2

C. 100Base-T2

D. 10Base-5

Tworzenie i administrowanie s…

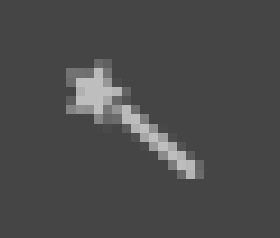

Przedstawiona ikona funkcji edytora grafiki rastrowej o nazwie "różdżka" umożliwia

A. wybiórcze rozsmarowywanie koloru za pomocą pędzla.

B. zaznaczenie obszaru na podstawie koloru.

C. odręczne zaznaczanie obszarów przez przeciąganie po nich kursora.

D. pobranie wskazanego koloru i ustawienie go jako aktywny.

Kwalifikacja EE8

Które z poniższych poleceń w systemie Linux nie pozwala na wykonanie diagnostyki sprzętu komputerowego?

A. fsck

B. lspci

C. top

D. ls

Administracja i eksploatacja …

Wskaż zakres adresów hostów w sieci 172.16.4.0/24?

A. 172.16.4.0 ÷ 172.16.4.255

B. 172.16.4.0 ÷ 172.16.4.126

C. 172.16.4.1 ÷ 172.16.4.254

D. 172.16.4.1 ÷ 172.16.4.255

Kwalifikacja EE8

Komputer z BIOS-em producenta Award wyświetlił komunikat o treści Primary/Secondary master/slave hard disk fail. Taki komunikat może sugerować potrzebę wymiany

A. karty graficznej

B. dysku twardego

C. klawiatury

D. pamięci operacyjnej

Tworzenie i administrowanie s…

Pojęcie krotka odpowiada

A. relacji

B. kolumnie

C. wierszowi

D. tabeli

Tworzenie i administrowanie s…

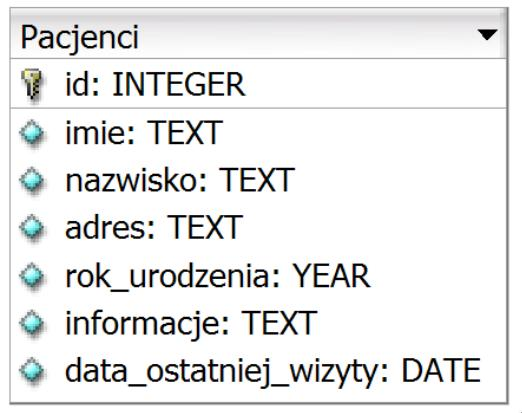

Jakie zapytanie SQL będzie odpowiednie do odnalezienia w podanej tabeli tylko imion oraz nazwisk pacjentów, którzy przyszli na świat przed rokiem 2002?

A. SELECT * FROM Pacjenci WHERE rok_urodzenia LIKE 2002

B. SELECT imie, nazwisko FROM Pacjenci WHERE rok_urodzenia < 2002

C. SELECT imie, nazwisko FROM Pacjenci WHERE data_ostatniej_wizyty < 2002

D. SELECT * FROM Pacjenci WHERE rok_urodzenia <= 2002

Kwalifikacja EE8

Aby uniknąć przepisywania tekstu z papierowego dokumentu do komputera, konieczne jest zeskanowanie wydruku, wykorzystując konwersję znaków drukowanych (np. liter lub cyfr) do formatu elektronicznego. Realizujemy to poprzez oprogramowanie, które wykonuje funkcję

A. GUI

B. OCR

C. AVI

D. OLE

Tworzenie i administrowanie s…

W CSS wartości: underline, overline, blink są powiązane z atrybutem

A. text-style

B. text-decoration

C. font-style

D. font-weight