Filtrowanie pytań

Administracja i eksploatacja …

A. SSL

B. NAT

C. QoS

D. DMZ

Tworzenie i administrowanie s…

Zapis w CSS `h2 {background-color: green;}` spowoduje, że kolor zielony będzie dotyczył

A. tła całej witryny

B. tła tekstu nagłówka drugiego poziomu

C. czcionki wszystkich nagłówków na stronie

D. czcionki nagłówków drugiego poziomu

Administracja i eksploatacja …

Rodzina adapterów stworzonych w technologii Powerline, pozwalająca na wykorzystanie przewodów elektrycznych w obrębie jednego domu lub mieszkania do przesyłania sygnałów sieciowych, nosi nazwę:

A. InternetPlug

B. HomeOutlet

C. HomePlug

D. InternetOutlet

Administracja i eksploatacja …

Gdy użytkownik wpisuje w przeglądarkę internetową adres www.egzamin.pl, nie ma możliwości otwarcia strony WWW, natomiast wprowadzenie adresu 211.0.12.41 umożliwia dostęp do niej. Problem ten spowodowany jest brakiem skonfigurowanego serwera

A. DNS

B. DHCP

C. SQL

D. WWW

Tworzenie i administrowanie s…

Instrukcją równoważną funkcjonalnie do przedstawionej instrukcji JavaScript jest

|

|

|

|

|

A. Kod 2.

B. Kod 4.

C. Kod 1.

D. Kod 3.

Administracja i eksploatacja …

Podczas zamykania systemu operacyjnego na ekranie pojawił się błąd, tak zwany bluescreen, 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN – niepowodzenie zamykania systemu, spowodowane brakiem pamięci. Błąd ten może wskazywać na

A. niewystarczający rozmiar pamięci wirtualnej.

B. uszkodzenie partycji systemowej.

C. przegrzanie procesora.

D. uruchamianie zbyt wielu aplikacji przy starcie komputera.

Tworzenie i administrowanie s…

Tabela Pacjenci zawiera kolumny: imie, nazwisko, wiek, lekarz_id. Aby stworzyć raport, który będzie zawierał jedynie imiona oraz nazwiska pacjentów mających mniej niż 18 lat i zapisanych do lekarza o id równym 6, można wykorzystać kwerendę SQL

A. SELECT imie, nazwisko WHERE wiek<18 AND lekarz_id=6

B. SELECT imie, nazwisko WHERE wiek<18 OR lekarz_id=6

C. SELECT imie, nazwisko FROM Pacjenci WHERE wiek<18 AND lekarz_id=6

D. SELECT imie, nazwisko FROM Pacjenci WHERE wiek<18 OR lekarz_id=6

Administracja i eksploatacja …

Który z trybów nie jest dostępny dla narzędzia powiększenia w systemie Windows?

A. Płynny

B. Pełnoekranowy

C. Lupy

D. Zadokowany

Administracja i eksploatacja …

Jakie medium transmisyjne w sieciach LAN zaleca się do użycia w budynkach zabytkowych?

A. Światłowód

B. Kabel koncentryczny

C. Fale radiowe

D. Kabel typu "skrętka"

Tworzenie i administrowanie s…

Aby wykonać kopię zapasową bazy danych w MySQL, jakie polecenie należy zastosować?

A. mysqlcheck

B. mysqlreplicate

C. mysqldump

D. mysqlslap

Administracja i eksploatacja …

Jakie jest nominalne wyjście mocy (ciągłe) zasilacza o parametrach przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

|---|---|---|---|---|---|---|

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336 W | 3,6 W | 12,5 W |

A. 456,0 W

B. 576,0 W

C. 336,0 W

D. 472,1 W

Administracja i eksploatacja …

Który standard złącza DVI pozwala na przesyłanie wyłącznie sygnałów analogowych?

A. Rys. C

B. Rys. B

C. Rys. A

D. Rys. D

Tworzenie i administrowanie s…

W języku HTML, aby nadać dokumentowi tytuł "Moja strona", który będzie wyświetlany na zakładce przeglądarki internetowej, należy posłużyć się zapisem

A. <meta title="Moja strona">

B. <title>Moja strona</title>

C. <head>Moja strona</head>

D. <meta name="title" content="Moja strona" />

Administracja i eksploatacja …

W sekcji zasilania monitora LCD, powiększone kondensatory elektrolityczne mogą prowadzić do uszkodzenia

A. przycisków umiejscowionych na panelu monitora

B. inwertera oraz podświetlania matrycy

C. przewodów sygnałowych

D. układu odchylania poziomego

Administracja i eksploatacja …

Aby możliwe było skierowanie wydruku na twardy dysk, konieczne jest w ustawieniach drukarki wybranie opcji drukowania do portu

A. COM

B. LPT

C. USB001

D. FILE

Tworzenie i administrowanie s…

W wyniku przedstawionego polecenia w tabeli zostanie ALTER TABLE nazwa1 ADD nazwa2 DOUBLE NOT NULL;

ALTER TABLE nazwa1 ADD nazwa2 DOUBLE NOT NULL;A. dodana kolumna nazwa2 o typie zmiennoprzecinkowym

B. dodana kolumna nazwa2 z wymuszoną wartością DOUBLE

C. zmieniona kolumna z nazwa1 na nazwa2

D. zmieniony typ kolumny nazwa2 na DOUBLE

Administracja i eksploatacja …

Kiedy adres IP komputera ma formę 176.16.50.10/26, to jakie będą adres rozgłoszeniowy oraz maksymalna liczba hostów w danej sieci?

A. 176.16.50.36; 6 hostów

B. 176.16.50.1; 26 hostów

C. 176.16.50.63; 62 hosty

D. 176.16.50.62; 63 hosty

Tworzenie i administrowanie s…

W SQL, aby zabezpieczyć kwerendę CREATE USER przed utworzeniem konta, jeżeli ono już istnieje, należy użyć składni

A. CREATE USER OR DROP 'anna'@'localhost' IDENTIFIED BY 'yu&T%';

B. CREATE OR REPLACE USER 'anna'@'localhost' IDENTIFIED BY 'yu&T%';

C. CREATE USER IF NOT EXISTS 'anna'@'localhost' IDENTIFIED BY 'yu&T%';

D. CREATE USER 'anna'@'localhost' IDENTIFIED BY 'yu&T%';

Tworzenie i administrowanie s…

W kontekście baz danych, co oznacza termin atrybut?

A. wpis w tabeli, który zawiera informacje dotyczące pojedynczego egzemplarza elementu

B. element składający się z charakterystyk opisanych przez kolumny

C. związek między dwoma lub większą liczbą danych

D. nazwa kolumny w tabeli, która określa konkretną cechę

Tworzenie i administrowanie s…

Polecenie GRANT w języku SQL służy do

A. nadawania użytkownikom praw do obiektów.

B. aktualizacji istniejących danych w bazie.

C. umieszczania nowych danych w bazie.

D. odbierania użytkownikom praw do obiektów.

Kwalifikacja EE8

Po uruchomieniu komputera procedura POST wskazuje 512 MB RAM. Na karcie właściwości systemu operacyjnego Windows znajduje się informacja o 480 MB RAM. Co może być przyczyną tej rozbieżności?

A. W komputerze zainstalowana jest zintegrowana karta graficzna, która wykorzystuje część pamięci RAM.

B. System operacyjny jest niewłaściwie zainstalowany i nie rozpoznaje całego dostępnego obszaru pamięci.

C. Rozmiar pliku stronicowania w ustawieniach pamięci wirtualnej jest źle skonfigurowany.

D. Jedna z kości pamięci jest uszkodzona lub uszkodzone jest jedno z gniazd pamięci RAM na płycie głównej.

Tworzenie i administrowanie s…

Przedstawione zapytanie SELECT wykonane na tabeli przechowującej dane o uczestnikach konkursu ma za zadanie wybrać:

SELECT MAX(wiek) - MIN(wiek) FROM uczestnicy;

A. różnicę wieku pomiędzy najstarszym a najmłodszym uczestnikiem

B. średnią wartość wieku uczestników

C. ilość najstarszych uczestników

D. najmłodszy i najstarszy wiek uczestników

Administracja i eksploatacja …

Wydanie komendy chmod 400 nazwa_pliku w systemie Linux spowoduje, że właściciel pliku

A. będzie miał możliwość jego uruchomienia

B. będzie miał możliwość usunięcia go

C. będzie miał możliwość jego odczytu

D. nie będzie mógł uzyskać do niego dostępu

Kwalifikacja EE8

Jakie słowo kluczowe w C++ odnosi się do koncepcji hermetyzacji danych?

A. Constant

B. Volatile

C. Protected

D. Static

Kwalifikacja EE8

Jak w systemie Linux odnaleźć wszystkie pliki o dowolnej długości nazwy z rozszerzeniem txt, które znajdują się w katalogu /home/user i mają w nazwie ciąg znaków abc?

A. ls /home/user/*abc*.txt

B. ls /home/user/[a-c].txt

C. ls /home/user/[abc].txt

D. ls /home/user/?abc?.txt

Administracja i eksploatacja …

Jak ustawić w systemie Windows Server 2008 parametry protokołu TCP/IP karty sieciowej, aby komputer mógł jednocześnie funkcjonować w dwóch sieciach lokalnych o różnych adresach IP?

A. Wpisać dwa adresy bramy, korzystając z zakładki "Zaawansowane"

B. Wpisać dwa adresy serwerów DNS

C. Wpisać dwa adresy IP, korzystając z zakładki "Zaawansowane"

D. Zaznaczyć opcję "Uzyskaj adres IP automatycznie"

Administracja i eksploatacja …

Jakie polecenie jest używane do monitorowania statystyk protokołów TCP/IP oraz bieżących połączeń sieciowych w systemach operacyjnych z rodziny Windows?

A. tracert

B. route

C. ping

D. netstat

Tworzenie i administrowanie s…

Jaką klauzulę należy użyć w instrukcji CREATE TABLE w SQL, żeby pole rekordu nie mogło być puste?

A. DEFAULT

B. NOT NULL

C. CHECK

D. NULL

Administracja i eksploatacja …

Jakie czynniki nie powodują utraty danych z dysku twardego HDD?

A. Wyzerowanie partycji dysku

B. Utworzona macierz RAID 5

C. Uszkodzenie talerzy dysku

D. Mechaniczne zniszczenie dysku

Administracja i eksploatacja …

Jaką normę stosuje się w przypadku okablowania strukturalnego w sieciach komputerowych?

A. PN-EN 12464-1:2004

B. ISO/IEC 8859-2

C. PN-EN ISO 9001:2009

D. TIA/EIA-568-B

Administracja i eksploatacja …

Której funkcji należy użyć do wykonania kopii zapasowej rejestru systemowego w edytorze regedit?

A. Załaduj gałąź rejestru.

B. Eksportuj.

C. Kopiuj nazwę klucza.

D. Importuj.

INF.02 Pytanie 4832

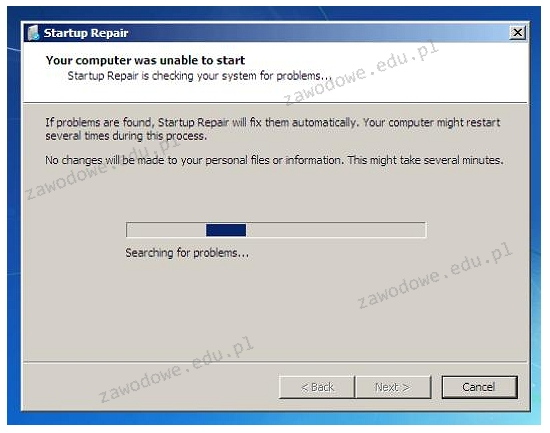

Administracja i eksploatacja …

Komunikat, który pojawia się po uruchomieniu narzędzia do przywracania systemu Windows, może sugerować

A. wykrycie błędnej adresacji IP

B. uszkodzenie sterowników

C. uszkodzenie plików startowych systemu

D. konieczność zrobienia kopii zapasowej systemu

Administracja i eksploatacja …

Narzędzie pokazane na ilustracji służy do

A. instalacji przewodów w złączach LSA

B. zaciskania wtyków RJ45

C. weryfikacji poprawności połączenia

D. ściągania izolacji z kabla

Tworzenie i administrowanie s…

Wymień dwa sposoby na zabezpieczenie bazy danych Microsoft Access

A. Funkcje anonimowe oraz ustawienie hasła do otwarcia bazy danych

B. Ustalenie zabezpieczeń na poziomie użytkownika oraz w sesji

C. Zaszyfrowanie pliku bazy danych oraz wiadomości SMS z kodem autoryzacyjnym

D. Ustalanie hasła do otwarcia bazy danych oraz zabezpieczeń na poziomie użytkownika

Administracja i eksploatacja …

W trakcie instalacji systemu Windows Serwer 2022 istnieje możliwość instalacji w trybie Core. Oznacza to, że system zostanie zainstalowany

A. w trybie Nano Serwer.

B. tylko w trybie tekstowym.

C. tylko w trybie graficznym.

D. w trybie tekstowym i graficznym.

Kwalifikacja EE8

Do metod ochrony przed porażeniem prądem w przypadku dotyku bezpośredniego nie wlicza się ochrony

A. poprzez zastosowanie bariery

B. przez zastosowanie izolowania stanowiska

C. przez umieszczenie w miejscu niedostępnym dla ręki

D. poprzez zastosowanie osłony

Tworzenie i administrowanie s…

Wskaż sposób oznaczania komentarzy wielowierszowych w kodzie PHP.

A. // treść komentarza

B. /* treść komentarza*/

C. <!-- treść komentarza -->

D. / treść komentarza/

Administracja i eksploatacja …

W skanerach z systemem CIS źródłem światła oświetlającym dokument jest

A. zespół żarówek

B. świetlówka

C. lampa fluorescencyjna

D. grupa trójkolorowych diod LED

Administracja i eksploatacja …

Aby załadować projekt wydruku bezpośrednio z komputera do drukarki 3D, której parametry przedstawiono w tabeli, można użyć złącza

| Technologia pracy | FDM (Fused Deposition Modeling) |

| Głowica drukująca | Podwójny ekstruder z unikalnym systemem unoszenia dyszy i wymiennymi modułami drukującymi (PrintCore) |

| Średnica filamentu | 2,85 mm |

| Platforma drukowania | Szklana, podgrzewana |

| Temperatura platformy | 20°C – 100°C |

| Temperatura dyszy | 180°C – 280°C |

| Łączność | WiFi, Ethernet, USB |

| Rozpoznawanie materiału | Skaner NFC |

A. RJ45

B. Centronics

C. mini DIN

D. Micro Ribbon

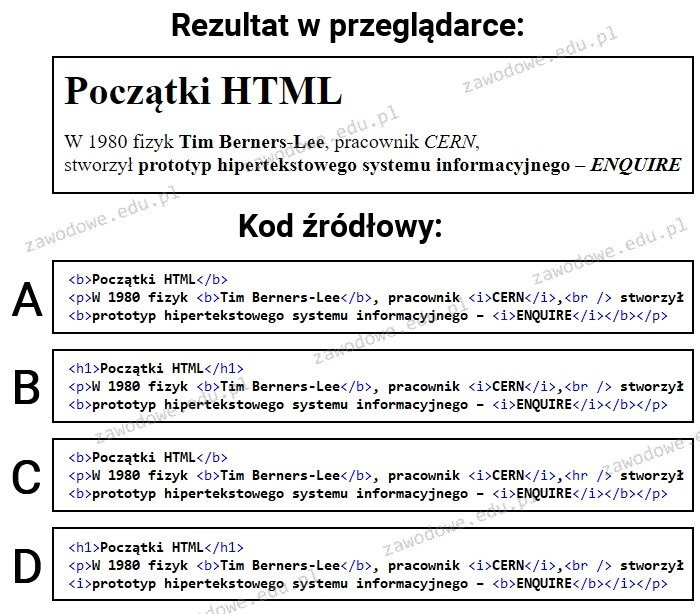

Tworzenie i administrowanie s…

Strona internetowa została stworzona w języku XHTML. Który z poniższych kodów reprezentuje realizację zaprezentowanego fragmentu strony, jeśli nie zdefiniowano żadnych stylów CSS?

A. C

B. B

C. D

D. A