Filtrowanie pytań

Administracja i eksploatacja …

A. 173

B. 713

C. 371

D. 317

Administracja i eksploatacja …

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

A. zabezpieczeń

B. programów

C. systemu

D. instalacji

Tworzenie i administrowanie s…

document.getElementById("napis").innerHTML = Date); // Aby poprawnie skomentować podaną linijkę kodu w języku JavaScript, należy dodać komentarz po znakach //

A. niepoprawne informacje

B. wyświetlenie daty oraz czasu w znaczniku o id = napis

C. wyświetlenie ciągu "Date()" w znaczniku o id = napis

D. zmiana właściwości atrybutu innerHTML

Tworzenie i administrowanie s…

Na obrazie przedstawiono projekt układu bloków witryny internetowej. Zakładając, że bloki są realizowane za pomocą znaczników sekcji, ich formatowanie w CSS, oprócz ustawionych szerokości, powinno zawierać właściwość

| BLOK 1 | BLOK 2 | ||

| BLOK 3 | BLOK 4 | ||

| BLOK 5 | |||

A. float: left dla wszystkich bloków.

B. clear: both dla bloku 5 oraz float: left dla pozostałych bloków.

C. clear: both dla wszystkich bloków.

D. clear: both dla bloku 5 oraz float: left jedynie dla 1 i 2 bloku.

Tworzenie i administrowanie s…

Określ złożoność obliczeniową algorytmu prostego (standardowego) wyszukiwania najmniejszej wartości w zestawie liczb?

A. O(n)

B. O(n!)

C. O(n2 )

D. O(n3 )

Kwalifikacja EE8

W schematach blokowych, symbol graficzny przedstawiony na rysunku, oznacza

A. początek algorytmu.

B. wyprowadzanie danych.

C. wprowadzanie danych.

D. łącznik stronicowy.

Tworzenie i administrowanie s…

Tabela góry, której fragment został pokazany, obejmuje polskie pasma górskie oraz ich szczyty. Podaj kwerendę obliczającą dla każdego pasma górskiego średnią wysokość szczytów.

A. SELECT pasmo, AVG(wysokosc) FROM gory GROUP BY pasmo

B. SELECT pasmo, SUM(wysokosc) FROM gory GROUP BY pasmo

C. SELECT pasmo, COUNT(wysokosc) FROM gory ORDER BY pasmo

D. SELECT pasmo, AVG(wysokosc) FROM gory LIMIT pasmo

Administracja i eksploatacja …

Gdy użytkownik systemu Windows nie ma możliwości skorzystania z drukarki, może skorzystać z opcji druku do pliku. Plik utworzony w ten sposób posiada rozszerzenie

A. csv

B. bin

C. prn

D. tar

Administracja i eksploatacja …

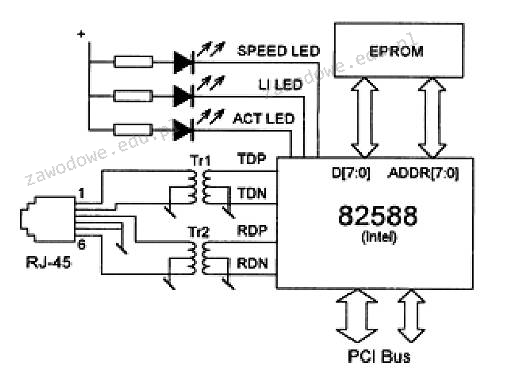

Jaką rolę pełnią elementy Tr1 i Tr2, które są widoczne na schemacie ilustrującym kartę sieciową Ethernet?

A. Wskazują szybkość pracy karty sieciowej poprzez świecenie na zielono

B. Informują o aktywności karty sieciowej za pomocą dźwięków

C. Oferują szyfrowanie oraz deszyfrowanie danych przesyłanych przez sieć

D. Zapewniają separację obwodu elektrycznego sieci LAN od obwodu elektrycznego komputera

Administracja i eksploatacja …

GRUB, LILO, NTLDR to

A. aplikacje do aktualizacji BIOSU

B. programy rozruchowe

C. wersje głównego interfejsu sieciowego

D. firmware dla dysku twardego

Kwalifikacja EE8

W systemach opartych na Linuxie, konfiguracje sieciowe są przechowywane

A. w plikach zapisanych w formacie gpg

B. zawsze w tych samych lokalizacjach, niezależnie od dystrybucji systemu Linux

C. w plikach zapisanych w formacie ssh

D. w różnych lokalizacjach, zależnie od dystrybucji systemu Linux

Kwalifikacja EE8

Wartość liczby 12810 w zapisie heksadecymalnym to

A. 12816

B. 1000000016

C. 8016

D. 1016

Administracja i eksploatacja …

Jakiego rodzaju złącze powinna mieć płyta główna, aby umożliwić zainstalowanie karty graficznej przedstawionej na rysunku?

A. PCIe x16

B. PCI

C. PCIe x1

D. AGP

Tworzenie i administrowanie s…

Dostosowanie wyglądu strony dla konkretnego użytkownika i jego identyfikacja w serwisie są możliwe dzięki systemowi

A. połączenia z bazą

B. obiektów DOM

C. cookie

D. formularzy

Administracja i eksploatacja …

Komputer uzyskuje dostęp do Internetu za pośrednictwem sieci lokalnej. Gdy użytkownik wpisuje w przeglądarkę internetową adres www.wp.pl, nie może otworzyć strony WWW, natomiast podanie adresu IP, przykładowo 212.77.100.101, umożliwia otwarcie tej strony. Jakie mogą być tego powody?

A. Brak adresu bramy

B. Brak serwera WINS

C. Brak serwera PROXY

D. Brak serwera DNS

Administracja i eksploatacja …

Aby bezpośrednio połączyć dwa komputery w przewodowej sieci LAN, należy zastosować

A. kabel światłowodowy i jedną kartę sieciową w jednym z komputerów

B. kabel sieciowy patch-cord bez krosowania oraz kabel Centronics

C. kabel sieciowy cross-over i po jednej karcie sieciowej w każdym z komputerów

D. kabel USB i po jednej karcie sieciowej w każdym z komputerów

Tworzenie i administrowanie s…

Element lub zestaw elementów, który jednoznacznie identyfikuje każdy pojedynczy rekord w tabeli bazy danych, nazywamy kluczem

A. inkrementacyjny

B. przestawny

C. obcy

D. podstawowy

Administracja i eksploatacja …

Za przypisanie czasu procesora do wyznaczonych zadań odpowiada

A. cache procesora.

B. system operacyjny

C. pamięć RAM.

D. chipset.

Administracja i eksploatacja …

Wskaż nazwę programu stosowanego w systemie Linux do przekrojowego monitorowania parametrów, między innymi takich jak obciążenie sieci, zajętość systemu plików, statystyki partycji, obciążenie CPU czy statystyki IO.

A. samba

B. quota

C. nmon

D. totem

Administracja i eksploatacja …

Jakie urządzenie sieciowe umożliwia połączenie sieci LAN z WAN?

A. Switch

B. Hub

C. Repeater

D. Router

Administracja i eksploatacja …

Zestaw narzędzi do instalacji okablowania miedzianego typu "skrętka" w sieci komputerowej powinien obejmować:

A. ściągacz izolacji, zaciskarkę złączy modularnych, nóż monterski, miernik uniwersalny

B. narzędzie uderzeniowe, nóż monterski, spawarkę światłowodową, tester okablowania

C. komplet wkrętaków, narzędzie uderzeniowe, tester okablowania, lutownicę

D. zaciskarkę złączy modularnych, ściągacz izolacji, narzędzie uderzeniowe, tester okablowania

Administracja i eksploatacja …

Określ prawidłową sekwencję działań, które należy wykonać, aby nowy laptop był gotowy do użycia?

A. Podłączenie zewnętrznego zasilania sieciowego, włączenie laptopa, montaż baterii, instalacja systemu operacyjnego, wyłączenie laptopa po instalacji systemu operacyjnego

B. Montaż baterii, podłączenie zewnętrznego zasilania sieciowego, włączenie laptopa, instalacja systemu operacyjnego, wyłączenie laptopa po instalacji systemu operacyjnego

C. Włączenie laptopa, montaż baterii, instalacja systemu operacyjnego, podłączenie zewnętrznego zasilania sieciowego, wyłączenie laptopa po instalacji systemu operacyjnego

D. Podłączenie zewnętrznego zasilania sieciowego, włączenie laptopa, instalacja systemu operacyjnego, montaż baterii, wyłączenie laptopa po instalacji systemu operacyjnego

Tworzenie i administrowanie s…

Tabela filmy zawiera klucz główny id oraz klucz obcy rezyserID, natomiast tabela rezyserzy ma klucz główny id. Obydwie tabele są połączone relacją jeden do wielu, gdzie strona rezyserzy odnosi się do strony filmy. Jak należy zapisać kwerendę SELECT, aby połączyć tabele filmy i rezyserzy?

A. ... filmy JOIN rezyserzy ON filmy.id = rezyserzy.id ...

B. ... filmy JOIN rezyserzy ON filmy.rezyserID = rezyserzy.id ...

C. ... filmy JOIN rezyserzy ON filmy.rezyserID = rezyserzy.filmyID ...

D. ... filmy JOIN rezyserzy ON filmy.id = rezyserzy.filmyID ...

Tworzenie i administrowanie s…

Można przypisać wartości: static, relative, fixed, absolute oraz sticky do właściwości

A. text-transform

B. position

C. list-style-type

D. display

Administracja i eksploatacja …

Oprogramowanie, które regularnie przerywa działanie przez pokazanie komunikatu o konieczności uiszczenia opłaty, co prowadzi do zniknięcia tego komunikatu, jest dystrybuowane na podstawie licencji

A. crippleware

B. careware

C. nagware

D. greenware

Administracja i eksploatacja …

Urządzenie pokazane na ilustracji to

A. Zaciskarka do wtyków RJ45

B. Tester diodowy kabla UTP

C. Narzędzie do uderzeń typu krone

D. Tester długości przewodów

Administracja i eksploatacja …

Która z poniższych czynności konserwacyjnych jest specyficzna tylko dla drukarki laserowej?

A. Oczyszczenie traktora

B. Czyszczenie luster i soczewek

C. Czyszczenie prowadnic karetki

D. Usunięcie zabrudzeń z zespołu czyszczącego głowice

Tworzenie i administrowanie s…

Jakie polecenie należy zastosować, aby cofnąć uprawnienia przyznane użytkownikowi?

A. REVOKE

B. GRANT NO PRIVILEGES

C. DROP PRIVILEGES

D. REMOVE

Administracja i eksploatacja …

Aby chronić sieć WiFi przed nieautoryzowanym dostępem, należy między innymi

A. wybrać nazwę identyfikatora sieci SSID o długości co najmniej 16 znaków

B. dezaktywować szyfrowanie informacji

C. włączyć filtrowanie adresów MAC

D. korzystać tylko z kanałów wykorzystywanych przez inne sieci WiFi

Kwalifikacja EE8

Najnowsze wirusy wykorzystują luki w oprogramowaniu przeglądarek internetowych. Która z przeglądarek jest w tym kontekście najbardziej ryzykowna? (uwaga: odpowiedź w tym pytaniu może być już nieaktualna)

A. Internet Explorer

B. Netscape

C. FireFox

D. Opera

Tworzenie i administrowanie s…

Który link jest poprawnie sformułowany?

A. <a src="/www.strona.pl">strona</a>

B. <a href="http://strona.pl">strona</a>

C. <a href="http::/strona.pl>strona</a>

D. <a href=http://strona.pl>strona</a>

Administracja i eksploatacja …

Czytnik w napędzie optycznym, który jest zanieczyszczony, należy oczyścić

A. benzyną ekstrakcyjną

B. spirytusem

C. izopropanolem

D. rozpuszczalnikiem ftalowym

Administracja i eksploatacja …

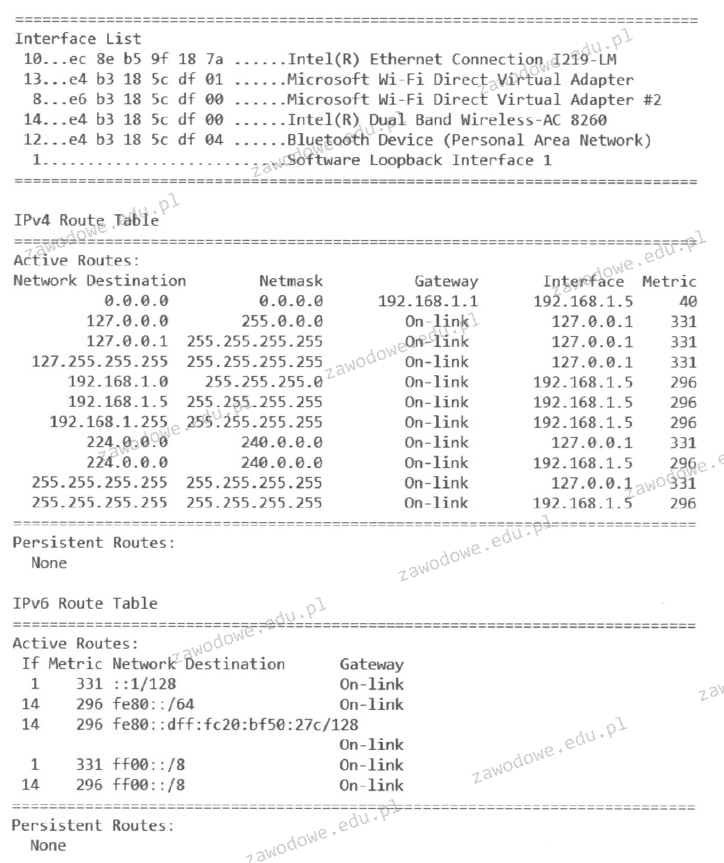

Informacje, które zostały pokazane na wydruku, uzyskano w wyniku wykonania

A. traceroute -src

B. ipconfig /all

C. route change

D. netstat -r

Tworzenie i administrowanie s…

Która z metod komentowania kodu nie jest używana w PHP?

A. # komentarz

B. // komentarz

C. /* komentarz */

D. <!-- komentarz -->

Administracja i eksploatacja …

Komputer lokalny dysponuje adresem 192.168.0.5. Po otwarciu strony internetowej z tego komputera, która rozpoznaje adresy w sieci, uzyskano informację, że adres komputera to 195.182.130.24. To oznacza, że

A. serwer WWW widzi inny komputer w sieci

B. serwer DHCP zmienił nasz adres w trakcie przesyłania żądania

C. inny komputer podszył się pod adres naszego komputera

D. adres został przetłumaczony przez translację NAT

INF.03 Pytanie 516

Tworzenie i administrowanie s…

Aby graficznie tworzyć strony internetowe, należy skorzystać z.

A. edytor CSS

B. program MS Office Picture Manager

C. program typu WYSIWYG

D. przeglądarka internetowa

Tworzenie i administrowanie s…

Która z definicji funkcji w języku C++ przyjmuje parametr typu zmiennoprzecinkowego i zwraca wartość typu całkowitego?

A. float fun1(int a)

B. float fun1(void a)

C. int fun1(float a)

D. void fun1(int a)

Tworzenie i administrowanie s…

W systemie baz danych hurtowni utworzono tabelę sprzedaz z polami: id, kontrahent, grupa_cenowa, obrot. Jakie polecenie należy zastosować, aby znaleźć jedynie kontrahentów z drugiej grupy cenowej, których obrót przekracza 4000zł?

A. SELECT kontrahent FROM sprzedaz WHERE grupa_cenowa = 2 AND obrot > 4000

B. SELECT kontrahent FROM sprzedaz WHERE grupa_cenowa = 2 OR obrot > 4000

C. SELECT sprzedaz FROM kontrahent WHERE obrot > 4000

D. SELECT sprzedaz FROM kontrahent WHERE grupa_cenowa = 2 AND obrot > 4000

Tworzenie i administrowanie s…

Jak wygląda prawidłowy zapis samozamykającego się znacznika w zgodzie ze standardem języka XHTML, który odpowiada za łamanie linii?

A. <br> </br>

B. <br />

C. </br/>

D. </ br>

INF.02 Pytanie 520

Administracja i eksploatacja …

Bez zgody właściciela praw autorskich do oprogramowania jego legalny użytkownik, zgodnie z ustawą o prawie autorskim i prawach pokrewnych, co może zrobić?

A. może stworzyć jedną kopię, jeśli jest to konieczne do korzystania z programu

B. może wykonać dowolną ilość kopii programu na swój użytek

C. nie ma możliwości wykonania żadnej kopii programu

D. może dystrybuować program