Filtrowanie pytań

Administracja i eksploatacja …

A. kompresji strategicznych danych.

B. backupu w chmurze firmowej.

C. kopii przyrostowych.

D. kopii analogowych.

Tworzenie i administrowanie s…

Przedstawione zapytanie MySQL ma za zadanie

| ALTER TABLE ksiazki MODIFY tytul VARCHAR(100) NOT NULL; |

A. usunąć kolumnę tytul z tabeli ksiazki.

B. dodać do tabeli ksiazki kolumnę tytul.

C. zmienić typ kolumny tytul w tabeli ksiazki.

D. zmienić nazwę kolumny w tabeli ksiazki.

Tworzenie i administrowanie s…

Gdzie powinien być umieszczony znacznik meta w języku HTML?

A. w sekcji nagłówkowej strony.

B. w obrębie znaczników <body> ... </body>

C. w obrębie znaczników paragrafu.

D. w dolnej części witryny internetowej.

Administracja i eksploatacja …

Jakim materiałem eksploatacyjnym posługuje się kolorowa drukarka laserowa?

A. pamięć wydruku

B. podajnik papieru

C. przetwornik CMOS

D. kartridż z tonerem

Administracja i eksploatacja …

W systemie Windows, aby założyć nową partycję podstawową, trzeba skorzystać z przystawki

A. certmgr.msc

B. gpedit.msc

C. diskmgmt.msc

D. fsmgmt.msc

Administracja i eksploatacja …

Niekorzystną właściwością macierzy RAID 0 jest

A. zmniejszenie prędkości zapisu/odczytu w porównaniu do pojedynczego dysku.

B. replikacja danych na n-dyskach.

C. konieczność posiadania dodatkowego dysku zapisującego sumy kontrolne.

D. brak odporności na awarię chociażby jednego dysku.

Tworzenie i administrowanie s…

Jaki jest cel zapisu w języku JavaScript?

| var napis1 = new napisy(); |

A. wykonanie metody obiektu napisy

B. założenie nowej klasy napis1

C. zainicjowanie zmiennej napis1 oraz wywołanie funkcji, której argumentem jest napis1

D. stworzenie obiektu napis1 z klasy napisy

Administracja i eksploatacja …

W systemie Linux narzędzie top pozwala na

A. zidentyfikowanie katalogu zajmującego najwięcej przestrzeni na dysku twardym

B. monitorowanie wszystkich bieżących procesów

C. porządkowanie plików według ich rozmiaru w kolejności rosnącej

D. ustalenie dla użytkownika najwyższej wartości limitu quoty

Tworzenie i administrowanie s…

Którego znacznika NIE NALEŻY umieszczać w nagłówku dokumentu HTML?

A. <meta>

B. <h2>

C. <link>

D. <title>

Administracja i eksploatacja …

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla transmisji VoIP?

A. SNMP

B. STP

C. VNC

D. QoS

Tworzenie i administrowanie s…

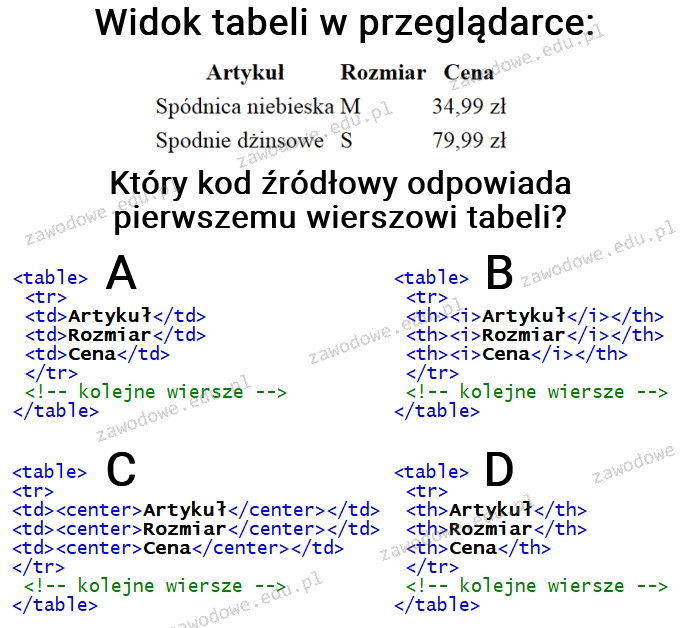

Zaprezentowano tabelę stworzoną za pomocą kodu HTML, bez zastosowania stylów CSS. Która część kodu HTML odnosi się do pierwszego wiersza tabeli?

A. A

B. D

C. B

D. C

Tworzenie i administrowanie s…

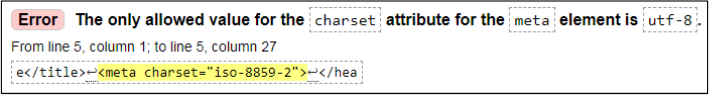

Podczas walidacji strony napotkano błąd. Co to oznacza?

A. określenie kodowania znaków musi być zapisane bez użycia myślników

B. w atrybucie charset dopuszczalna jest wyłącznie wartość "utf-8"

C. oznaczenie ISO-8859-2 jest nieprawidłowe

D. znacznik meta nie zawiera atrybutu charset

Tworzenie i administrowanie s…

W MS SQL Server rola predefiniowana o nazwie dbcreator umożliwia użytkownikowi

A. zarządzanie plikami na dysku

B. tworzenie, modyfikowanie, usuwanie oraz przywracanie bazy danych

C. wykonywanie wszelkich operacji na serwerze i posiadanie praw do każdej bazy

D. zarządzanie bezpieczeństwem systemu

Tworzenie i administrowanie s…

W HTML-u znacznik tekst będzie prezentowany przez przeglądarkę w sposób identyczny do znacznika

A. <sub>tekst</sub>

B. <big>tekst</big>

C. <h1>tekst</h1>

D. <b>tekst</b>

Administracja i eksploatacja …

Co jest efektem polecenia ipconfig /release?

A. Odświeżenie dzierżawy DHCP i ponowne zarejestrowanie nazwy.

B. Odnowienie wszystkich dzierżaw adresu IP uzyskanych z serwera DHCP.

C. Zwolnienie wszystkich dzierżaw adresu IP uzyskanych z serwera DHCP.

D. Wyświetlenie pełnej informacji o konfiguracji karty sieciowej komputera.

Kwalifikacja EE8

Czynność optymalizacji relacyjnej bazy danych, której celem jest usunięcie zduplikowanych danych, to

A. redukowanie.

B. normalizacja.

C. planowanie.

D. relacja.

Administracja i eksploatacja …

Czym jest patchcord?

A. kabel krosowy wykorzystywany do łączenia urządzeń lub gniazd

B. pasywny komponent będący elementem wyposażenia szafy krosowniczej do instalacji gniazd

C. ekranowane złącze RJ45

D. krótki fragment światłowodu z fabrycznie wykonanym zakończeniem

Kwalifikacja EE8

Co to jest klaster komputerowy?

A. komputer zapasowy, na którym regularnie wykonywana jest kopia głównego systemu

B. komputer z wieloma rdzeniami procesora

C. grupa komputerów działających równocześnie, tak jakby stanowiły jeden system

D. komputer z systemem macierzy dyskowej

Kwalifikacja EE8

Które z poniższych działań nie wpływa na bezpieczeństwo komputera?

A. Aktywowanie zapory sieciowej

B. Zainstalowanie programu typu benchmark

C. Instalacja systemu operacyjnego z rodziny Linux

D. Regularne aktualizowanie oprogramowania antywirusowego

Tworzenie i administrowanie s…

Podstawowym celem korzystania z edytora WYSIWYG jest

A. ściąganie z Internetu pełnych portali WWW

B. wykrywanie błędów w bazie danych

C. automatyzacja odtwarzania plików multimedialnych

D. szybka wizualizacja tworzonej strony

Kwalifikacja EE8

Aby zrealizować połączenie kilku komputerów w lokalnej sieci, można zastosować

A. most.

B. modem.

C. router.

D. switch.

Tworzenie i administrowanie s…

W języku SQL polecenie INSERT INTO

A. wprowadza dane do tabeli.

B. dodaje pola do tabeli.

C. dodaje tabelę.

D. aktualizuje rekordy określoną wartością.

Administracja i eksploatacja …

Wynikiem dodawania liczb \( 33_{(8)} \) oraz \( 71_{(8)} \) jest liczba

A. \( 1100101_{(2)} \)

B. \( 1010101_{(2)} \)

C. \( 1010100_{(2)} \)

D. \( 1001100_{(2)} \)

Kwalifikacja EE8

Aby stworzyć programową macierz RAID-1, konieczne jest użycie przynajmniej

A. 3 dysków

B. 1 dysku podzielonego na dwie partycje

C. 2 dysków

D. 4 dysków

Tworzenie i administrowanie s…

Który zapis znacznika <meta> jest poprawny w kontekście użytych atrybutów?

A. <meta name = '!DOCTYPE'>

B. <meta title = 'Strona dla hobbystów'>

C. <meta name = 'description' content = 'Masz jakieś hobby? To jest strona dla Ciebie!'>

D. <meta background = blue>

Tworzenie i administrowanie s…

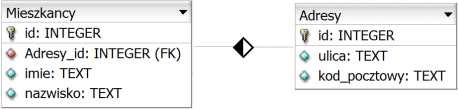

Jakie zapytanie należy zastosować, aby pokazać tylko imię, nazwisko oraz ulicę wszystkich mieszkańców?

A. SELECT * FROM Mieszkancy, Adresy ON Mieszkancy.id = Adresy.id

B. SELECT imie, nazwisko, ulica FROM Mieszkancy, Adresy ON Mieszkancy.Adresy_id = Adresy.id

C. SELECT imie, nazwisko, ulica FROM Mieszkancy JOIN Adresy ON Mieszkancy.Adresy_id = Adresy.id

D. SELECT * FROM Mieszkancy JOIN Adresy ON Adresy.id = Mieszkancy.Adresy.id

Tworzenie i administrowanie s…

Jakie są różnice między poleceniami DROP TABLE a TRUNCATE TABLE?

A. Oba polecenia usuwają tylko zawartość tabeli, lecz tylko DROP TABLE może być cofnięte

B. Obydwa polecenia usuwają tabelę wraz z jej zawartością, jednak tylko TRUNCATE TABLE może być cofnięte

C. DROP TABLE kasuje tabelę, a TRUNCATE TABLE usuwa wszystkie dane, pozostawiając tabelę pustą

D. DROP TABLE kasuje tabelę, natomiast TRUNCATE TABLE zmienia dane w niej, które spełniają określony warunek

Tworzenie i administrowanie s…

W języku JavaScript, w celu przekształcenia specjalnie przygotowanego tekstu w tablicę, można wykorzystać metodę

A. replace()

B. split()

C. trim()

D. slice()

Tworzenie i administrowanie s…

Jakie polecenie należy zastosować, aby wysłać dane przy pomocy funkcji mysqli_query() w skrypcie PHP, który dodaje informacje z formularza umieszczonego na stronie internetowej do bazy danych?

A. INSERT INTO

B. UPDATE

C. SELECT

D. ALTER

Tworzenie i administrowanie s…

Po realizacji podanego kodu PHP w zmiennej $napis znajduje się tekst $napis = "Programowanie w PHP";

$napis = substr($napis, 3, 5);?

$napis = "Programowanie w PHP";

$napis = substr($napis, 3, 5);?A. gr

B. ogram

C. og

D. gramo

Administracja i eksploatacja …

Po wykonaniu podanego skryptu

| echo off |

| echo ola.txt >> ala.txt |

| pause |

A. tekst z pliku ala.txt zostanie zapisany w pliku ola.txt

B. zawartość pliku ala.txt będzie przeniesiona do pliku ola.txt

C. tekst z pliku ola.txt zostanie zapisany w pliku ala.txt

D. zawartość pliku ola.txt będzie przeniesiona do pliku ala.txt

Administracja i eksploatacja …

Jaka usługa sieciowa domyślnie wykorzystuje port 53?

A. HTTP

B. FTP

C. DNS

D. POP3

Administracja i eksploatacja …

Aby przeprowadzić instalację bez nadzoru w systemie Windows, konieczne jest przygotowanie pliku odpowiedzi o nazwie

A. boot.ini

B. modprobe.conf

C. pagefile.sys

D. unattend.txt

Administracja i eksploatacja …

Komputer jest połączony z myszą bezprzewodową, a kursor w trakcie używania nie porusza się płynnie, tylko "skacze" po ekranie. Możliwą przyczyną awarii urządzenia może być

A. uszkodzenie mikroprzełącznika

B. wyczerpywanie się akumulatora zasilającego

C. brak akumulatora

D. uszkodzenie przycisku lewego

Administracja i eksploatacja …

Celem złocenia styków złącz HDMI jest

A. stworzenie produktu o ekskluzywnym charakterze, aby osiągnąć wyższe zyski ze sprzedaży

B. zwiększenie przepustowości powyżej wartości ustalonych w standardach

C. zapewnienie przesyłu obrazu w rozdzielczości 4K

D. ulepszenie przewodności oraz trwałości złącza

Tworzenie i administrowanie s…

Polecenie MySQL: ALTER TABLE ksiazki

MODIFY tytul VARCHAR(100) NOT NULL;

Przedstawione polecenie MySQL ma za zadanie

A. dodać do tabeli ksiazki kolumnę tytul

B. zmienić nazwę kolumny w tabeli ksiazki

C. zmienić typ kolumny tytul w tabeli ksiazki

D. usunąć kolumnę tytul z tabeli ksiazki

Kwalifikacja EE8

Aby przywrócić dane usunięte za pomocą kombinacji klawiszy Shift+Delete, co należy zrobić?

A. odzyskać je z folderu plików tymczasowych

B. przywrócić je z kosza systemowego

C. użyć oprogramowania do odzyskiwania danych

D. skorzystać z kombinacji klawiszy Shift+Insert

Tworzenie i administrowanie s…

W aplikacji webowej komunikat powinien być wyświetlany jedynie wtedy, gdy użytkownik odwiedza stronę po raz pierwszy. Jakiej funkcji PHP należy użyć w tym przypadku?

A. mysqli_change_user

B. setcookie

C. session_destroy

D. define

Administracja i eksploatacja …

Komputer, którego serwis ma być wykonany u klienta, nie odpowiada na naciśnięcie przycisku POWER. Jakie powinno być pierwsze zadanie w planie działań związanych z identyfikacją i naprawą tej awarii?

A. przygotowanie rewersu serwisowego

B. odłączenie wszystkich komponentów, które nie są potrzebne do działania komputera

C. sprawdzenie, czy zasilanie w gniazdku sieciowym jest prawidłowe

D. opracowanie kosztorysu naprawy

Administracja i eksploatacja …

Która usługa opracowana przez Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

A. DHCP

B. IMAP

C. WINS

D. ARP