Filtrowanie pytań

Kwalifikacja EE8

A. MAC

B. SSID

C. IP

D. URL

Administracja i eksploatacja …

Jakie urządzenie łączy sieć lokalną z siecią rozległą?

A. Router.

B. Most.

C. Przełącznik.

D. Koncentrator.

Administracja i eksploatacja …

Polecenie uname -s w systemie Linux służy do identyfikacji

A. ilości dostępnej pamięci.

B. stanu aktywnych interfejsów sieciowych.

C. nazwa jądra systemu operacyjnego.

D. dostępnego miejsca na dysku twardym.

Tworzenie i administrowanie s…

W języku PHP zmienna $a została przypisana do wartości 1. Wyrażenie $a === $b będzie miało wartość true, gdy zmienna $b będzie ustawiona na wartość

A. *1

B. '1'

C. "1" lub '1'

D. 1 lub '1'

Administracja i eksploatacja …

Jakie narzędzie chroni komputer przed niechcianym oprogramowaniem pochodzącym z sieci?

A. Protokół HTTPS

B. Program sniffer

C. Protokół SSL

D. Program antywirusowy

Tworzenie i administrowanie s…

Po wykonaniu przedstawionego kodu PHP, w zmiennej $napis zostaje zapisany ciąg znaków.

| $napis = "Programowanie w PHP"; $napis = substr($napis, 3, 5); |

A. gr

B. og

C. gramo

D. ogram

Administracja i eksploatacja …

Który z wymienionych komponentów jest częścią mechanizmu drukarki igłowej?

A. Traktor

B. Soczewka

C. Lustro

D. Filtr ozonowy

Administracja i eksploatacja …

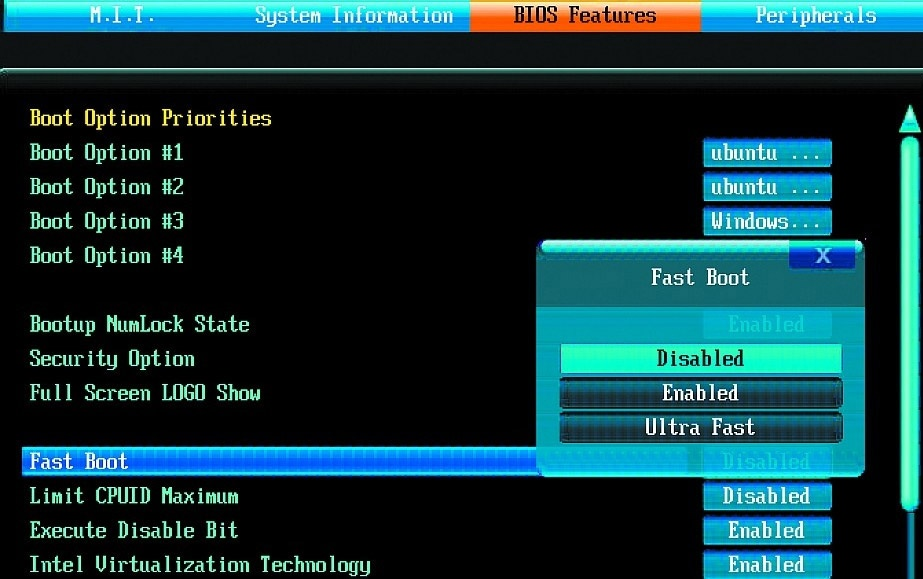

Co spowoduje zmiana opcji Fast Boot na wartość Enabledw konfiguracji BIOS przedstawionej na ilustracji?

A. Uruchamianie systemu operacyjnego na komputerze nastąpi z szybkiego dysku SSD.

B. Komputer będzie uruchamiał się szybciej, ponieważ między innymi pominięte zostaną niektóre testy sprzętu.

C. Przy następnym uruchomieniu komputera nastąpi aktualizacja BIOS.

D. Komputer będzie uruchamiał się z systemu operacyjnego zainstalowanego na nośniku USB 3.0.

Tworzenie i administrowanie s…

W JavaScript metoda getElementById odnosi się do

A. klasy zdefiniowanej w CSS

B. zmiennej numerycznej

C. znacznika HTML o wskazanym id

D. znacznika HTML o podanej nazwie klasy

Administracja i eksploatacja …

Przedstawiony moduł pamięci należy zamontować na płycie głównej w gnieździe

A. SO-RIMM

B. DDR

C. SO-DIMM DDR4

D. DDR2

Administracja i eksploatacja …

Aby zwiększyć bezpieczeństwo prywatnych danych podczas przeglądania stron WWW, zaleca się dezaktywację w ustawieniach przeglądarki

A. funkcji zapamiętywania haseł

B. blokowania okienek typu popup

C. monitów o uruchamianiu skryptów

D. powiadamiania o nieaktualnych certyfikatach

Tworzenie i administrowanie s…

Aby wykonać usunięcie wszystkich wpisów z tabeli, należy użyć kwerendy

A. CREATE COLUMN

B. ALTER COLUMN

C. INSERT INTO

D. TRUNCATE TABLE

Administracja i eksploatacja …

Którego polecenia należy użyć, aby w ruterze skonfigurować trasę statyczną dla adresu następnego skoku 192.168.1.1?

A. #ip route 192.168.1.1 255.255.255.0 10.10.10.0

B. #ip route 192.168.1.1 10.10.10.0 255.255.255.0

C. #ip route 10.10.10.0 192.168.1.1 255.255.255.0

D. #ip route 10.10.10.0 255.255.255.0 192.168.1.1

Tworzenie i administrowanie s…

Częstotliwość próbkowania ma wpływ na

A. poziom głośności nagranego utworu

B. standard jakości analogowego dźwięku

C. intensywność fali dźwiękowej utworu

D. standard jakości cyfrowego dźwięku

Kwalifikacja EE8

Jak należy oceniać krążenie krwi u osoby rażonej prądem elektrycznym, gdy stwierdzono, że poszkodowany jest nieprzytomny?

A. Opuszkami palców na nadgarstku lewej dłoni

B. Opuszkami palców na tętnicy szyjnej w okolicy krtani

C. Kciukiem na nadgarstku lewej dłoni

D. Kciukiem na tętnicy szyjnej w rejonie krtani

Tworzenie i administrowanie s…

Jak można usunąć ciasteczko o nazwie ciastko, korzystając z języka PHP?

A. setcookie("ciastko", "", time()-3600);

B. unsetcookie("$ciastko");

C. deletecookie("ciastko");

D. setcookie("$ciastko", "", 0);

Administracja i eksploatacja …

Wyższą efektywność aplikacji multimedialnych w systemach z rodziny Windows zapewnia technologia

A. CUDA

B. jQuery

C. GPU

D. DirectX

Tworzenie i administrowanie s…

Baza danych szkoły podstawowej dla dzieci w wieku 6 lat obejmuje tabelę szkoła, która zawiera kolumny: imie, nazwisko, klasa. Wszyscy uczniowie w klasach od 1 do 5 przeszli do wyższej klasy. W celu zwiększenia wartości w kolumnie klasa o 1, należy wykonać następujące polecenie

A. UPDATE szkoła SET klasa = klasa + 1 WHERE klasa >=1 AND klasa <= 5

B. UPDATE nazwisko, imie SET klasa = klasa + 1 WHERE klasa>l OR klasa < 5

C. SELECT nazwisko, imie FROM klasa = klasa + 1 WHERE klasa>l OR klasa < 5

D. SELECT szkoła FROM klasa = klasa + 1 WHERE klasa >=1 AND klasa <= 5

Administracja i eksploatacja …

Adware to program komputerowy

A. bezpłatny z wbudowanymi reklamami

B. bezpłatny bez żadnych ograniczeń

C. płatny po upływie określonego okresu próbnego

D. płatny na zasadzie dobrowolnych wpłat

Kwalifikacja EE8

W strukturze kart dźwiękowych nie znajdziemy modułu oznaczonego skrótem

A. DAC

B. GPU

C. ROM

D. DSP

Tworzenie i administrowanie s…

W kodzie HTML zamieszczono link do strony internetowej: <a href="http://google.com">strona Google</a>

Jakie dodatkowe zmiany należy wprowadzić, aby link otwierał się w nowym oknie lub zakładce przeglądarki, dodając do definicji linku odpowiedni atrybut?

<a href="http://google.com">strona Google</a>A. rel = "next"

B. rel = "external"

C. target = "_parent"

D. target = "_blank"

Tworzenie i administrowanie s…

Jakie mechanizmy powinno się wykorzystać do stworzenia ankiety w języku działającym po stronie serwera, tak aby wyniki były zapisane w postaci małego pliku u użytkownika?

A. tablicy globalnej $_FILES

B. bazy danych SQL

C. ciasteczek

D. sesji

Administracja i eksploatacja …

Która z usług serwerowych oferuje automatyczne ustawienie parametrów sieciowych dla stacji roboczych?

A. DNS

B. DHCP

C. WINS

D. NAT

INF.02 Pytanie 6624

Administracja i eksploatacja …

Aplikacja służąca jako dodatek do systemu Windows, mająca na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niepożądanymi elementami, to

A. Windows Home Server

B. Windows Azure

C. Windows Defender

D. Windows Embedded

Tworzenie i administrowanie s…

W języku JavaScript stworzono zmienną i, która będzie przechowywać wynik dzielenia równy 1, to

A. var i=Number(3/2)

B. var i=parseFloat(3/2)

C. var i=3/2

D. var i=parseInt(3/2)

Kwalifikacja EE8

Jakie rodzaje przesyłania danych to: anycast, broadcast, multicast, unicast oraz geocast?

A. baz danych

B. sieci LAN

C. trasowania

D. sieci WAN

Tworzenie i administrowanie s…

Aby wyszukać w tabeli Pracownicy tylko te nazwiska, które kończą się na literę "i", można zastosować kwerendę SQL

A. SELECT nazwisko FROM Pracownicy WHERE nazwisko LIKE "i%"

B. SELECT nazwisko FROM Pracownicy WHERE nazwisko LIKE "%i%"

C. SELECT nazwisko FROM Pracownicy WHERE nazwisko LIKE "%i"

D. SELECT nazwisko FROM Pracownicy WHERE nazwisko LIKE "i"

Administracja i eksploatacja …

Jak brzmi nazwa klucza rejestru w systemie Windows, gdzie zapisane są relacje między typami plików a programami je obsługującymi?

A. HKEY_USERS

B. HKEY_CLASSES_ROT

C. HKEY_LOCAL_MACHINE

D. HKEY_CURRENT_PROGS

Tworzenie i administrowanie s…

Atrybut autor w tabeli ksiazka oznacza

| CREATE TABLE ksiazka ( id INT UNSIGNED NOT NULL AUTO_INCREMENT PRIMARY KEY, tytul VARCHAR(200), autor SMALLINT UNSIGNED NOT NULL, CONSTRAINT `dane` FOREIGN KEY (autor) REFERENCES autorzy(id) ); |

A. kluczem obcym powiązanym z tabelą autorzy

B. atrybut typu tekstowego zawierający informacje o autorze

C. kluczem podstawowym tabeli ksiazka

D. atrybut używany w relacji z tabelą dane

Tworzenie i administrowanie s…

Podczas obróbki dźwięku, aby eliminować niepożądane dźwięki wynikające z niskiej jakości mikrofonu, należy użyć narzędzia

A. echa

B. obwiedni

C. wyciszenia

D. usuwania szumów

Administracja i eksploatacja …

Port AGP służy do łączenia

A. kart graficznych

B. szybkich pamięci masowych

C. urządzeń peryferyjnych

D. modemu

Tworzenie i administrowanie s…

Jakie z wymienionych par znaczników HTML działają w ten sam sposób na stronie internetowej, jeżeli żadne style CSS nie zostały określone?

A. <meta> oraz <title>

B. <b> oraz <strong>

C. <b> oraz <big>

D. <p> oraz <h2>

Administracja i eksploatacja …

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie danych przedstawionych w tabeli, określ właściwy adres bramy dla komputera K2.

| Interfejs | Adres IP | Maska |

|---|---|---|

| G0 | 172.16.0.1 | 255.255.0.0 |

| G1 | 192.168.0.1 | 255.255.255.0 |

A. 172.16.0.1

B. 192.168.0.2

C. 192.168.0.1

D. 172.16.0.2

Administracja i eksploatacja …

Do sprawdzenia, czy zainstalowana karta graficzna komputera przegrzewa się, użytkownik może wykorzystać program

A. CPU-Z

B. HD Tune

C. Everest

D. CHKDSK

Administracja i eksploatacja …

Podstawowym zadaniem mechanizmu Plug and Play jest

A. automatyczne usuwanie sterowników, które nie były używane przez dłuższy czas

B. rozpoznanie nowo podłączonego urządzenia oraz automatyczne przydzielenie mu zasobów

C. automatyczne tworzenie kopii zapasowych danych na świeżo podłączonym nośniku pamięci

D. automatyczne uruchamianie ostatnio zagranej gry

Administracja i eksploatacja …

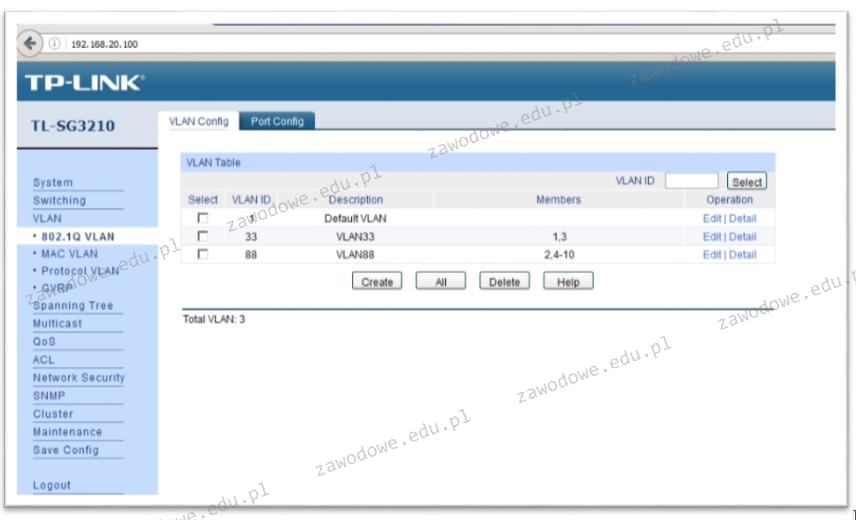

Na schemacie przedstawiono układ urządzenia. Do jakich portów należy podłączyć serwer o adresie IP 192.168.20.254/24 oraz stację roboczą o adresie IP 192.168.20.10/24, aby umożliwić ich komunikację w sieci?

A. Do portów 3 i 4

B. Do portów 1 i 2

C. Do portów 2 i 3

D. Do portów 1 i 3

Tworzenie i administrowanie s…

W języku HTML w celu określenia słów kluczowych dla danej strony, należy zastosować następujący zapis

A. <meta name="description" content="psy, koty, gryzonie">

B. <meta name="keywords" content="psy, koty, gryzonie">

C. <meta keywords="psy, koty, gryzonie">

D. <meta name="keywords" = "psy, koty, gryzonie">

Tworzenie i administrowanie s…

W CSS, aby ustalić wewnętrzny górny margines, czyli odstęp pomiędzy elementem a jego obramowaniem, należy zastosować komendę

A. outline-top

B. local-top

C. border-top

D. padding-top

Administracja i eksploatacja …

Jakie urządzenie należy wykorzystać w sieci Ethernet, aby zredukować liczbę kolizji pakietów?

A. Koncentrator

B. Regenerator

C. Przełącznik

D. Bramkę VoIP

Tworzenie i administrowanie s…

Grafik chce przekształcić bez utraty jakości obraz formatu JPEG w format PNG w ten sposób, żeby wszędzie tam, gdzie w pierwotnym obrazie jest kolor biały, w obrazie docelowym była przezroczystość. Aby to zrobić, powinien

A. przekształcić obraz w odcienie szarości.

B. zaimportować obraz do edytora grafiki wektorowej.

C. dodać kanał alfa.

D. zmniejszyć rozdzielczość obrazu.