Filtrowanie pytań

Administracja i eksploatacja …

A. 9

B. 5

C. 1

D. 4

Tworzenie i administrowanie s…

W skrypcie PHP należy stworzyć cookie o nazwie "owoce", które przyjmie wartość "jabłko". Cookie powinno być dostępne przez jedną godzinę od momentu jego utworzenia. W tym celu w skrypcie PHP trzeba zastosować funkcję:

A. setcookie("owoce", "jabłko", time()+3600);

B. cookie("owoce", "jabłko", 3600);

C. cookie("jabłko", "owoce", 3600);

D. setcookie("jabłko", "owoce", time()+3600);

Administracja i eksploatacja …

Podczas przetwarzania pakietów danych w sieci, wartość pola TTL (ang. Time To Live) jest modyfikowana za każdym razem, gdy pakiet przechodzi przez ruter. Jaką wartość tego pola należy ustawić, aby ruter skasował pakiet?

A. 255

B. 0

C. 127

D. 64

Administracja i eksploatacja …

Która funkcja przełącznika zarządzalnego umożliwia kontrolę przepustowości każdego z wbudowanych portów?

A. Port Mirroring.

B. Bandwidth control.

C. IP Security.

D. Link aggregation.

Administracja i eksploatacja …

Która z kart graficznych nie będzie kompatybilna z monitorem, posiadającym złącza pokazane na ilustracji (zakładając, że nie można użyć adaptera do jego podłączenia)?

A. Fujitsu NVIDIA Quadro M2000 4GB GDDR5 (128 Bit) 4xDisplayPort

B. HIS R7 240 2GB GDDR3 (128 bit) HDMI, DVI, D-Sub

C. Sapphire Fire Pro W9000 6GB GDDR5 (384 bit) 6x mini DisplayPort

D. Asus Radeon RX 550 4GB GDDR5 (128 bit), DVI-D, HDMI, DisplayPort

Administracja i eksploatacja …

W systemie Linux plik messages zawiera

A. ogólne dane o zdarzeniach systemowych

B. komunikaty dotyczące uruchamiania systemu

C. systemowe kody błędów

D. informacje o uwierzytelnianiu

INF.02 Pytanie 3807

Administracja i eksploatacja …

Który program umożliwia sprawdzanie stanów portów i wykonuje próby połączeń z nimi?

A. arp

B. ipconfig

C. ifconfig

D. nmap

Administracja i eksploatacja …

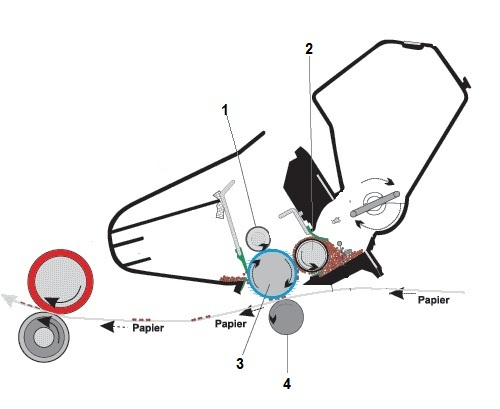

Na przedstawionym schemacie drukarki laserowej wałek światłoczuły oznaczono numerem

A. 3

B. 4

C. 2

D. 1

Administracja i eksploatacja …

Jakie urządzenie ma za zadanie utrwalenie tonera na papierze w trakcie drukowania z drukarki laserowej?

A. bęben światłoczuły

B. wałek grzewczy

C. elektroda ładująca

D. listwa czyszcząca

Administracja i eksploatacja …

Aby połączyć projektor multimedialny z komputerem, nie można zastosować złącza

A. HDMI

B. D-SUB

C. USB

D. SATA

Tworzenie i administrowanie s…

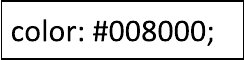

W dołączonym fragmencie kodu CSS kolor został przedstawiony w formie

A. dziesiętnej

B. HSL

C. CMYK

D. szesnastkowej

Tworzenie i administrowanie s…

Jakie jest zastosowanie programu debugger?

A. badania kodu źródłowego w celu znalezienia błędów składniowych

B. interpretacji kodu w wirtualnej maszynie Java

C. analizy wykonywanego programu w celu lokalizacji błędów

D. tłumaczenia kodu napisanego w języku wyższego poziomu na język maszynowy

Administracja i eksploatacja …

W komunikacie o błędzie w systemie, informacja przedstawiana w formacie heksadecymalnym oznacza

A. nazwę sterownika

B. definicję błędu

C. odnośnik do systemu pomocy

D. kod błędu

Administracja i eksploatacja …

Przedmiot widoczny na ilustracji to

A. miernik długości kabli

B. tester diodowy kabla UTP

C. złączarka wtyków RJ45

D. narzędzie uderzeniowe typu krone

Tworzenie i administrowanie s…

void wypisz(int n) {

for (int i = 1; i <= n; i++) {

System.out.println("Wykonanie operacji po raz " + i);

}

System.out.println("Wykonanie kolejnej operacji!");

}

Złożoność obliczeniowa prezentowanego kodu wynosi:

A. O(n)

B. O(n!)

C. O(n²)

D. O(1)

Administracja i eksploatacja …

Wskaż poprawną kolejność czynności prowadzących do zamontowania procesora w gnieździe LGA na nowej płycie głównej, odłączonej od źródła zasilania.

| Nr czynności | Działanie |

|---|---|

| 1 | Odgięcie dźwigni i otwarcie klapki |

| 2 | Montaż układu chłodzącego |

| 3 | Zamknięcie klapki i dociśnięcie dźwigni |

| 4 | Podłączenie układu chłodzącego do zasilania |

| 5 | Lokalizacja gniazda procesora |

| 6 | Nałożenie pasty termoprzewodzącej |

| 7 | Włożenie procesora do gniazda |

A. 5, 6, 1, 7, 2, 3, 4

B. 5, 2, 3, 4, 1, 6, 7

C. 5, 7, 6, 1, 4, 3, 2

D. 5, 1, 7, 3, 6, 2, 4

Tworzenie i administrowanie s…

Funkcją w PHP, która służy do tworzenia ciasteczek, jest

A. addcokie()

B. echocokie()

C. createcookie()

D. setcookie()

Administracja i eksploatacja …

W systemie Windows Server narzędzie, które pozwala na zarządzanie zasadami grupowymi, to

A. Menedżer procesów

B. Serwer DNS

C. Konsola GPMC

D. Panel kontrolny

Administracja i eksploatacja …

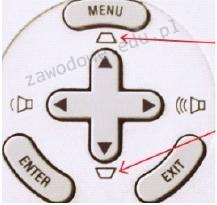

Na przedstawionym obrazku zaznaczone są strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

A. modyfikować poziom jasności obrazu.

B. regulować zniekształcony obraz.

C. przystosować odwzorowanie przestrzeni kolorów.

D. zmieniać źródła sygnału.

Tworzenie i administrowanie s…

Jaką wartość zwróci poniższa instrukcja w JavaScript?

| document.write(5==='5'); |

A. false

B. true

C. 0

D. 1

Administracja i eksploatacja …

Długi oraz dwa krótkie dźwięki sygnałowe BIOS POST od AMI i AWARD sygnalizują problem

A. mikroprocesora

B. karty graficznej

C. zegara systemowego

D. karty sieciowej

Tworzenie i administrowanie s…

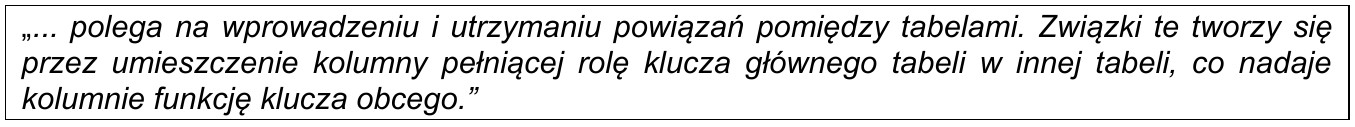

Jaką integralność określa przytoczona definicja?

A. Referencyjną

B. Statyczną

C. Semantyczną

D. Encji

Tworzenie i administrowanie s…

Czy przedstawione w języku CSS ustawienia czcionki będą dotyczyć dla * {

font-family: Tahoma;

color: Teal;

}

?

* {

font-family: Tahoma;

color: Teal;

}A. znaczników o id równym *

B. znaczników z klasą przypisaną równą *

C. całego dokumentu HTML, niezależnie od późniejszych reguł CSS

D. całego dokumentu HTML, jako domyślne formatowanie dla wszystkich elementów strony

Administracja i eksploatacja …

Ile wynosi pojemność jednowarstwowej płyty Blu-ray?

A. 25GB

B. 100GB

C. 25MB

D. 50GB

Tworzenie i administrowanie s…

Które kolory tła zostały przypisane odpowiednio do akapitów o identyfikatorach 1, 2, 3, 4? <p id="1" style="background-color:rgb(128,128,128);"> Akapit 1</p>

<p id="2" style="background-color:rgb(255,255,0);"> Akapit 2</p>

<p id="3" style="background-color:rgb(0,128,0);"> Akapit 3</p>

<p id="4" style="background-color:rgb(0,0,255);"> Akapit 4</p>

A. Szary, żółty, zielony, niebieski.

B. Żółty, zielony, czerwony, szary.

C. Szary, niebieski, czerwony, żółty.

D. Żółty, czerwony, zielony, szary.

Administracja i eksploatacja …

Do umożliwienia komunikacji pomiędzy sieciami VLAN, wykorzystuje się

A. Modem

B. Koncentrator

C. Punkt dostępowy

D. Router

Tworzenie i administrowanie s…

Jak wykonanie zapytania SQL przedstawionego poniżej wpłynie na tabelę pracownicy?

ALTER TABLE pracownicy MODIFY plec char(9);

A. Zmieni typ danych kolumny plec na znakowy o stałej długości 9.

B. Utworzy kolumnę plec o typie znakowym o zmiennej długości 9.

C. Utworzy kolumnę plec o typie znakowym o stałej długości 9.

D. Zmieni typ danych kolumny plec na znakowy o zmiennej długości 9.

Tworzenie i administrowanie s…

Która z funkcji agregujących dostępnych w SQL służy do obliczania średniej z wartości znajdujących się w określonej kolumnie?

A. MIN

B. COUNT

C. SUM

D. AVG

Tworzenie i administrowanie s…

W języku JavaScript funkcja document.getElementById() ma na celu

A. pobrać dane z pola formularza i zapisać je do zmiennej id

B. zwrócić odnośnik do pierwszego elementu HTML o określonym id

C. sprawdzić poprawność formularza z identyfikatorem id

D. umieścić tekst o treści 'id' na stronie internetowej

Administracja i eksploatacja …

W systemach Windows profil użytkownika tymczasowego jest

A. ładowany do systemu w przypadku, gdy wystąpi błąd uniemożliwiający załadowanie profilu mobilnego użytkownika

B. ładowany do systemu z serwera, definiuje konkretne ustawienia dla poszczególnych użytkowników oraz całych grup

C. ustawiany przez administratora systemu i przechowywany na serwerze

D. generowany w momencie pierwszego logowania do komputera i przechowywany na lokalnym dysku twardym urządzenia

Administracja i eksploatacja …

Do serwisu komputerowego przyniesiono laptopa, którego matryca wyświetla obraz w bardzo słabej jakości. Dodatkowo obraz jest znacząco ciemny i widoczny jedynie z niewielkiej odległości. Co może być przyczyną tej usterki?

A. uszkodzony inwerter

B. uszkodzone łącze między procesorem a matrycą

C. rozbita matryca

D. uszkodzone gniazdo HDMI

Administracja i eksploatacja …

Aby komputery mogły udostępniać dane w sieci, NIE powinny mieć tych samych

A. grup roboczych.

B. serwerów DNS.

C. masek podsieci.

D. adresów IP.

Tworzenie i administrowanie s…

Kod przedstawiony poniżej został napisany w języku JavaScript. W zdefiniowanym obiekcie metoda to element o nazwie

var obj1 = {

czescUlamkowa: 10,

czescCalkowita: 20,

oblicz: function () { ... }

}

A. obj1

B. czescCalkowita

C. oblicz

D. czescUlamkowa

Administracja i eksploatacja …

Gniazdo LGA umieszczone na płycie głównej komputera stacjonarnego pozwala na zamontowanie procesora

A. Athlon 64 X2

B. AMD Sempron

C. Intel Core i5

D. Intel Pentium II Xeon

Administracja i eksploatacja …

W specyfikacji technicznej płyty głównej znajduje się zapis Supports up to Athlon XP 3000+ processor. Co to oznacza w kontekście obsługi procesorów przez tę płytę główną?

A. wszystkie o częstotliwości większej niż 3000 MHz

B. zgodnie z mobile Athlon 64

C. nie nowsze niż Athlon XP 3000+

D. wszystkie o częstotliwości mniejszej niż 3000 MHz

Administracja i eksploatacja …

W systemie Windows odpowiednikiem macierzy RAID1 jest wolumin

A. dublowany

B. prosty

C. łączony

D. rozłożony

Tworzenie i administrowanie s…

Jakie narzędzie pozwala na zaimportowanie pliku z danymi SQL do bazy danych MySQL?

A. TotalCommander

B. Symfony 3

C. FileZilla

D. phpMyAdmin

Tworzenie i administrowanie s…

Jakie imiona spełniają warunki klauzuli LIKE w zapytaniu? SELECT imie FROM mieszkancy WHERE imie LIKE '_r%';

A. Arleta, Krzysztof, Krystyna, Tristan

B. Krzysztof, Krystyna, Romuald

C. Gerald, Jarosław, Marek, Tamara

D. Rafał, Rebeka, Renata, Roksana

Tworzenie i administrowanie s…

Który z poniższych języków jest używany do stylizacji stron WWW?

A. SQL

B. CSS

C. Python

D. HTML

Administracja i eksploatacja …

Oprogramowanie komputerowe, które jest dostępne bezpłatnie i bez ograniczeń czasowych, jest dystrybuowane na podstawie licencji typu

A. public domain

B. trial

C. donationware

D. shareware