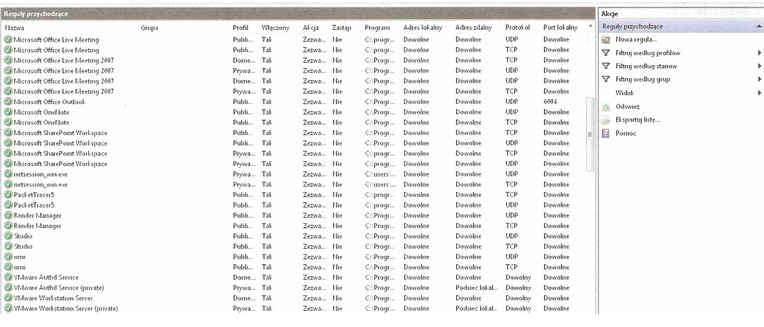

Zrzut ekranu przedstawia program typu firewall, co można stwierdzić na podstawie widocznych elementów interfejsu użytkownika. Programy firewall są kluczowym elementem zabezpieczeń sieciowych, ponieważ monitorują i kontrolują ruch sieciowy zgodnie z wcześniej zdefiniowanymi zasadami. Widoczne kolumny, takie jak 'Profil', 'Włączony', 'Akcja', 'Program', 'Adres lokalny', 'Adres zdalny', 'Protokół', 'Port lokalny' i 'Port zdalny', wskazują na zaawansowaną konfigurację reguł zabezpieczeń, co jest charakterystyczne dla firewalla. Dobrą praktyką jest regularne przeglądanie i aktualizowanie tych reguł, aby dostosować je do zmieniających się zagrożeń oraz wymagań organizacji. W kontekście branżowym, zgodność z normami bezpieczeństwa, takimi jak ISO/IEC 27001, zaleca stosowanie takich narzędzi w celu ochrony danych oraz infrastruktury IT. Programy firewall mogą również współpracować z innymi systemami bezpieczeństwa, takimi jak oprogramowanie antywirusowe, aby stworzyć wielowarstwową ochronę, co zwiększa ogólną skuteczność zabezpieczeń.

Wybór odpowiedzi niewłaściwie klasyfikującej funkcję przedstawionego programu może prowadzić do poważnych konsekwencji w zrozumieniu roli różnych narzędzi zabezpieczających w systemach informatycznych. Odpowiedź dotycząca oprogramowania antywirusowego jest nieprawidłowa, ponieważ programy antywirusowe mają na celu wykrywanie i usuwanie złośliwego oprogramowania, a nie monitorowanie i kontrolowanie ruchu sieciowego. Z kolei, programy antyspamowe są zaprojektowane w celu blokowania niechcianych wiadomości e-mail, co również nie odnosi się do przedstawionych reguł przychodzących. Odpowiedzi dotyczące oprogramowania typu recovery są mylące, ponieważ odnosi się to do narzędzi służących do odzyskiwania danych, a nie do bieżącej kontroli ruchu sieciowego. Typowym błędem myślowym jest zakładanie, że każde oprogramowanie związane z bezpieczeństwem działa w podobny sposób, co ignoruje ich specjalizację i przeznaczenie. Właściwe zrozumienie różnic między tymi typami oprogramowania jest kluczowe dla zapewnienia efektywnego zarządzania bezpieczeństwem informacji, a niepoprawne klasyfikacje mogą prowadzić do niedostatecznej ochrony przed zagrożeniami w sieci.