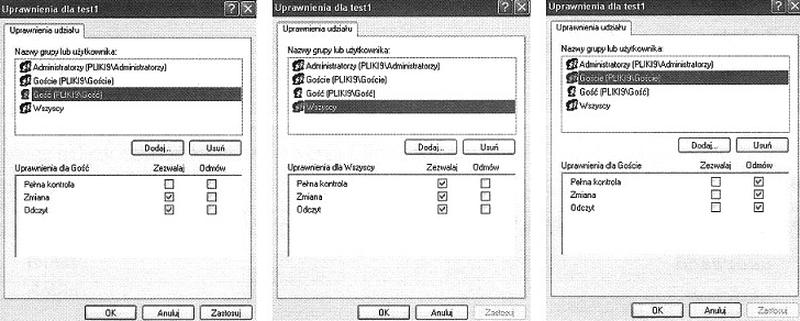

Odpowiedź, że użytkownik Gość nie ma uprawnień do folderu test1, jest jak najbardziej trafna. Widać to z informacji o strukturze uprawnień, które były przedstawione. Zarówno Gość, jak i jego grupa Goście nie dostali żadnych uprawnień, co zauważyłeś na grafice. Jeżeli mówimy o zarządzaniu dostępem, brak zaznaczenia pól przy użytkowniku i grupie to standardowa praktyka, żeby ograniczyć dostęp. Warto pamiętać, że w systemach informatycznych stosuje się zasadę minimalnych uprawnień. To znaczy, że użytkownicy powinni mieć tylko te uprawnienia, których potrzebują do swoich zadań. W tym przypadku Gość nie może ani przeglądać, ani modyfikować zawartości folderu test1, co jest zgodne z zasadami bezpieczeństwa. Takie podejście naprawdę zmniejsza ryzyko, że ktoś niepowołany uzyska dostęp do zastrzeżonych danych.

Wszystkie błędne odpowiedzi wynikają z nieporozumienia na temat uprawnień użytkownika Gość do folderu test1. Stwierdzenie, że Gość mógłby mieć pełne uprawnienia, to absolutnie zła interpretacja. W tej sytuacji ani on, ani grupa Goście nie mają przypisanych żadnych uprawnień. Pełne uprawnienia oznaczają, że można coś odczytać, zapisać lub modyfikować, a tu takie opcje są wykluczone. Mówiąc o uprawnieniach, nie można też myśleć, że fakt bycia w grupie automatycznie daje pełny dostęp, bo to nie tak działa. Dlatego zawsze warto sprawdzić, jakie uprawnienia rzeczywiście mają użytkownicy. To ważne, żeby zasady bezpieczeństwa były wprowadzone i przestrzegane.