Pytanie 1

Co można zaobserwować przy pomocy programu Wireshark?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Co można zaobserwować przy pomocy programu Wireshark?

W sieci komputerowej pracującej pod kontrolą systemu Linux do współdzielenia drukarek można wykorzystać serwer

Wskaż rysunek przedstawiający materiał eksploatacyjny typowy dla drukarek żelowych

Aby złożyć komputer z podzespołów, wykorzystując obudowę SFF, należy wybrać płytę główną w standardzie

Profil użytkownika systemu Windows Serwer, który nie zapisuje, ani na serwerze ani na stacji roboczej, zmian wprowadzanych do bieżącego pulpitu po wylogowaniu użytkownika, to profil

Który zakres grupy domyślnie jest ustawiany dla nowo utworzonej grupy w kontrolerze domeny systemu Windows Serwer?

Którym poleceniem w systemie Linux przypisuje się adres IP i maskę podsieci dla interfejsu eth0?

Zasady filtracji ruchu sieciowego firewall są definiowane w postaci

W czterech sklepach sprzedawany jest ten sam komputer w różnych cenach. Najtaniej można go nabyć w sklepie

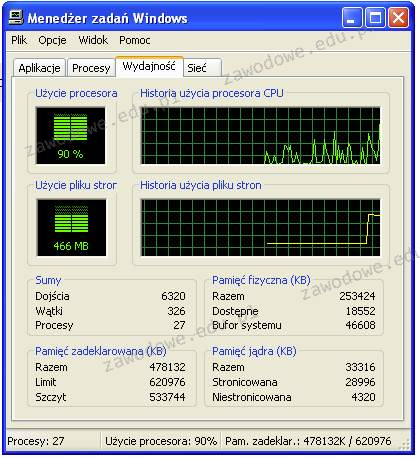

Analizując rysunek zauważamy, że limit zadeklarowanej pamięci wynosi 620976 KB. Widać jednocześnie, że zainstalowanej pamięci fizycznej w analizowanym systemie jest mniej niż pamięci zadeklarowanej. Jaki typ pamięci decyduje w tym wypadku o zwiększeniu limitu pamięci zadeklarowanej ponad wielkość zainstalowanej pamięci fizycznej?

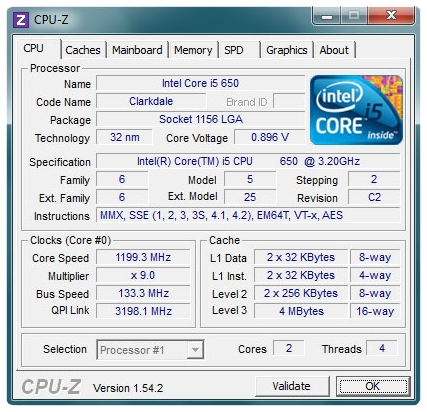

W dokumentacji technicznej procesora producent umieścił wyniki testu przeprowadzonego za pomocą programu CPU-Z. Wynika z niego, że procesor ma

Specyfika pracy firmy wymaga posługiwania się systemami plików charakteryzujących się dużym bezpieczeństwem i możliwością szyfrowania danych. W tym celu należy zastosować system operacyjny Windows

Gniazdo LGA znajdujące się na płycie głównej komputera stacjonarnego umożliwia zainstalowanie procesora

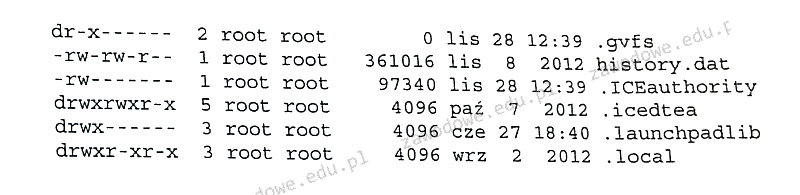

Przedstawiony wydruk w systemie rodziny Linux pojawi się po wydaniu komendy

Uruchomienie systemu Windows w trybie debugowania pozwala na

W której topologii sieci fizycznej każdy komputer jest połączony z dokładnie dwoma sąsiednimi komputerami, bez dodatkowych urządzeń aktywnych?

Podłączając drukarkę wyposażoną w złącze równoległe do komputera, który posiada tylko porty USB należy zastosować adapter

Aby umożliwić wymianę danych pomiędzy dwoma różnymi sieciami należy zastosować

Najskuteczniejszą metodą zabezpieczenia domowej sieci Wi-Fi jest

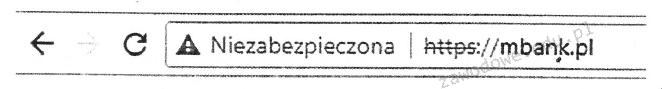

Określ przyczynę wystąpienia komunikatu, który jest przedstawiony na rysunku.

Współcześnie pamięci podręczne procesora drugiego poziomu (ang. "L-2 cache") wykonane są z układów pamięci

Aby system operacyjny miał szybszy dostęp do plików znajdujących się na dysku twardym, należy przeprowadzić

Najbardziej prawdopodobną przyczyną słabej jakości wydruku drukarki laserowej, charakteryzującego się widocznym rozmazywaniem tonera jest

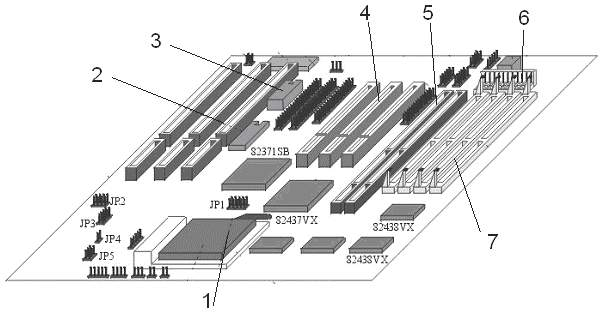

W przedstawionej na schemacie płycie głównej złącze PCI oznaczone jest numerem

W systemie Linux narzędziem, które pokazuje trasę jaką pokonują pakiety od miejsca źródła do miejsca przeznaczenia, procentowy udział strat oraz informację na temat opóźnień pakietów, jest

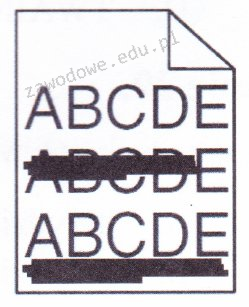

Przyczyną problemu z wydrukiem z drukarki laserowej pokazanym na rysunku jest

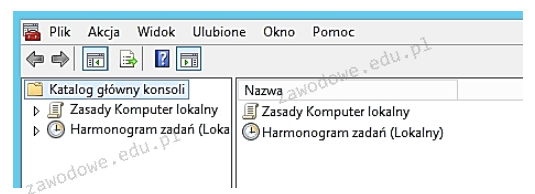

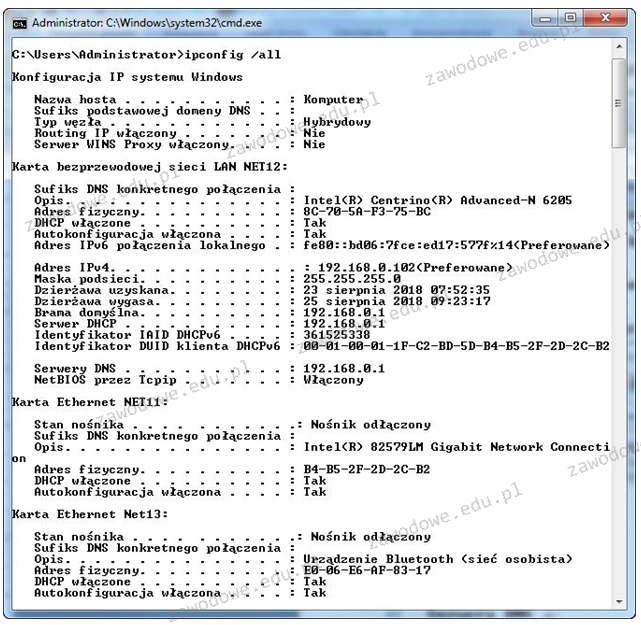

Aby uruchomić konsolę przedstawioną na rysunku, należy wpisać w wierszu poleceń

Po analizie zamieszczonych wyników konfiguracji kart sieciowych zainstalowanych na komputerze można stwierdzić, że

Usługa przechowywania zasobów na zewnętrznym serwerze dostępnym poprzez Internet to

Urządzenie peryferyjne sterowane za pomocą komputera, stosowane do pracy z płaskimi powierzchniami wielkoformatowymi, które do tworzenia wydruku odpornego na czynniki zewnętrzne wykorzystuje farby na bazie rozpuszczalników, to ploter

Aby zainstalować serwer proxy w systemie Linux, należy zastosować program

Oprogramowanie, które wymaga wyrażenia zgody na emisję reklam lub wykupienia pełnej licencji, aby wyłączyć reklamy, jest rozpowszechniane na licencji

ARP Address Resolution Protocol) jest protokołem realizującym odwzorowanie adresu IP na

Co nie powinno być miejscem przechowywania kopii bezpieczeństwa danych znajdujących się na dysku twardym komputera?

W systemie Linux plik ma ustawione uprawnienia na 765. Grupa przypisana do tego pliku może go

Do czyszczenia układów optycznych w sprzęcie komputerowym należy użyć

Dziedziczenie uprawnień polega na

Który zakres adresów IPv4 można wykorzystać jako adresy prywatne w sieci lokalnej?

Aby zmienić właściciela pliku w systemie Linux, należy użyć polecenia

W stacjach roboczych są zainstalowane karty sieciowe Ethernet 10/100/1000 ze złączem RJ45. Które medium transmisyjne należy wybrać do budowy sieci komputerowej, aby zapewnić pracę z najwyższą przepustowością?