Pytanie 1

Która antena charakteryzuje się największym zyskiem energetycznym oraz umożliwia zestawienie połączenia na dużą odległość?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Która antena charakteryzuje się największym zyskiem energetycznym oraz umożliwia zestawienie połączenia na dużą odległość?

Norma TIA/EIA-568-B.2 określa specyfikację parametrów transmisyjnych

Aby sprawdzić integralność systemu plików w Linuksie należy użyć polecenia

FDDI (ang. Fiber Distributed Data Interface) to standard transmisji danych oparty na technologii światłowodowej. Jaką topologię stosujemy w sieciach wykonanych wg tej technologii?

Protokół umożliwiaący pobieranie poczty e-mail z serwera to

Patchcord to

Wskaż element, który dopasowuje poziom napięcia z sieci energetycznej przy użyciu transformatora przenoszącego energię z jednego obwodu elektrycznego do drugiego z wykorzystaniem zjawiska indukcji magnetycznej.

Przedstawiony fragment konfiguracji zapory sieciowej zezwala na ruch sieciowy z wykorzystaniem protokołów ```iptables -A INPUT --protocol tcp --dport 443 -j ACCEPT iptables -A INPUT --protocol tcp --dport 143 -j ACCEPT iptables -A OUTPUT --protocol tcp --dport 443 -j ACCEPT iptables -A OUTPUT --protocol tcp --dport 143 -j ACCEPT```

Który rodzaj macierzy dyskowych oferuje tzw. mirroring dysków?

Który z adresów IPv4 jest adresem klasy C?

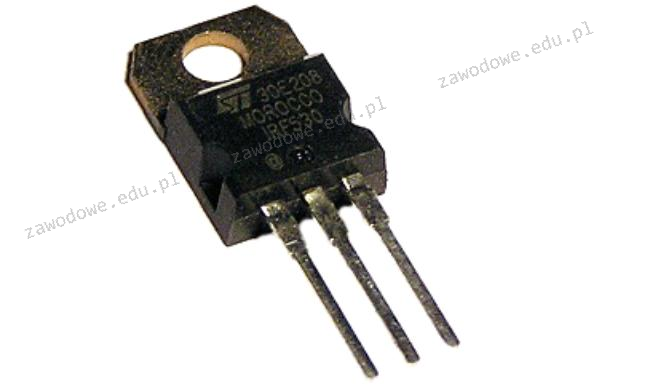

Przedstawiony na rysunku element elektroniczny to

W której fizycznej topologii sieci komputerowej każdy węzeł sieci ma fizyczne połączenie z każdym innym węzłem sieci?

GRUB, LILO, NTLDR to

Który zakres grupy domyślnie jest ustawiany dla nowo utworzonej grupy w kontrolerze domeny systemu Windows Serwer?

Atak typu hijacking na serwer sieciowy charakteryzuje się

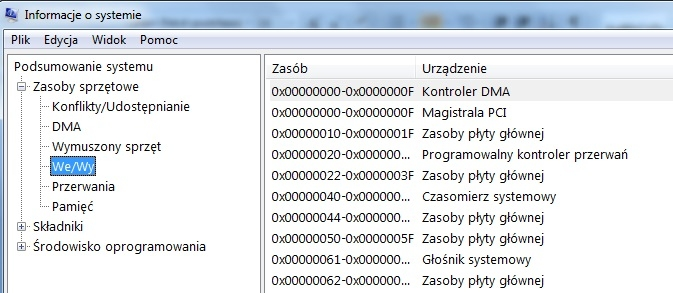

W jakim systemie liczbowym są zapisane zakresy We/Wy przedstawione na rysunku?

W jakiej fizycznej topologii uszkodzenie jednej stacji roboczej zatrzyma działanie całej sieci?

W systemie Linux polecenie chown umożliwia

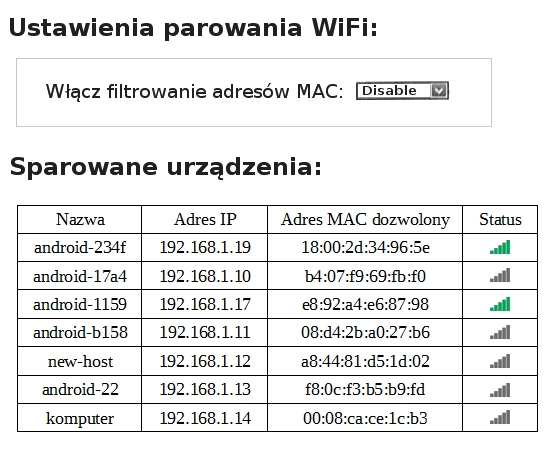

Rysunek przedstawia konfigurację urządzenia WiFi. Wskaż, które stwierdzenie dotyczące konfiguracji jest prawdziwe:

Której liczbie dziesiętnej odpowiada liczba FF zapisana w systemie szesnastkowym?

Użycie polecenia fsck w systemie Linux spowoduje

Aby serwer umożliwiał transmisję danych w pasmach częstotliwości 2,4 GHz oraz 5 GHz, należy zainstalować w nim kartę sieciową pracującą w standardzie

Standard IEEE 802.11 definiuje sieci

Co służy do zabezpieczenia komputera przed niepożądanym oprogramowaniem pochodzącym z Internetu?

Atak DDoS ang. Distributed Denial of Service) na serwer spowoduje

Której funkcji należy użyć do wykonania kopii zapasowej rejestru systemowego w edytorze regedit?

Topologia fizyczna sieci, w której jako medium transmisyjne stosuje się fale radiowe, jest nazywana topologią

Gdzie w edytorze tekstu wprowadza się informację lub ciąg znaków, który ma pojawić się na wszystkich stronach dokumentu?

Konwerter RAMDAC przetwarza sygnał

W systemie Linux, aby zmienić nowo tworzonym użytkownikom domyślny katalog domowy na katalog /users/home/new, należy użyć polecenia

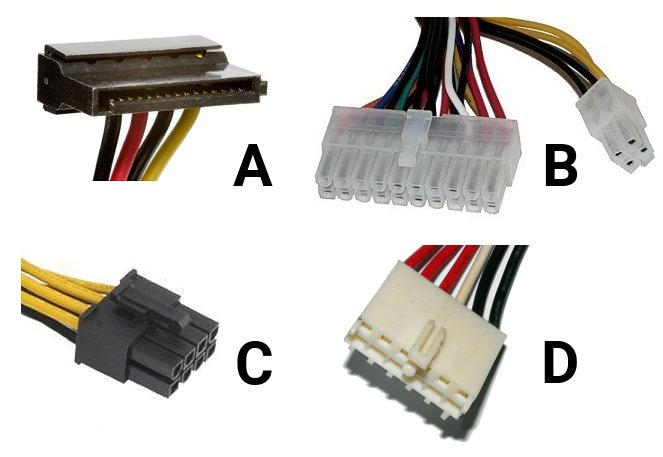

Wskaż wtyk zasilający, który podczas montażu zestawu komputerowego należy podłączyć do napędu optycznego.

Wskaż rysunek przedstawiający kondensator stały.

Adres MAC (Medium Access Control Address) jest sprzętowym adresem karty sieciowej Ethernet warstwy modelu OSI

Ile klawiszy funkcyjnych znajduje się na klawiaturze w standardzie QWERTY?

Aby profil stał się obowiązkowym, należy zmienić rozszerzenie pliku ntuser.datna

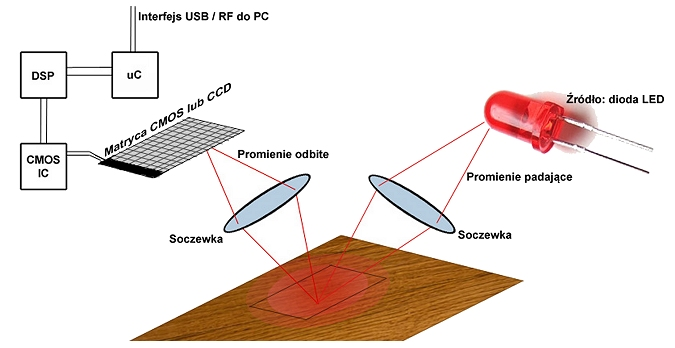

Przedstawiony schemat obrazuje zasadę działania

Standard o nazwie IEEE 802.11 stosowany w lokalnych sieciach komputerowych opisuje sieć:

Urządzenie umożliwiające łączenie hostów jednej sieci z hostami w innych sieciach to

W topologii fizycznej gwiazdy, wszystkie urządzenia pracujące w sieci, są

Plik tekstowy wykonaj.txt w systemie Linux zawiera: echo -n "To jest tylko " echo "jedna linijka tekstu" Wykonanie zawartych w pliku poleceń możliwe będzie po