Pytanie 1

$liczba = 10; while($liczba<50){ echo "$liczba"; $liczba=$liczba+5; } Jakie liczby zostaną wyświetlone w wyniku działania tej pętli w języku PHP?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

$liczba = 10; while($liczba<50){ echo "$liczba"; $liczba=$liczba+5; } Jakie liczby zostaną wyświetlone w wyniku działania tej pętli w języku PHP?

Polecenie DBCC CHECKDB 'sklepAGD', Repair_fast) w systemie MS SQL Server

Aby strona WWW mogła być przesyłana do przeglądarki w formie zaszyfrowanej, należy zastosować protokół

Aby uruchomić skrypt JavaScript, potrzebne jest oprogramowanie

Znacznik w języku HTML jest używany do wskazania

W zamieszczonym przykładzie pseudoklasa hover sprawi, że styl pogrubiony będzie przypisany

| a:hover { font-weight: bold; } |

Rodzaj zmiennej w języku JavaScript

Dostępna jest tabela ksiazki z kolumnami: tytul (typ tekstowy) oraz cena (typ liczbowy). W celu uzyskania z kwerendy SELECT jedynie tytułów, dla których cena jest mniejsza od 50 zł, należy użyć następującego zapisu:

Poziom izolacji transakcji Repeatable Read (tryb powtarzalnego odczytu) używany przez MS SQL jest związany z problemem

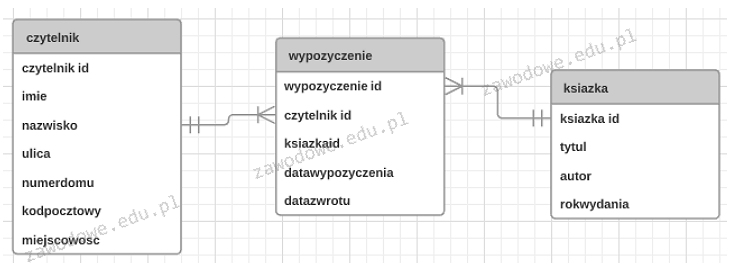

W zaprezentowanym schemacie bazy danych o nazwie biblioteka, składniki: czytelnik, wypożyczenie oraz książka są

Aby dodać nowy rekord do tabeli Pracownicy, konieczne jest zastosowanie polecenia SQL

W kodzie PHP wykonano przedstawioną operację na bazie danych. Której funkcji należy użyć, aby pobrać liczbę zmienionych w tabeli wierszy?

|

Jakiego elementu HTML należy użyć, aby uzyskać tekst z czcionką o stałej szerokości znaku, w którym uwzględnione są dodatkowe spacje, tabulacje oraz znaki końca linii?

...

......

w HTML jest używany do wyświetlania tekstu w formacie preformatowanym. Oznacza to, że w tym przypadku przeglądarka internetowa zachowuje wszystkie wprowadzone spacje, tabulacje i znaki końca linii, co jest kluczowe dla prezentacji kodu źródłowego lub tekstu, który wymaga zachowania dokładnej struktury. Elementwyświetla tekst czcionką o stałej szerokości, co ułatwia czytelność, zwłaszcza w kontekście programowania. Na przykład, jeśli chcemy pokazać fragment kodu w HTML, możemy użyć znacznika, aby zachować wcięcia i dokładną formę kodu. Przykładowy kod HTML może wyglądać tak:function helloWorld() { console.log('Hello, World!'); }. Zgodnie z wytycznymi W3C, elementpowinien być używany z umiarem, ponieważ może prowadzić do problemów z dostępnością, jeśli jest stosowany w kontekście, w którym nie jest potrzebny. Należy również zwrócić uwagę, że tekst wnie jest automatycznie dostosowywany do szerokości kontenera, co może być istotne w projektowaniu responsywnym.

Jakiego typu mechanizm zabezpieczeń dotyczący uruchamiania aplikacji jest obecny w środowisku wykonawczym platformy .NET Framework?

Która operacja nie wpłynie na wielkość zajmowanej pamięci przez plik graficzny?

Element zadeklarowany w języku C++ double x*; oznacza

Jakie znaczenie ma pole autor w tabeli ksiazka?

Aby wykonać usunięcie wszystkich zapisów z tabeli, konieczne jest użycie kwerendy

W bazie danych znajdują się dwie tabele, które są ze sobą połączone relacją 1..n. Jakiej klauzuli SQL należy użyć, aby uzyskać odpowiadające sobie dane z obu tabel?

Który z typów formatów oferuje największą kompresję pliku dźwiękowego?

Jaką wartość zwróci ten algorytm? ```Z = 0 N = 1 dopóki Z < 3: N = N * 2 + 1 Z = Z + 1 wypisz N```

Tabela o nazwie naprawy posiada kolumny klient oraz czyNaprawione. W celu usunięcia rekordów, w których wartość pola czyNaprawione wynosi prawda, należy użyć komendy

Jakiego polecenia SQL należy użyć, aby usunąć z tabeli artykuly wiersze, które zawierają słowo "sto" w dowolnej lokalizacji pola tresc?

Kto z wymienionych zajmuje się stałym przygotowaniem systemu bazy danych do działania w produkcji, zarządzaniem kontami użytkowników oraz instalowaniem nowych wersji systemu bazodanowego?

W języku PHP zamieszczono fragment kodu. Plik cookie utworzony przez to polecenie

Jednym z kluczowych identyfikatorów wpisu w bazie danych jest pole

Dana jest tablica n-elementowa o nazwie t[n] Zadaniem algorytmu zapisanego w postaci kroków jest wypisanie sumy

| K1: i = 0; wynik = 0; K2: Dopóki i < n wykonuj K3 .. K4 K3: wynik ← wynik + t[i] K4: i ← i + 2 K5: wypisz wynik |

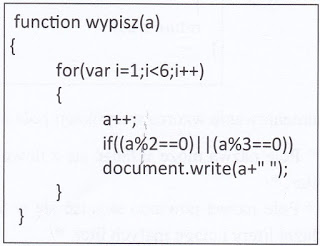

Jakie wartości zwróci funkcja wypisz2) napisana w języku JavaScript?

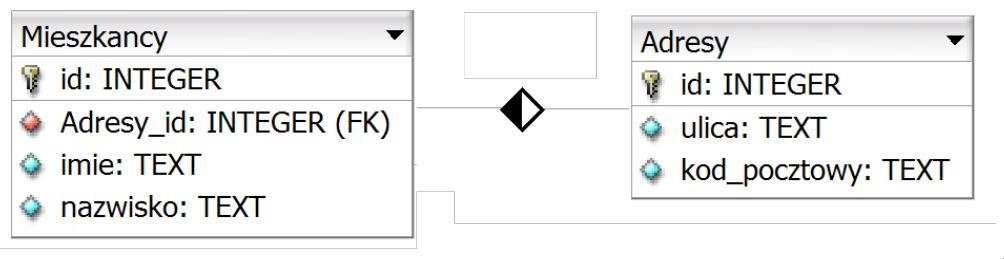

Jakie zapytanie należy użyć, aby wyświetlić tylko imię, nazwisko oraz ulicę wszystkich mieszkańców?

W języku PHP zmienna o nazwie $_SESSION przechowuje

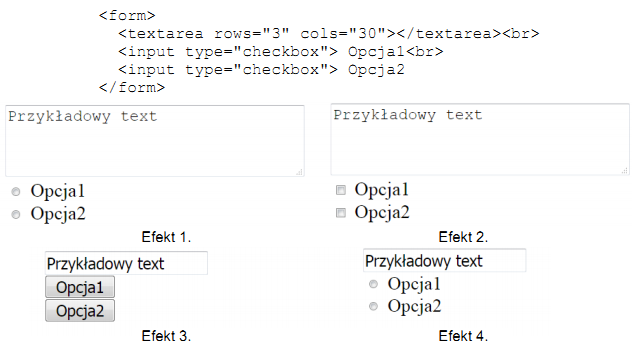

W kodzie HTML znajdziemy formularz. Jaki rezultat zostanie pokazany przez przeglądarkę, jeśli użytkownik wprowadził do pierwszego pola wartość "Przykładowy text"?