Pytanie 1

Jakie są kluczowe etapy resuscytacji krążeniowo-oddechowej?

Wynik: 4/40 punktów (10,0%)

Wymagane minimum: 20 punktów (50%)

Jakie są kluczowe etapy resuscytacji krążeniowo-oddechowej?

W jakiej okoliczności należy umieścić poszkodowanego w pozycji bezpiecznej?

Jakie czynniki powinny być brane pod uwagę podczas organizacji zasobów ludzkich w projekcie?

Oznaczenie ochrony przeciwpożarowej przedstawione na symbolu wskazuje na

Jakie znaczenie ma polimorfizm w programowaniu obiektowym?

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

Który z dokumentów stosowanych w metodologii Agile zawiera listę funkcjonalności produktu uporządkowanych według ich ważności?

Aplikacje funkcjonujące w systemach Android do komunikacji z użytkownikiem wykorzystują klasę

Brak odpowiedzi na to pytanie.

Który z wymienionych algorytmów najczęściej wykorzystuje rekurencję?

Brak odpowiedzi na to pytanie.

Jakie z wymienionych czynności można zrealizować przy pomocy składnika statycznego danej klasy?

Brak odpowiedzi na to pytanie.

Jaką rolę odgrywa pamięć operacyjna (RAM) w komputerowym systemie?

Brak odpowiedzi na to pytanie.

Jakie elementy powinny być uwzględnione w dokumentacji testowej aplikacji?

Brak odpowiedzi na to pytanie.

Na ilustracji pokazany jest fragment diagramu blokowego pewnego algorytmu. Ile razy warunek n<7 będzie badany?

Brak odpowiedzi na to pytanie.

Jakie jest główne zadanie portali społecznościowych?

Brak odpowiedzi na to pytanie.

Użycie modyfikatora abstract w definicji metody w klasie wskazuje, że

Brak odpowiedzi na to pytanie.

Który z wymienionych składników charakteryzuje się typowym wystąpieniem w diagramie Gantta?

Brak odpowiedzi na to pytanie.

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

Brak odpowiedzi na to pytanie.

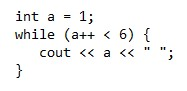

Po uruchomieniu podanego kodu w języku C++ w konsoli pojawi się ciąg liczb

Brak odpowiedzi na to pytanie.

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

Brak odpowiedzi na to pytanie.

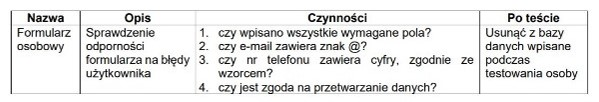

Jaki rodzaj testów można scharakteryzować przedstawionym opisem?

Brak odpowiedzi na to pytanie.

Który z wymienionych elementów stanowi przykład zbiorowej ochrony?

Brak odpowiedzi na to pytanie.

Algorytmy, które są wykorzystywane do rozwiązywania problemów przybliżonych lub takich, które nie mogą być opisane za pomocą algorytmu dokładnego, na przykład w prognozowaniu pogody czy identyfikacji nowych wirusów komputerowych, to algorytmy.

Brak odpowiedzi na to pytanie.

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?

Brak odpowiedzi na to pytanie.

W języku Java wyjątek ArrayIndexOutOfBoundsException występuje, gdy następuje próba dostępu do elementu tablicy, którego

Brak odpowiedzi na to pytanie.

Który z wymienionych elementów można zdefiniować jako psychofizyczny?

Brak odpowiedzi na to pytanie.

Mobilna aplikacja przedstawia listę, w której każdy element można dotknąć palcem, aby zobaczyć jego detale. Zdarzenie, które odpowiada tej czynności, to

Brak odpowiedzi na to pytanie.

Jaki jest zasadniczy cel ataku phishingowego?

Brak odpowiedzi na to pytanie.

Która zasada zwiększa bezpieczeństwo w sieci?

Brak odpowiedzi na to pytanie.

Który z objawów może sugerować zawał serca?

Brak odpowiedzi na to pytanie.

Jaką komendę w języku C++ używa się do wielokrotnego uruchamiania tego samego bloku kodu?

Brak odpowiedzi na to pytanie.

Aby wykorzystać framework Django, należy pisać w języku

Brak odpowiedzi na to pytanie.

Jakie jest wyjście działania kompilatora?

Brak odpowiedzi na to pytanie.

Jakie oprogramowanie służy jako przykład programu do komunikacji audio-wideo?

Brak odpowiedzi na to pytanie.

Jaką rolę odgrywa interpreter w kontekście programowania?

Brak odpowiedzi na to pytanie.

Jakie określenie w programowaniu obiektowym odnosi się do "zmiennej klasy"?

Brak odpowiedzi na to pytanie.

Zapis w języku C# przedstawia definicję klasy Car, która:

Brak odpowiedzi na to pytanie.

Jakie są typowe frameworki/biblioteki używane w aplikacjach webowych?

Brak odpowiedzi na to pytanie.

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Brak odpowiedzi na to pytanie.

Jakie działania można podjąć, aby uniknąć pogorszenia wzroku podczas korzystania z komputera?

Brak odpowiedzi na to pytanie.

Jakie kroki należy podjąć po wykryciu błędu w kodzie podczas testowania?

Brak odpowiedzi na to pytanie.