Pytanie 1

Zestaw operatorów, który został przedstawiony, należy do kategorii operatorów

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Zestaw operatorów, który został przedstawiony, należy do kategorii operatorów

Jaki język programowania został stworzony z myślą o tworzeniu aplikacji na system Android?

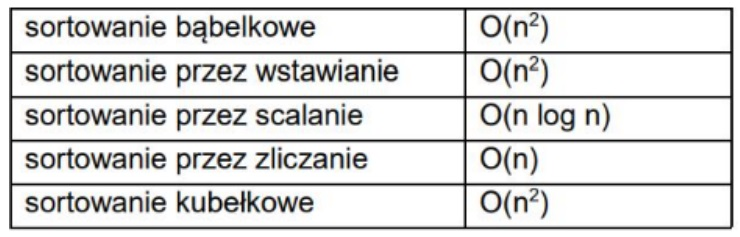

Z analizy złożoności obliczeniowej algorytmów sortowania dla dużych zbiorów danych (powyżej 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania:

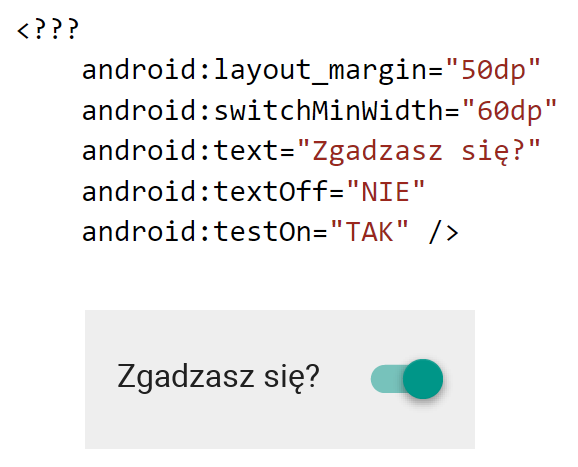

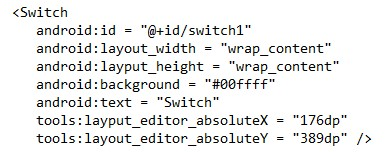

Jaką nazwę elementu interfejsu należy wprowadzić w pierwszej linii kodu, na miejscu <??? aby został on wyświetlony w podany sposób?

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

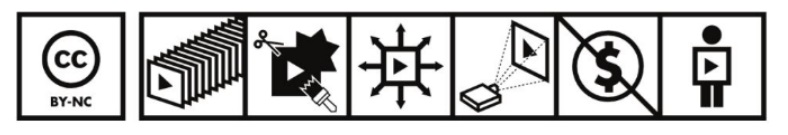

Zaprezentowane oznaczenie praw Creative Commons umożliwia bezpłatne wykorzystywanie utworu

Jakie jest podstawowe założenie normalizacji krajowej?

Który z przedstawionych poniżej przykładów ilustruje prawidłową deklarację zmiennej typu całkowitego w języku C++?

Jakie z wymienionych narzędzi służy do emulacji mobilnych urządzeń podczas developowania aplikacji?

Który z wymienionych mechanizmów umożliwia ograniczenie dostępu do wybranych sekcji aplikacji webowej?

Który z etapów umożliwia zwiększenie efektywności aplikacji przed jej wydaniem?

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania

Która z poniższych informacji o pojęciu obiekt jest prawdziwa?

Która z wymienionych bibliotek stanowi element standardowego zestawu narzędzi programistycznych w Pythonie?

Która z operacji logicznych zwróci wartość "true", gdy obie zmienne są sobie równe?

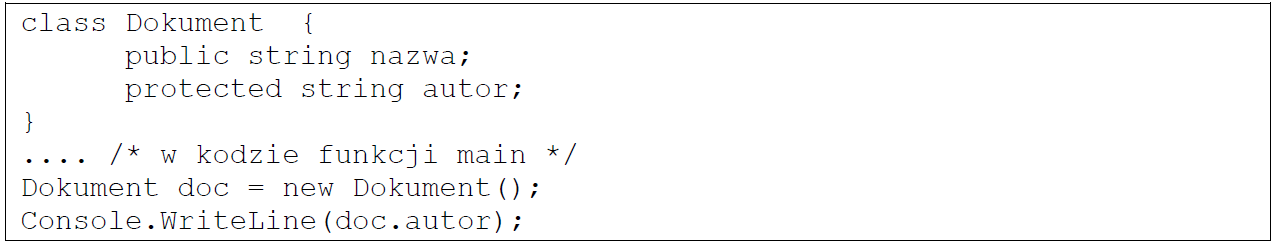

Jakie jest źródło błędu w podanym kodzie przez programistę?

Jakie jest główne zadanie ochrony danych osobowych?

Na ilustracji pokazany jest fragment diagramu blokowego pewnego algorytmu. Ile razy warunek n<7 będzie badany?

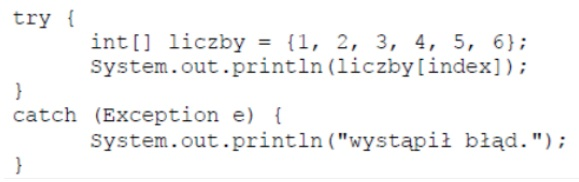

W przypadku przedstawionego fragmentu kodu Java, wyjątek zostanie zgłoszony, gdy wartość zmiennej index wyniesie:

Co to jest dokumentacja instruktażowa programu?

Które z wymienionych zastosowań najlepiej definiuje bibliotekę jQuery?

W jaki sposób definiuje się konstruktor kopiujący w ramach klasy?

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?

Co to jest wskaźnik w języku C?

Zalecenia standardu WCAG 2.0 dotyczące percepcji koncentrują się na

Jak określa się proces transferu danych z lokalnego komputera na serwer?

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

Jakie stwierdzenie najlepiej tłumaczy cel podziału programu na funkcje (metody)?

Kod przedstawiony w języku XML/XAML określa

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

Jaką istotną właściwość ma algorytm rekurencyjny?

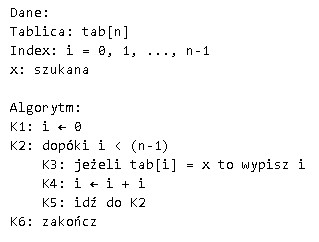

Jaką złożoność obliczeniową posiada podany algorytm?

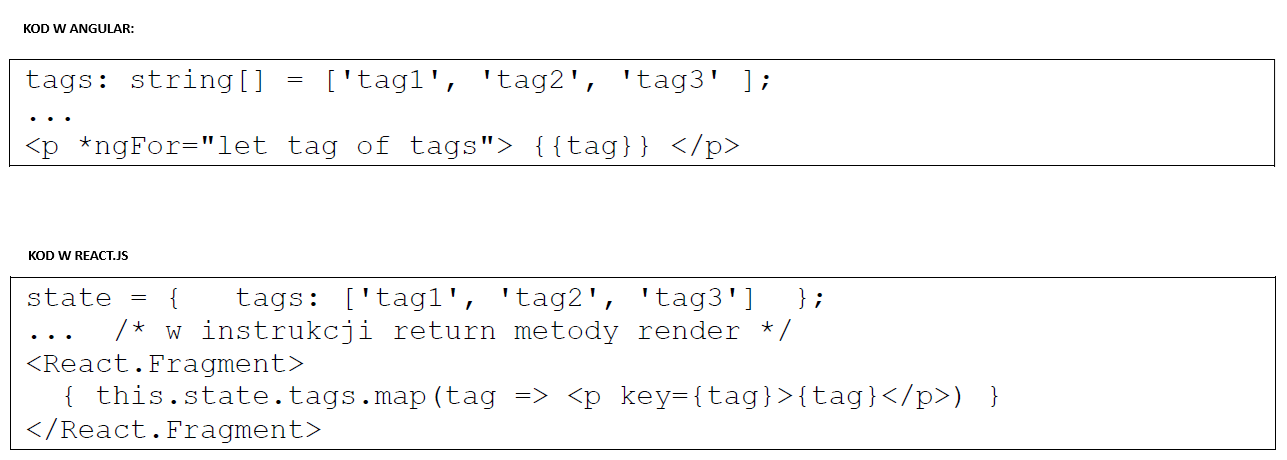

Jakie elementy zostaną wyświetlone w przeglądarce po wykonaniu kodu źródłowego stworzonego za pomocą dwóch funkcjonalnie równoważnych fragmentów?

Który z faz cyklu życia projektu wiąże się z identyfikacją wymagań użytkownika?

Jakie metody pozwalają na przesłanie danych z serwera do aplikacji front-end?

Wskaż typy numeryczne o stałej precyzji

Jakie metody można wykorzystać do przechowywania informacji o użytkownikach w aplikacji mobilnej na systemie Android?

Który z języków programowania jest powszechnie wykorzystywany do tworzenia aplikacji na komputery stacjonarne?

Aplikacje funkcjonujące w systemach Android do komunikacji z użytkownikiem wykorzystują klasę

Użycie modyfikatora abstract w definicji metody w klasie wskazuje, że