Pytanie 1

W drukarce laserowej do trwałego utrwalania druku na papierze wykorzystuje się

Wynik: 1/40 punktów (2,5%)

Wymagane minimum: 20 punktów (50%)

W drukarce laserowej do trwałego utrwalania druku na papierze wykorzystuje się

Wydanie komendy chmod 400 nazwa_pliku w systemie Linux spowoduje, że właściciel pliku

Brak odpowiedzi na to pytanie.

Usługa, umożliwiająca zdalną pracę na komputerze z systemem Windows z innego komputera z systemem Windows, który jest połączony z tą samą siecią lub z Internetem, to

Brak odpowiedzi na to pytanie.

Jaką maksymalną długość może mieć kabel miedziany UTP kategorii 5e łączący bezpośrednio dwa urządzenia w sieci, według standardu Fast Ethernet 100Base-TX?

Brak odpowiedzi na to pytanie.

Instalacja serwera stron www w rodzinie systemów Windows Server jest możliwa dzięki roli

Brak odpowiedzi na to pytanie.

Jakim symbolem powinien być oznaczony sprzęt komputerowy, aby spełniał wymogi prawne konieczne do sprzedaży w Unii Europejskiej?

Brak odpowiedzi na to pytanie.

Jakie urządzenie jest używane do pomiaru wartości rezystancji?

Brak odpowiedzi na to pytanie.

Komenda msconfig uruchamia w systemie Windows:

Brak odpowiedzi na to pytanie.

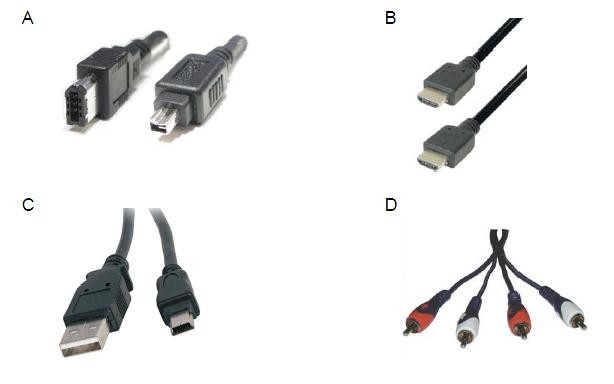

Aby połączyć cyfrową kamerę z interfejsem IEEE 1394 (FireWire) z komputerem, wykorzystuje się kabel z wtykiem zaprezentowanym na fotografii

Brak odpowiedzi na to pytanie.

Urządzenie komputerowe, które powinno być koniecznie podłączone do zasilania za pomocą UPS, to

Brak odpowiedzi na to pytanie.

Rejestry procesora są resetowane poprzez

Brak odpowiedzi na to pytanie.

Oprogramowanie komputerowe, które jest dostępne bezpłatnie i bez ograniczeń czasowych, jest dystrybuowane na podstawie licencji typu

Brak odpowiedzi na to pytanie.

Aby uporządkować dane pliku na dysku twardym, zapisane w klastrach, które nie sąsiadują ze sobą, tak aby znajdowały się w sąsiadujących klastrach, należy przeprowadzić

Brak odpowiedzi na to pytanie.

Użytkownik systemu Windows napotyka komunikaty o zbyt małej ilości pamięci wirtualnej. W jaki sposób można rozwiązać ten problem?

Brak odpowiedzi na to pytanie.

Metoda przesyłania danych pomiędzy urządzeniami CD/DVD a pamięcią komputera w trybie bezpośredniego dostępu do pamięci to

Brak odpowiedzi na to pytanie.

Urządzenie, które zamienia otrzymane ramki na sygnały przesyłane w sieci komputerowej, to

Brak odpowiedzi na to pytanie.

Podczas próby zapisania danych na karcie SD wyświetla się komunikat „usuń ochronę przed zapisem lub skorzystaj z innego nośnika”. Najczęstszą przyczyną takiego komunikatu jest

Brak odpowiedzi na to pytanie.

Bęben światłoczuły stanowi istotny komponent w funkcjonowaniu drukarki

Brak odpowiedzi na to pytanie.

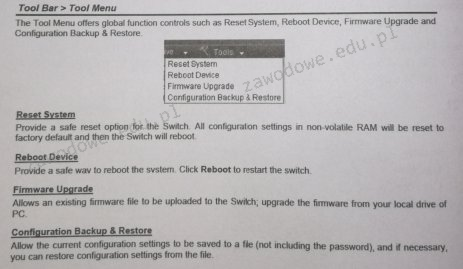

Którą opcję w menu przełącznika należy wybrać, aby przywrócić ustawienia do wartości fabrycznych?

Brak odpowiedzi na to pytanie.

Do zrealizowania macierzy RAID 1 wymagane jest co najmniej

Brak odpowiedzi na to pytanie.

Aby zmienić ustawienia konfiguracyjne Menu Start oraz paska zadań w systemie Windows, która przystawka powinna być wykorzystana?

Brak odpowiedzi na to pytanie.

Wskaź zestaw wykorzystywany do diagnozowania logicznych systemów elektronicznych na płycie głównej komputera, który nie reaguje na próbę uruchomienia zasilania?

Brak odpowiedzi na to pytanie.

Jeśli w określonej przestrzeni będą funkcjonowały równocześnie dwie sieci WLAN w standardzie 802.11g, to aby zredukować ryzyko wzajemnych zakłóceń, należy przypisać im kanały o numerach różniących się o

Brak odpowiedzi na to pytanie.

Standard zwany IEEE 802.11, używany w lokalnych sieciach komputerowych, określa typ sieci:

Brak odpowiedzi na to pytanie.

W systemie Linux komenda, która pozwala na wyświetlenie informacji o aktywnych procesach, to

Brak odpowiedzi na to pytanie.

Tusz żelowy wykorzystywany jest w drukarkach

Brak odpowiedzi na to pytanie.

Jakie urządzenie pozwoli na podłączenie drukarki, która nie jest wyposażona w kartę sieciową, do lokalnej sieci komputerowej?

Brak odpowiedzi na to pytanie.

Korzystając z polecenia taskmgr, użytkownik systemu Windows może

Brak odpowiedzi na to pytanie.

Jaka będzie suma liczb binarnych 1010 oraz 111, gdy przeliczymy ją na system dziesiętny?

Brak odpowiedzi na to pytanie.

Jakie protokoły przesyłają cykliczne kopie tablic routingu do sąsiadującego rutera i NIE ZAWIERAJĄ pełnych informacji o dalekich ruterach?

Brak odpowiedzi na to pytanie.

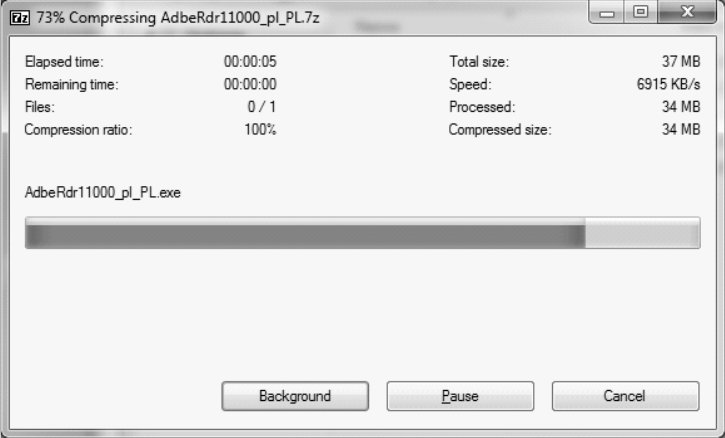

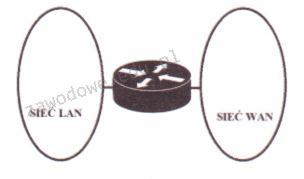

Na dołączonym obrazku ukazano proces

Brak odpowiedzi na to pytanie.

W skanerze z systemem CIS źródłem światła oświetlającym skanowany dokument jest

Brak odpowiedzi na to pytanie.

W systemach Linux, aby wprowadzić nowe repozytorium, należy wykorzystać komendy

Brak odpowiedzi na to pytanie.

W którym katalogu w systemie Linux można znaleźć pliki zawierające dane o urządzeniach zainstalowanych w komputerze, na przykład pamięci RAM?

Brak odpowiedzi na to pytanie.

W jaki sposób powinno się wpisać w formułę arkusza kalkulacyjnego odwołanie do komórki B3, aby przy przenoszeniu tej formuły w inne miejsce arkusza odwołanie do komórki B3 pozostało stałe?

Brak odpowiedzi na to pytanie.

Jakie urządzenie sieciowe zostało przedstawione na diagramie sieciowym?

Brak odpowiedzi na to pytanie.

Jakie zastosowanie ma przedstawione narzędzie?

Brak odpowiedzi na to pytanie.

Ile liczb w systemie szesnastkowym jest wymaganych do zapisania pełnej formy adresu IPv6?

Brak odpowiedzi na to pytanie.

Jeśli rozdzielczość myszki wynosi 200 dpi, a rozdzielczość monitora to Full HD, to aby przesunąć kursor w poziomie po ekranie, należy przemieścić mysz o

Brak odpowiedzi na to pytanie.

Jakie urządzenie powinno zostać użyte do segmentacji domeny rozgłoszeniowej?

Brak odpowiedzi na to pytanie.