Pytanie 1

Aplikacje webowe stworzone z użyciem frameworka Angular lub biblioteki React, działające na standardowych portach, można uruchomić na lokalnym serwerze, wpisując w przeglądarkę

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Aplikacje webowe stworzone z użyciem frameworka Angular lub biblioteki React, działające na standardowych portach, można uruchomić na lokalnym serwerze, wpisując w przeglądarkę

Programista aplikacji mobilnych pragnie zmienić swoją ścieżkę kariery na Full-Stack Developera. Wskaż kurs, który powinien wybrać, żeby to osiągnąć?

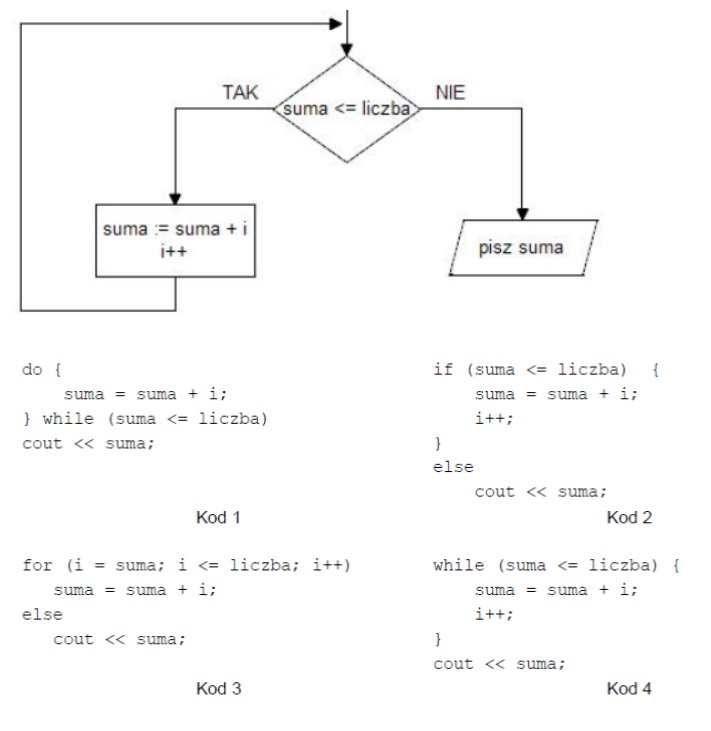

Wskaż fragment kodu, który stanowi realizację przedstawionego algorytmu w języku C++

Resuscytacja krążeniowo-oddechowa polega na realizowaniu

Jakie rozwiązanie jest najbardziej odpowiednie przy projektowaniu aplikacji, która ma funkcjonować na różnych systemach operacyjnych?

Które z wymienionych narzędzi nie znajduje zastosowania w tworzeniu aplikacji desktopowych?

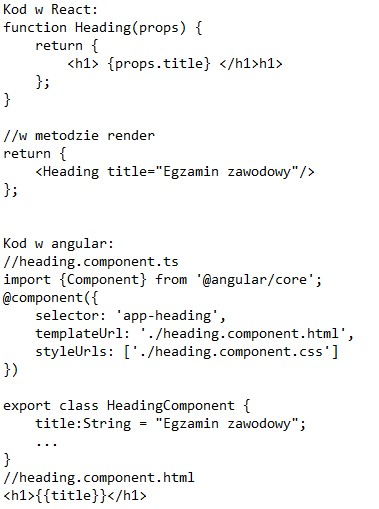

Jakie będzie działanie przedstawionych dwóch równoważnych fragmentów kodu źródłowego?

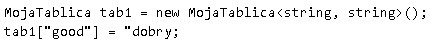

Szablon MojaTablica oferuje funkcjonalność tablicy z indeksami oraz elementami różnych typów. W oparciu o pokazany kod, który wykorzystuje ten szablon do tworzenia tablicy asocjacyjnej, wskaż definicję, która posługuje się szablonem do zainicjowania tablicy, gdzie indeksami są liczby całkowite, a elementami są napisy?

Jakie jest przeznaczenie polecenia "git merge"?

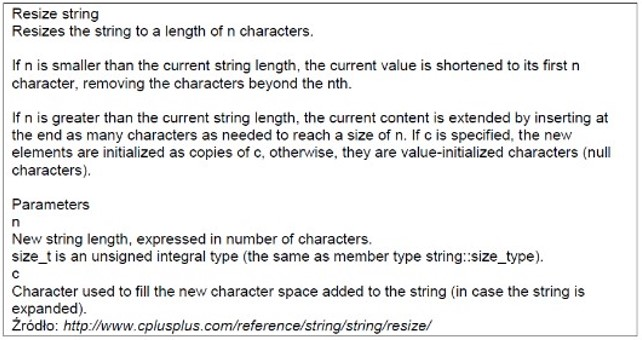

Przedstawiony fragment dotyczy funkcji resize w języku C++. Ta funkcja obniży długość elementu string, gdy wartość parametru

Które z podanych logo reprezentuje narzędzie, które nie jest używane do tworzenia aplikacji mobilnych?

Który z wymienionych przykładów przedstawia typ rekordowy?

Jakie składniki powinien mieć plan projektu?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Który z poniższych przykładów ilustruje deklarację złożonego typu w języku C++?

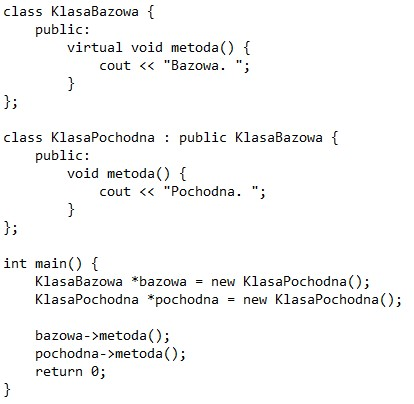

Jakie rezultaty pojawią się po uruchomieniu poniższego kodu napisanego w języku C++?

Które z wymienionych środowisk programistycznych jest rekomendowane do developing aplikacji w języku Python z użyciem frameworka Django?

Który z etapów umożliwia zwiększenie efektywności aplikacji przed jej wydaniem?

Jakie jest zastosowanie języka XAML przy tworzeniu aplikacji desktopowych?

Jak zrealizować definiowanie własnego wyjątku w języku C++?

Co należy do zadań interpretera?

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

W jaki sposób definiuje się konstruktor kopiujący w ramach klasy?

Który z poniższych aspektów najdokładniej określa cel realizacji projektu?

Przedstawione logo praw Creative Commons umożliwia bezpłatne użytkowanie dzieła:

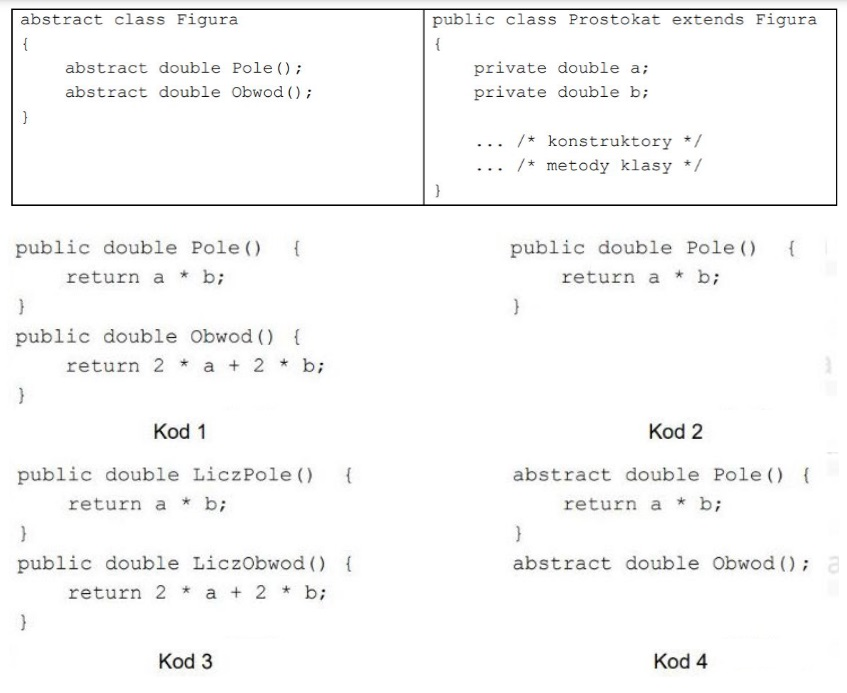

W zaprezentowanym kodzie stworzono abstrakcyjną klasę Figura oraz klasę Prostokąt, która po niej dziedziczy, zawierającą określone pola i konstruktory. Wskaż najprostszą implementację sekcji /* metody klasy */ dla klasy Prostokąt

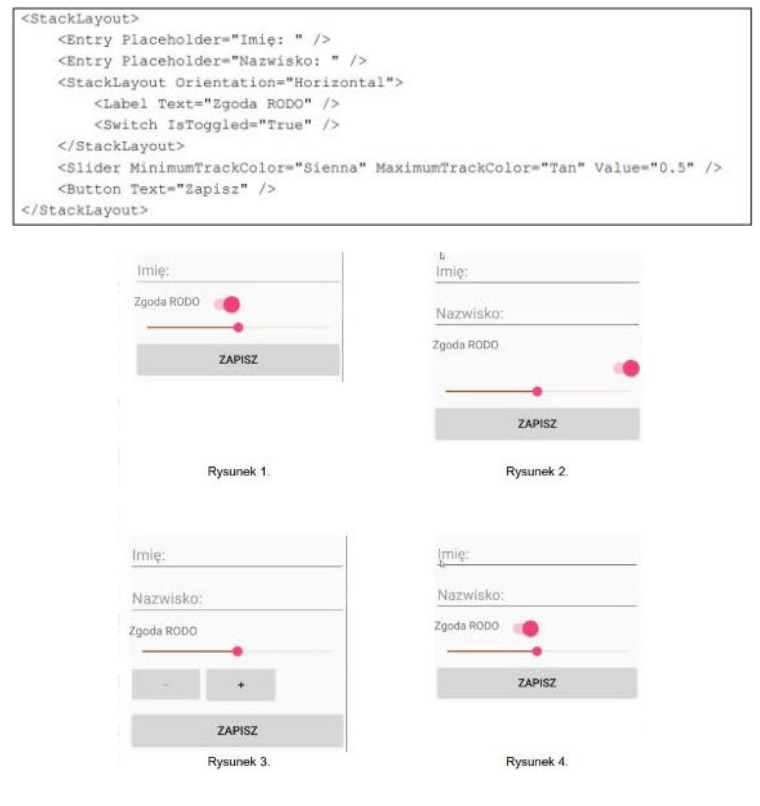

Jak zostanie przedstawiony poniższy kod XAML?

Które z wymienionych sformułowań najlepiej definiuje oprogramowanie typu ransomware?

Programista tworzy system zarządzania buforem drukowania dokumentów. Najnowsze zlecenie drukowania dodawane jest na koniec kolejki, a najstarsze z nich są przekazywane do drukarki. Jaką strukturę danych najłatwiej zastosować w tej sytuacji?

Który z operatorów w języku C++ służy do pobierania adresu zmiennej?

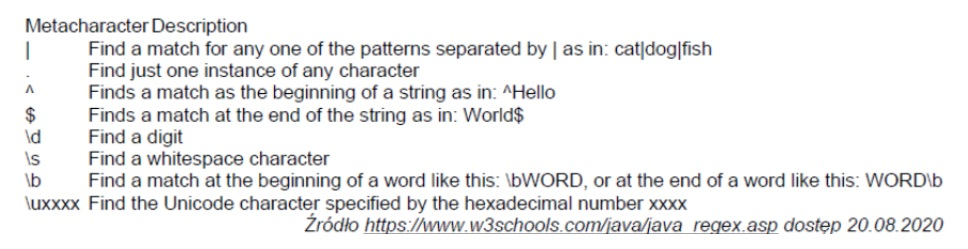

W przedstawionej ramce znajduje się fragment opisu metody compile języka Java wykorzystywanej w kontekście wyrażeń regularnych. Który symbol powinien być użyty, aby znaleźć dopasowanie na końcu tekstu?

Jaką instrukcję należy wykorzystać do poprawnej deklaracji zmiennej typu string w C++?

Jakie elementy powinny być zawarte w instrukcji dla użytkownika danej aplikacji?

Zapis w języku C# przedstawia definicję klasy Car, która:

Jaki jest zasadniczy cel ataku phishingowego?

W klasie o nazwie samochod przypisano atrybuty: marka, rocznik, parametry[]. Atrybuty te powinny zostać zdefiniowane jako

W jaki sposób można załadować tylko komponent z biblioteki React?

Jaką cechą odznacza się framework w porównaniu do biblioteki?

Czym jest klasa w programowaniu obiektowym?

W aplikacji mobilnej, aby określić warianty grafiki w zależności od wielkości ekranu, należy (uwaga: odpowiedzi wariantowe dla dwóch systemów - sugerować się systemem omawianym na zajęciach)