Pytanie 1

Przed dokonaniem zmian w rejestrze systemu Windows, w celu zapewnienia bezpieczeństwa pracy, należy najpierw

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Przed dokonaniem zmian w rejestrze systemu Windows, w celu zapewnienia bezpieczeństwa pracy, należy najpierw

Co należy zrobić w pierwszej kolejności, gdy dysza w drukarce atramentowej jest zaschnięta z powodu długotrwałych przestojów?

Na nowym urządzeniu komputerowym program antywirusowy powinien zostać zainstalowany

Który z parametrów okablowania strukturalnego definiuje stosunek mocy sygnału tekstowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu kabla?

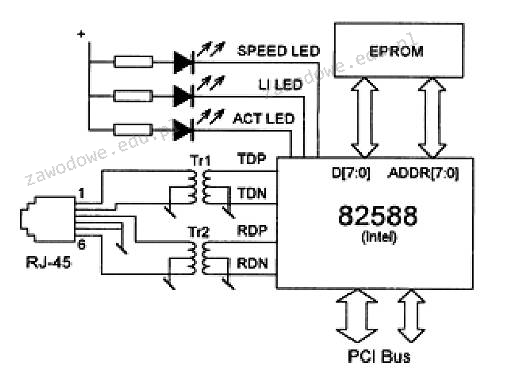

Jakie będą wydatki na materiały potrzebne do produkcji 20 kabli typu patchcord o długości 50 cm?

Każdy następny router IP na drodze pakietu

Która usługa pozwala na zdalne logowanie do komputerów, wykonywanie poleceń systemowych oraz zarządzanie siecią?

Zgodnie z wytycznymi dotyczącymi karty graficznej, jej możliwości pracy z systemem AGP 2X/4X pozwalają na

Równoległy interfejs, w którym magistrala składa się z 8 linii danych, 4 linii sterujących oraz 5 linii statusowych, nie zawiera linii zasilających i umożliwia transmisję na odległość do 5 metrów, pod warunkiem, że przewody sygnałowe są skręcane z przewodami masy; w przeciwnym razie limit wynosi 2 metry, nazywa się

Diody LED RGB pełnią funkcję źródła światła w skanerach

Jakim interfejsem można osiągnąć przesył danych o maksymalnej przepustowości 6Gb/s?

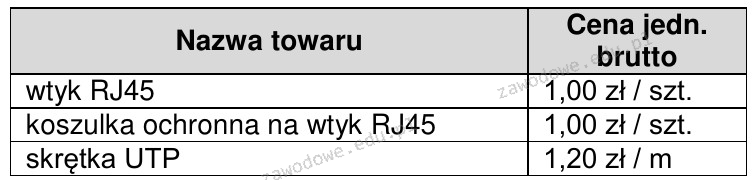

Wskaż komponent, który nie jest zgodny z płytą główną o parametrach przedstawionych w tabeli.

Jaką klasę adresów IP reprezentuje publiczny adres 130.140.0.0?

Jakim interfejsem można przesyłać dane między płyta główną, przedstawioną na ilustracji, a urządzeniem zewnętrznym, nie zasilając jednocześnie tego urządzenia przez ten interfejs?

Farad to jednostka

Oprogramowanie, które wymaga zatwierdzenia na wyświetlanie reklam lub zakupu pełnej licencji, aby usunąć reklamy, jest dystrybuowane na licencji

Port AGP służy do łączenia

Protokół transportowy bezpołączeniowy to

W systemie Linux komenda, która pozwala na wyświetlenie informacji o aktywnych procesach, to

W komunikacie o błędzie w systemie, informacja przedstawiana w formacie heksadecymalnym oznacza

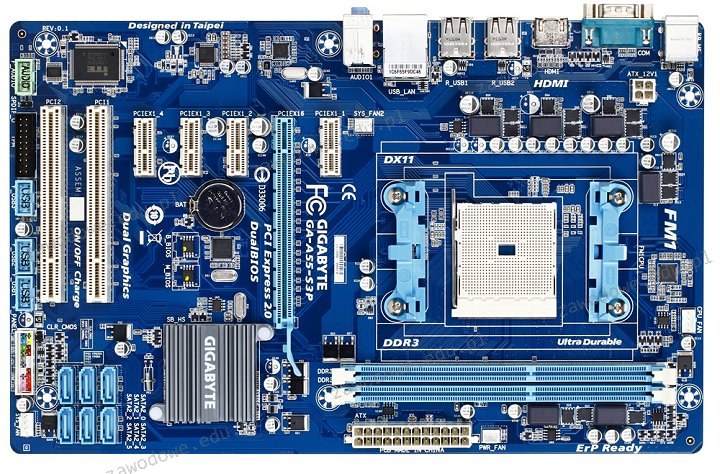

Jakie polecenie wykorzystano do analizy zaprezentowanej konfiguracji interfejsów sieciowych w systemie Linux?

Wyznacz całkowity koszt brutto materiałów potrzebnych do stworzenia sieci w topologii gwiazdowej dla 3 komputerów z kartami sieciowymi, używając przewodów o długości 2m. Ceny poszczególnych elementów przedstawiono w tabeli.

Protokół, który umożliwia po połączeniu z serwerem pocztowym przesyłanie na komputer tylko nagłówków wiadomości, a wysyłanie treści oraz załączników następuje dopiero po otwarciu konkretnego e-maila, to

Jakiego rodzaju złącze powinna mieć płyta główna, aby umożliwić zainstalowanie karty graficznej przedstawionej na rysunku?

Komputery K1, K2, K3, K4 są podłączone do interfejsów przełącznika, które są przypisane do VLAN-ów wymienionych w tabeli. Które z tych komputerów mają możliwość komunikacji ze sobą?

| Nazwa komputera | Adres IP | Nazwa interfejsu | VLAN |

| K1 | 10.10.10.1/24 | F1 | VLAN 10 |

| K2 | 10.10.10.2/24 | F2 | VLAN 11 |

| K3 | 10.10.10.3/24 | F3 | VLAN 10 |

| K4 | 10.10.11.4/24 | F4 | VLAN 11 |

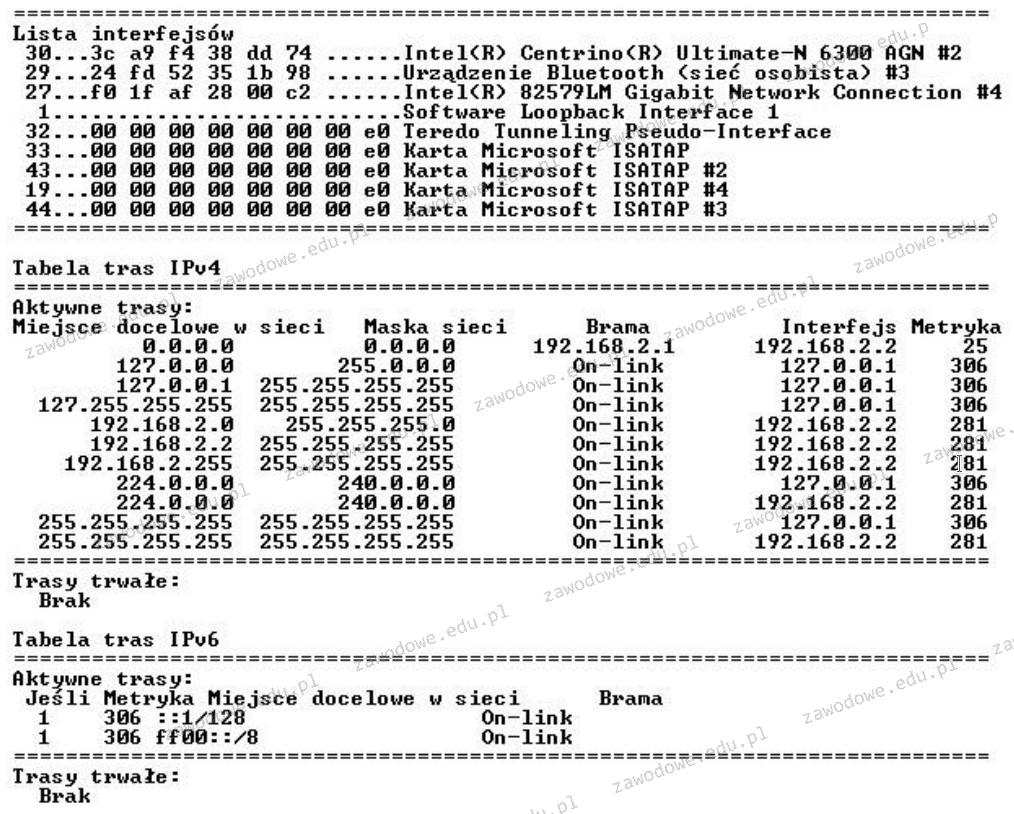

Jaki jest rezultat realizacji którego polecenia w systemie operacyjnym z rodziny Windows, przedstawiony na poniższym rysunku?

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosuje się mechanizm

W drukarce laserowej do stabilizacji druku na papierze używane są

Który typ profilu użytkownika zmienia się i jest zapisywany na serwerze dla klienta działającego w sieci Windows?

Który interfejs pozwala na korzystanie ze sterowników oraz oprogramowania systemu operacyjnego, umożliwiając m.in. przesył danych pomiędzy pamięcią systemową a dyskiem SATA?

Numer przerwania przypisany do karty sieciowej został zapisany w systemie binarnym jako 10101. Ile to wynosi w systemie dziesiętnym?

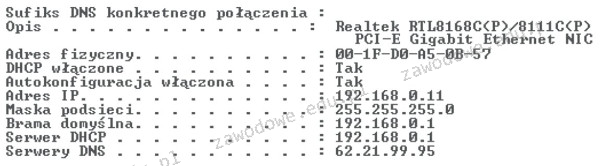

Na skutek użycia polecenia ipconfig uzyskano konfigurację przedstawioną na ilustracji. Jaki jest adres IP stacji roboczej, która została poddana testom?

Jakie urządzenia wykorzystuje się do porównywania liczb w systemie binarnym?

Aby połączyć projektor multimedialny z komputerem, należy unikać użycia złącza

Jakie jest połączenie używane do wymiany informacji pomiędzy urządzeniami mobilnymi, które stosuje cyfrową transmisję optyczną w trybie bezprzewodowym do przesyłania danych na stosunkowo krótką odległość?

W systemie Windows mechanizm ostrzegający przed uruchamianiem nieznanych aplikacji oraz plików pobranych z Internetu funkcjonuje dzięki

To narzędzie może być wykorzystane do

W systemie Linux komenda ifconfig odnosi się do

Aby sprawdzić minimalny czas ważności hasła w systemie Windows, stosuje się polecenie

Jaką rolę pełnią elementy Tr1 i Tr2, które są widoczne na schemacie ilustrującym kartę sieciową Ethernet?