Pytanie 1

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

Jakie oprogramowanie służy do monitorowania błędów oraz zarządzania projektami?

Jakie jest podstawowe zadanie firewalla w systemie komputerowym?

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

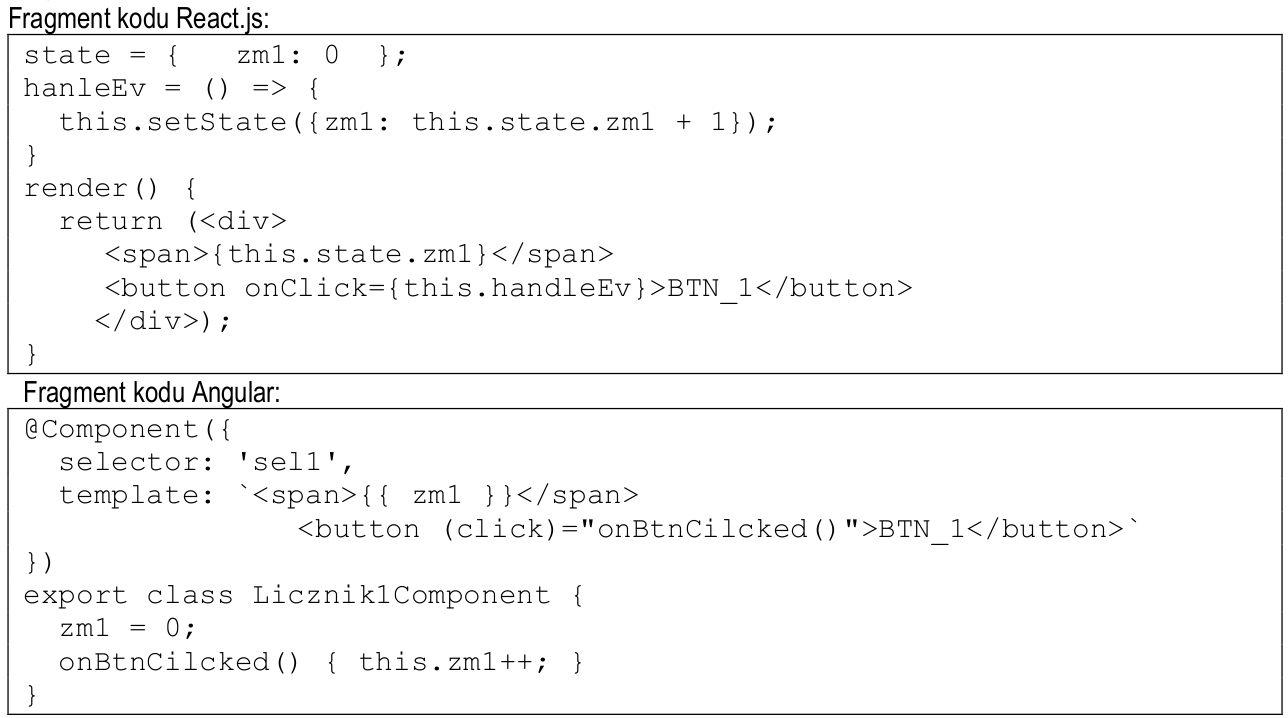

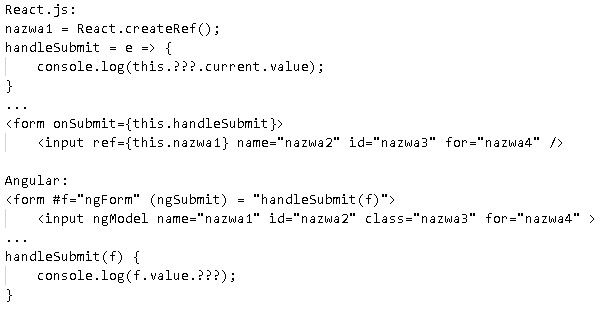

Kod w bibliotece React.js oraz w frameworku Angular, który został zaprezentowany, ma na celu wyświetlenie

Jaka jest składnia komentarza jednoliniowego w języku Python?

W C++ mechanizm programowania obiektowego, który wykorzystuje funkcje wirtualne (ang. Virtual) i umożliwia programiście pominięcie kontroli klasy pochodnej podczas wywoływania metod, nazywa się

Jakie informacje mogą być zapisywane w cookies przeglądarki?

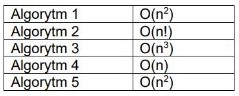

Programista pragnie wybrać algorytm, który najszybciej przetwarza dane w jego aplikacji. Na podstawie złożoności obliczeniowej przedstawionej w tabeli, należy wskazać algorytm numer

Która z poniższych struktur danych jest najbardziej odpowiednia do przechowywania unikalnych elementów?

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

Które z wymienionych działań, które są częścią procesu kreowania prostej galerii zdjęć w formie aplikacji mobilnej, powinno być realizowane przez zespół?

Który z wymienionych objawów może sugerować nagłe zagrożenie dla zdrowia?

Którą funkcję w C++ można zastosować do dynamicznego przydzielania pamięci dla tablicy?

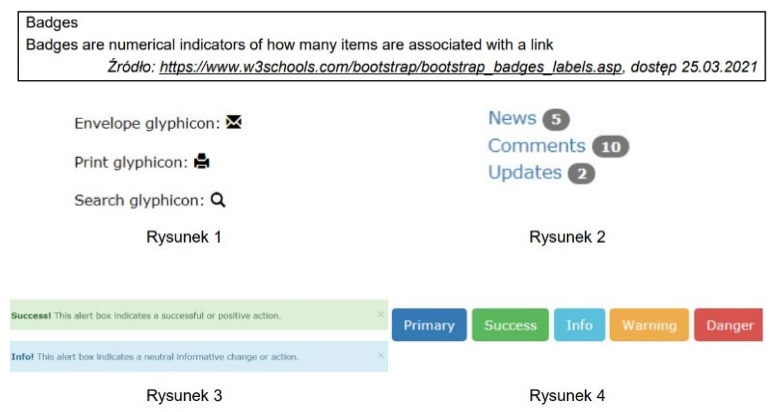

Na podstawie treści zawartej w ramce, określ, który z rysunków ilustruje element odpowiadający klasie Badge zdefiniowanej w bibliotece Bootstrap?

Jaki typ pamięci RAM powinno się wybrać do efektywnego komputera do gier?

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

Który z poniższych przykładów stanowi aplikację mobilną wykorzystującą bazę danych?

Jakie są cechy biblioteki statycznej w zestawieniu z dynamiczną?

Cytat przedstawia charakterystykę metodyki RAD. Pełne znaczenie tego skrótu można przetłumaczyć na język polski jako:

Jakie oznaczenie posiada norma krajowa w Polsce?

Metodyka zwinna (ang. agile) opiera się na

Jakie jest zastosowanie iteratora w zbiorach?

Zaznaczone elementy w przedstawionych obramowaniach mają na celu

W środowisku IDE przeznaczonym do tworzenia aplikacji okienkowych zdefiniowano okno Form1. Aby wprowadzić zmiany w ustawieniach, w kolejności: tytuł okna na górnym pasku, standardowy kursor na strzałkę oraz kolor tła okna, należy dostosować następujące pola w oknie Properties:

Jakie jest oznaczenie normy międzynarodowej?

Wykorzystując React.js oraz Angular, stworzono funkcjonalnie równoważne kody źródłowe. Aby móc w metodzie handleSubmit pokazać zawartość kontrolki input w miejscu oznaczonym ???, należy odwołać się do atrybutu o nazwie

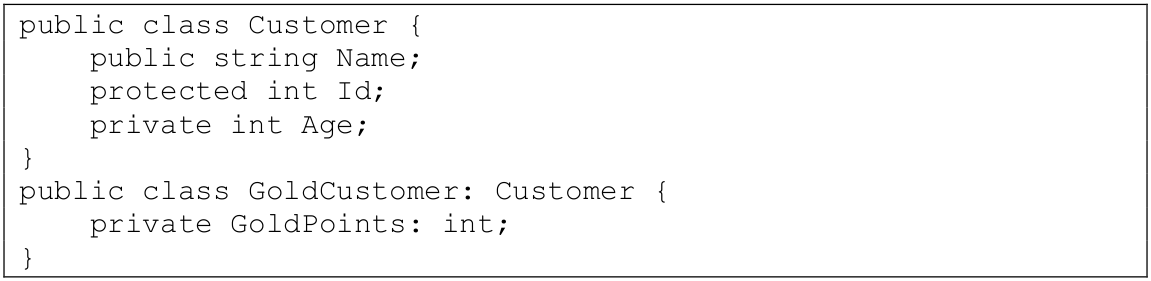

W metodach klasy GoldCustomer dostępne są tylko pola

Wzorzec projektowy "Metoda szablonowa" (Template method) stosuje się do:

Jaki z wymienionych komponentów jest kluczowy do inicjalizacji pola klasy podczas tworzenia instancji obiektu?

Kiedy w programie występuje problem z działaniem, a programista musi zweryfikować wartości znajdujące się w zmiennych w momencie działania aplikacji, to w tym celu należy zastosować

Które słowo kluczowe w C++ służy do definiowania klasy nadrzędnej?

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?

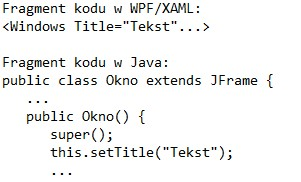

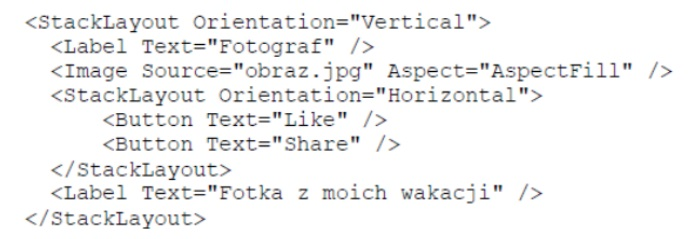

Przeprowadzając analizę kodu interfejsu graficznego napisanego w języku XAML, można zauważyć, że:

Który z wymienionych parametrów określa prędkość procesora?

Działania przedstawione w filmie korzystają z narzędzia

Jakie jest podstawowe zadanie konstruktora w klasie?

Jakie są różnice między testami funkcjonalnymi a niefunkcjonalnymi?

Który z poniższych metod najlepiej zabezpiecza dane karty płatniczej podczas zakupów online?

Użycie modyfikatora abstract w definicji metody w klasie wskazuje, że