Pytanie 1

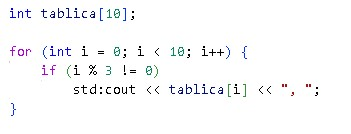

W wyniku realizacji zaprezentowanego kodu na ekranie pojawią się

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

W wyniku realizacji zaprezentowanego kodu na ekranie pojawią się

Jakie kwestie związane z percepcją są uwzględnione w rekomendacjach standardu WCAG 2.0?

Który z wymienionych typów testów najlepiej ocenia odporność aplikacji na intensywne obciążenie?

Który z wymienionych parametrów dysku twardego ma największy wpływ na jego wydajność?

Podaj przykład incydentu w miejscu pracy?

Wskaż algorytm sortowania, który nie jest stabilny?

W przedstawionych funkcjonalnie równoważnych kodach źródłowych po przeprowadzeniu operacji w zmiennej b zostanie zapisany wynik:

W języku C# szablon List umożliwia korzystanie z listy. Z definicji obiektu kolekcji wynika, że jego elementami mogą być:

Które z poniższych twierdzeń najlepiej charakteryzuje bibliotekę w kontekście programowania?

Jaką cechę powinien posiadać dobry negocjator?

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

W jakiej sytuacji kolekcja typu lista okaże się bardziej wydajna niż tablica?

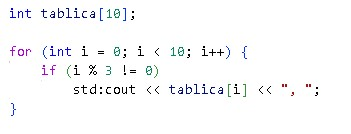

Która z dokumentacji funkcji odpowiada przedstawionemu kodowi źródłowemu?

Jaką wartość dziesiętną reprezentuje liczba binarna 1010?

Jakie zagrożenie związane z użytkowaniem cyberprzestrzeni ma wpływ na zdrowie fizyczne?

Który z podanych terminów najlepiej odnosi się do składnika statycznego w klasie?

Jakie z wymienionych funkcji są typowe dla narzędzi służących do zarządzania projektami?

Jednym z rodzajów testów funkcjonalnych, które można przeprowadzić na aplikacji webowej, jest ocena

Jakie oprogramowanie służy jako przykład programu do komunikacji audio-wideo?

Do form komunikacji werbalnej zalicza się

W jaki sposób można ograniczyć problemy społeczne wynikające z nadmiernego używania internetu?

Która metoda w obrębie klasy jest uruchamiana automatycznie podczas tworzenia kopii obiektu?

Jakie z wymienionych czynności można zrealizować przy pomocy składnika statycznego danej klasy?

Który z poniższych metod najlepiej zabezpiecza dane karty płatniczej podczas zakupów online?

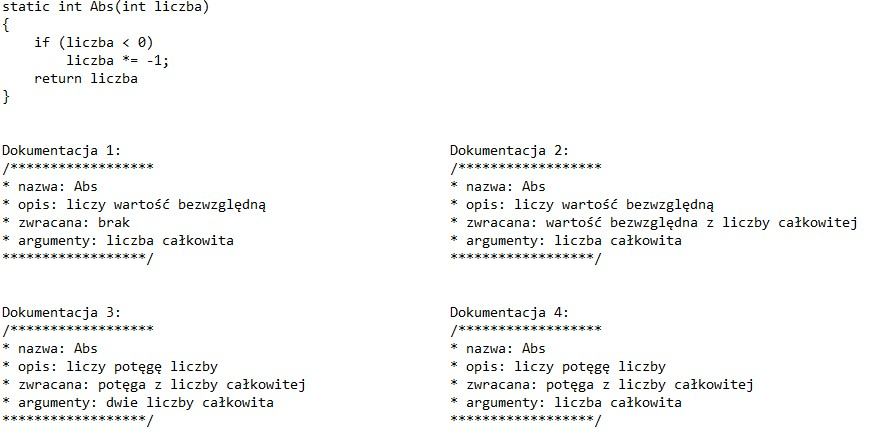

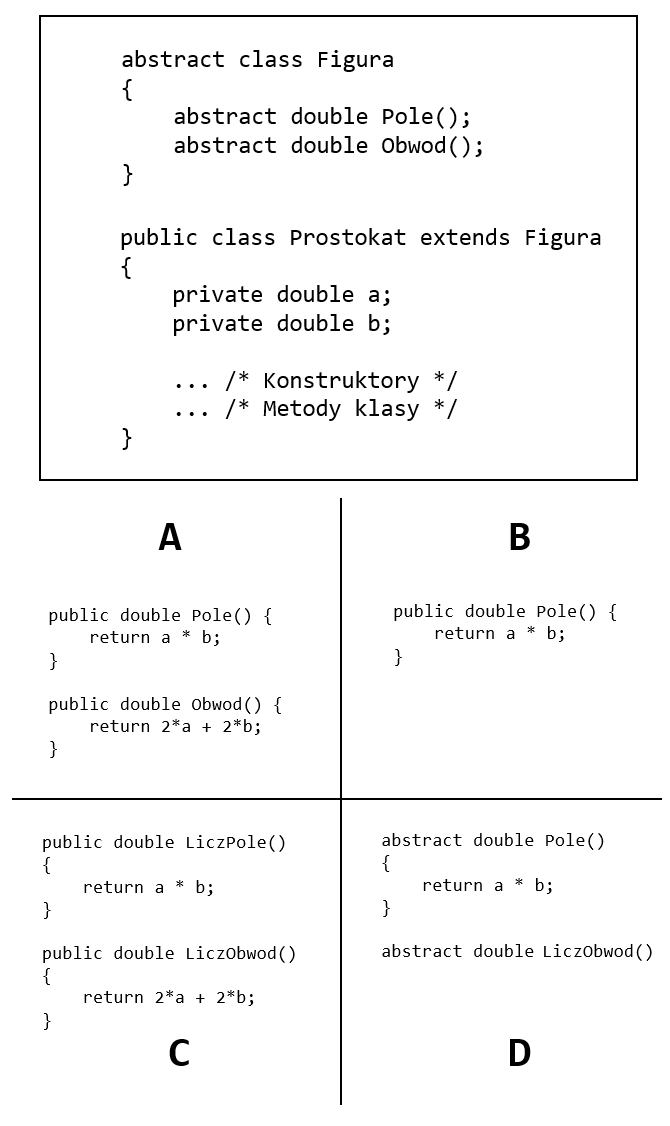

W zaprezentowanym kodzie stworzono abstrakcyjną klasę figura oraz klasę prostokąta, która dziedziczy po niej, zawierającą zdefiniowane pola i konstruktory. Wskaż minimalną wersję implementacji sekcji /* metody klasy */ dla klasy Prostokat:

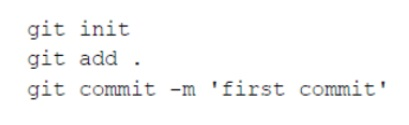

Polecenia wydane w kontekście repozytorium Git, przy założeniu, że folder projektu jest aktualnie wybrany, mają na celu

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Który z wymienionych etapów w procesie przetwarzania instrukcji przez procesor odbywa się jako pierwszy?

Jakie cechy powinien posiadać skuteczny negocjator?

Jakie zdarzenie jest wywoływane, gdy kliknięta zostaje myszą nieaktywna kontrolka lub okno?

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?

Jakie jest przeznaczenie komentarzy w kodzie źródłowym programu?

Liczba A4 w zapisie heksadecymalnym ma odpowiadający jej zapis binarny

Które z wymienionych stwierdzeń najcelniej opisuje proces uruchamiania aplikacji?

Który z faz cyklu życia projektu wiąże się z identyfikacją wymagań użytkownika?

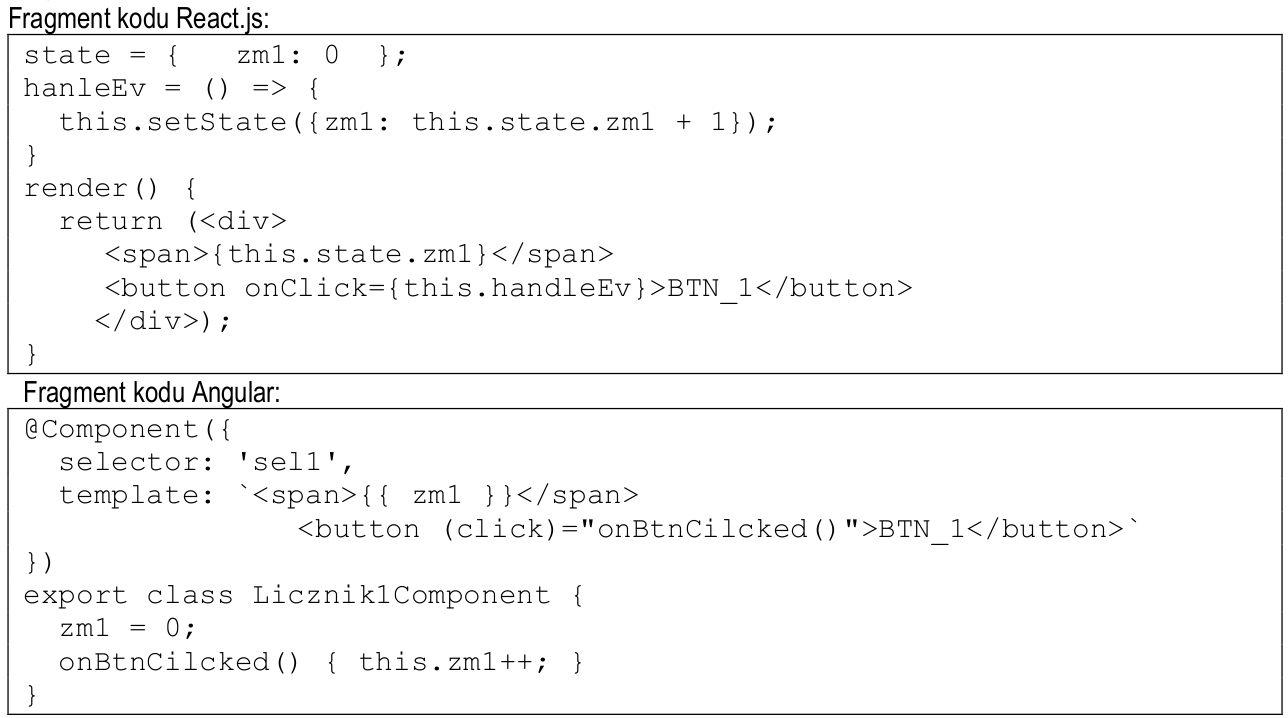

Kod w bibliotece React.js oraz w frameworku Angular, który został zaprezentowany, ma na celu wyświetlenie

Który z wymienionych frameworków jest charakterystyczny dla aplikacji komputerowych pisanych w C#?

W frameworkach do budowy aplikacji mobilnych lub desktopowych znajduje zastosowanie wzorzec MVVM, oznaczający Model-View-ViewModel. Te podejście do programowania oznacza, że

Teoria wyznaczania celów definiuje właściwie sformułowany cel jako SMART, od pierwszych liter słów: specyficzny, Mierzalny, Ambitny, Realny oraz Terminowy. Wskaź, który cel wymaga wysiłku i stanowi wyzwanie dla pracownika?

Który z wymienionych przykładów ilustruje projektowanie interfejsu zgodnego z zasadami user experience (UX)?