Pytanie 1

Pamięć oznaczona jako PC3200 nie jest kompatybilna z magistralą

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Pamięć oznaczona jako PC3200 nie jest kompatybilna z magistralą

Jak nazywa się proces dodawania do danych z warstwy aplikacji informacji powiązanych z protokołami funkcjonującymi na różnych poziomach modelu sieciowego?

Moduł Mini-GBiCSFP pełni funkcję

Technik serwisowy zrealizował w ramach zlecenia działania wymienione w zestawieniu. Całkowity koszt zlecenia obejmuje cenę usług wymienionych w zestawieniu oraz wynagrodzenie serwisanta, którego stawka godzinowa wynosi 60,00 zł netto. Oblicz całkowity koszt zlecenia brutto. Stawka VAT na usługi wynosi 23%

| LP | Czynność | Czas wykonania w minutach | Cena usługi netto w zł |

|---|---|---|---|

| 1. | Instalacja i konfiguracja programu | 35 | 20,00 |

| 2. | Wymiana płyty głównej | 80 | 50,00 |

| 3. | Wymiana karty graficznej | 30 | 25,00 |

| 4. | Tworzenie kopii zapasowej i archiwizacja danych | 65 | 45,00 |

| 5. | Konfiguracja rutera | 30 | 20,00 |

Jaki tryb funkcjonowania Access Pointa jest wykorzystywany do umożliwienia urządzeniom bezprzewodowym łączności z przewodową siecią LAN?

Aby odzyskać dane z dysku, który został sformatowany, warto użyć programu typu

Nierówne wydruki lub bladości w druku podczas korzystania z drukarki laserowej mogą sugerować

Jakie narzędzie jest używane do zakończenia skrętki wtykiem 8P8C?

W sieciach opartych na standardzie, jaką metodę dostępu do medium wykorzystuje CSMA/CA?

Najczęstszą przyczyną niskiej jakości wydruku z drukarki laserowej, która objawia się widocznym rozmazywaniem tonera, jest

Awaria klawiatury może być spowodowana przez uszkodzenie

W norma PN-EN 50174 brak jest wskazówek odnoszących się do

Karta dźwiękowa, która może odtworzyć plik w formacie MP3, powinna być zaopatrzona w układ

Standard zwany IEEE 802.11, używany w lokalnych sieciach komputerowych, określa typ sieci:

Który z poniższych programów nie służy do diagnozowania sieci komputerowej w celu wykrywania problemów?

Odmianą pamięci, która zapewnia tylko odczyt i może być usunięta przy użyciu światła ultrafioletowego, jest pamięć

Korzystając z polecenia taskmgr, użytkownik systemu Windows może

Czym wyróżniają się procesory CISC?

Jakie oprogramowanie nie jest przeznaczone do diagnozowania komponentów komputera?

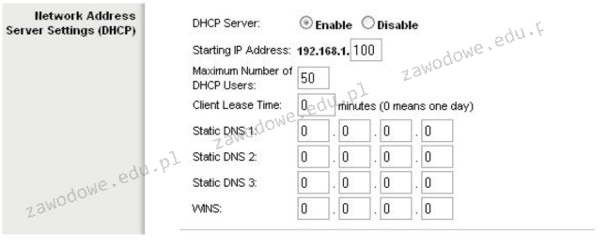

Na ilustracji widać panel ustawień bezprzewodowego punktu dostępu, który pozwala na

Jak nazywa się system, który pozwala na konwersję nazwy komputera na adres IP w danej sieci?

Aby zweryfikować połączenia kabla U/UTP Cat. 5e w systemie okablowania strukturalnego, jakiego urządzenia należy użyć?

Medium transmisyjne oznaczone symbolem S/FTP wskazuje na skrętkę

W jakiej warstwie modelu ISO/OSI wykorzystywane są adresy logiczne?

Aby utworzyć kolejną partycję w systemie Windows, można skorzystać z narzędzia

Jak należy postąpić z wiadomością e-mail od nieznanej osoby, która zawiera podejrzany załącznik?

Użytkownik systemu Windows napotyka komunikaty o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

Aby zamontować przedstawioną kartę graficzną, potrzebna jest płyta główna posiadająca złącze

Trudności w systemie operacyjnym Windows wynikające z konfliktów dotyczących zasobów sprzętowych, takich jak przydział pamięci, przerwań IRQ oraz kanałów DMA, najłatwiej zidentyfikować za pomocą narzędzia

W usłudze Active Directory, konfigurację składającą się z jednej lub więcej domen, które dzielą wspólny schemat i globalny wykaz, nazywamy

Po włączeniu komputera na ekranie wyświetlił się komunikat "Non-system disk or disk error. Replace and strike any key when ready". Możliwą przyczyną tego może być

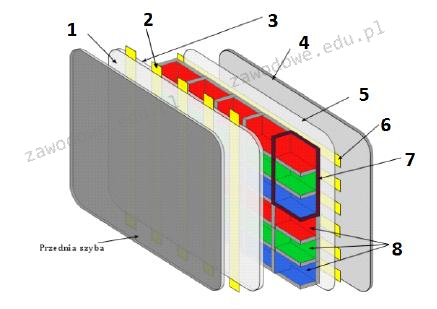

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego numer 6 zaznaczono

Karta sieciowa przedstawiona na ilustracji jest w stanie przesyłać dane z maksymalną szybkością

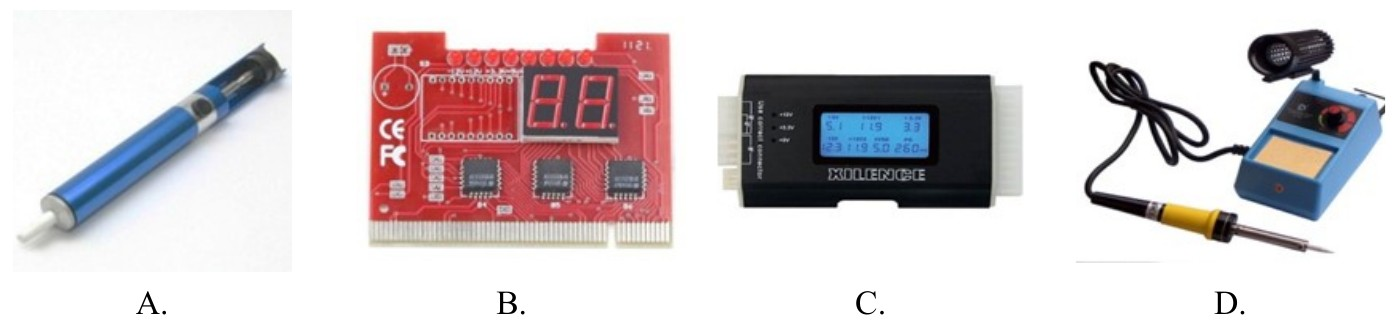

Jakie narzędzie powinno być użyte do zbadania wyników testu POST dla modułów na płycie głównej?

Uszkodzenie czego może być przyczyną awarii klawiatury?

Tusz żelowy wykorzystywany jest w drukarkach

Menedżer usług IIS (Internet Information Services) w systemie Windows stanowi graficzny interfejs do konfiguracji serwera

Jakie narzędzie służy do obserwacji zdarzeń w systemie Windows?

Jakie są przyczyny wyświetlenia na ekranie komputera komunikatu o wykryciu konfliktu adresów IP?

Jaki protokół stosują komputery, aby informować rutera o przynależności do konkretnej grupy multicastowej?