Pytanie 1

Jaki zestaw terminów określa interfejs użytkownika witryny internetowej?

Wynik: 0/40 punktów (0,0%)

Wymagane minimum: 20 punktów (50%)

Jaki zestaw terminów określa interfejs użytkownika witryny internetowej?

Aby utworzyć tabelę w systemie baz danych, należy użyć polecenia SQL

Brak odpowiedzi na to pytanie.

W SQL, który jest używany przez bazę danych MySQL w tabeli samochody, aby przypisać wartość 0 do kolumny przebieg, trzeba skorzystać z zapytania

Brak odpowiedzi na to pytanie.

Jakie jest oznaczenie typu stało-znakowego w SQL?

Brak odpowiedzi na to pytanie.

Co robi funkcja przedstawiona w kodzie JavaScript?

function tekst() {

var h = location.hostname;

document.getElementById("info").innerHTML = h;

}

Brak odpowiedzi na to pytanie.

Baza danych księgarni ma tabelę ksiazki z polami: id, idAutor, tytul, ileSprzedanych oraz tabelę autorzy z polami: id, imie, nazwisko. Jak utworzyć raport dotyczący sprzedanych książek, który zawiera tytuły oraz nazwiska autorów?

Brak odpowiedzi na to pytanie.

Jakiej właściwości CSS należy użyć, aby ustalić marginesy wewnętrzne dla danego elementu?

Brak odpowiedzi na to pytanie.

W CSS, aby ustalić różne formatowanie dla pierwszej litery w akapicie, trzeba użyć selektora

Brak odpowiedzi na to pytanie.

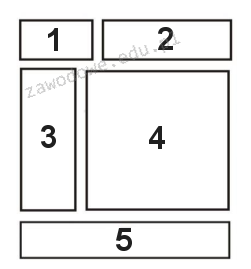

Na ilustracji przedstawiono schemat rozmieszczenia elementów na stronie WWW, gdzie zazwyczaj umieszcza się stopkę strony?

Brak odpowiedzi na to pytanie.

Instrukcja zapisana w SQL, przedstawiona poniżej, ilustruje kwerendę: ```UPDATE katalog SET katalog.cena = [cena]*1.1;```

Brak odpowiedzi na to pytanie.

Zapis w CSS `h2 {background-color: green;}` spowoduje, że kolor zielony będzie dotyczył

Brak odpowiedzi na to pytanie.

Jakie polecenie wydane z terminala systemu operacyjnego, które zawiera opcję --repair, pozwala na naprawę bazy danych?

Brak odpowiedzi na to pytanie.

Podczas przygotowywania grafiki na stronę internetową konieczne jest wycięcie jedynie określonego fragmentu. Jak nazywa się ta operacja?

Brak odpowiedzi na to pytanie.

W języku JavaScript, aby uzyskać element wykorzystując metodę getElementById, jaką właściwością można zmienić jego zawartość?

Brak odpowiedzi na to pytanie.

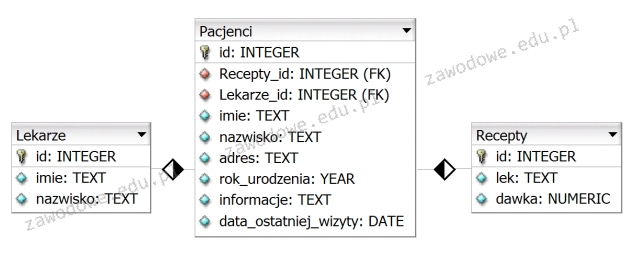

Zaproponowana baza danych składa się z trzech tabel oraz dwóch relacji. Żeby uzyskać listę wszystkich lekarzy przypisanych do danego pacjenta, konieczne jest porównanie kluczy

Brak odpowiedzi na to pytanie.

Jaki typ mechanizmu zapewnienia bezpieczeństwa podczas uruchamiania aplikacji jest zawarty w środowisku .NET Framework?

Brak odpowiedzi na to pytanie.

Jakie języki programowania funkcjonują po stronie serwera?

Brak odpowiedzi na to pytanie.

Jakim systemem do zarządzania wersjami oprogramowania jest

Brak odpowiedzi na to pytanie.

W języku SQL wydano polecenie ```CREATE USER 'anna'@'localhost' IDENTIFIED BY '54RTu8';```; jednak operacja ta zakończyła się niepowodzeniem z powodu błędu: #1396 - Operation CREATE USER failed for 'anna'@'localhost'. Możliwą przyczyną tego problemu bazy danych może być

Brak odpowiedzi na to pytanie.

Dana jest tablica n-elementowa o nazwie t[n] Zadaniem algorytmu zapisanego w postaci kroków jest wypisanie sumy

| K1: i = 0; wynik = 0; K2: Dopóki i < n wykonuj K3 .. K4 K3: wynik ← wynik + t[i] K4: i ← i + 2 K5: wypisz wynik |

Brak odpowiedzi na to pytanie.

Zgodnie z zasadami ACID, odnoszącymi się do przeprowadzania transakcji, wymóg trwałości (ang. durability) wskazuje, że

Brak odpowiedzi na to pytanie.

Fragment kodu HTML z JavaScript spowoduje, że po kliknięciu przycisku

| <img src="obraz1.png"> <img src="obraz2.png" id="id1"> <button onclick="document.getElementById('id1').style.display='none'">Przycisk</button> |

Brak odpowiedzi na to pytanie.

W CSS należy ustawić tło dokumentu na obraz rys.png, który powinien się powtarzać tylko w poziomie. Którą definicję trzeba przypisać selektorowi body?

Brak odpowiedzi na to pytanie.

W języku PHP uzyskano wyniki kwerend z bazy danych przy użyciu polecenia mysql_query. Aby wydobyć z otrzymanej kwerendy pojedynczy wiersz danych, konieczne jest użycie polecenia

Brak odpowiedzi na to pytanie.

Czy automatyczna weryfikacja właściciela witryny korzystającej z protokołu HTTPS jest możliwa dzięki

Brak odpowiedzi na to pytanie.

Która z poniższych funkcji w języku PHP zamienia słowo "kota" na "mysz" w ciągu "ala ma kota"?

Brak odpowiedzi na to pytanie.

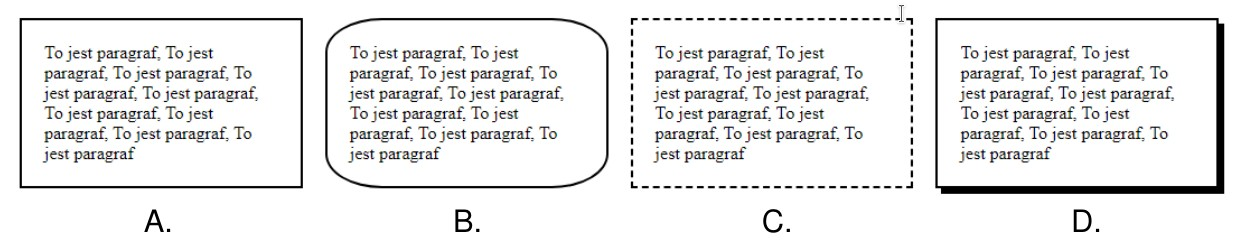

Do którego akapitu przypisano podaną właściwość stylu CSS?

Brak odpowiedzi na to pytanie.

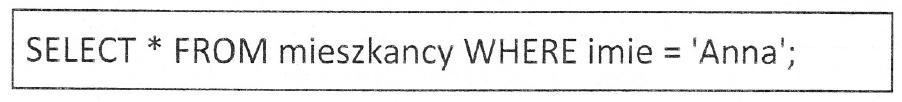

W zapytaniu SQL, umieszczonym w ramce, symbol gwiazdki wskazuje, że w wyniku tego zapytania

Brak odpowiedzi na to pytanie.

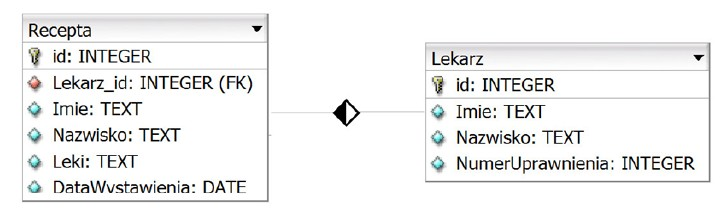

W tabeli Recepta, kolumny Imie i Nazwisko odnoszą się do pacjenta, na którego wystawiona jest recepta. Jaką kwerendę należy wykorzystać, aby dla każdej recepty uzyskać datę jej wystawienia oraz imię i nazwisko lekarza, który ją wystawił?

Brak odpowiedzi na to pytanie.

W tabeli zwierzeta znajdują się kolumny nazwa, gatunek, gromada, cechy, dlugosc_zycia. Aby uzyskać listę nazw zwierząt, które dożywają przynajmniej 20 lat oraz są ssakami, jakie zapytanie należy wykonać?

Brak odpowiedzi na to pytanie.

Jakie uprawnienia są wymagane do tworzenia i przywracania kopii zapasowej bazy danych Microsoft SQL Server 2005 Express?

Brak odpowiedzi na to pytanie.

Aby stworzyć poprawną kopię zapasową bazy danych, która będzie mogła zostać później przywrócona, należy najpierw sprawdzić

Brak odpowiedzi na to pytanie.

Jakie działania należy podjąć, aby stworzyć stronę internetową dostosowaną do potrzeb osób z niepełnosprawnościami, zgodnie z wytycznymi WCAG 2.x?

Brak odpowiedzi na to pytanie.

oraz stosowanie etykiet w formularzach, np.. Praktyki te są zgodne z zasadą percepcji z WCAG, która mówi, że wszystkie informacje i komponenty interaktywne muszą być dostępne dla użytkowników.

oraz stosowanie etykiet w formularzach, np.. Praktyki te są zgodne z zasadą percepcji z WCAG, która mówi, że wszystkie informacje i komponenty interaktywne muszą być dostępne dla użytkowników.Aplikacja o nazwie FileZilla umożliwia

Brak odpowiedzi na to pytanie.

Polecenie MySQL pokazane poniżej spowoduje, że użytkownikowi tkowal zostanie

| REVOKE DELETE, UPDATE ON pracownicy FROM 'tkowal'@'localhost' |

Brak odpowiedzi na to pytanie.

Które z poniższych zapytań SQL zwróci wszystkie kolumny z tabeli 'produkty'?

Brak odpowiedzi na to pytanie.

Po wykonaniu poniższego fragmentu kodu w języku C/C++, zmiennej o nazwie zmienna2 przypisany zostanie ```int zmienna1 = 158; int *zmienna2 = &zmienna1;```

Brak odpowiedzi na to pytanie.

Aby odzyskać bazę danych z kopii zapasowej na serwerze MSSQL, należy użyć polecenia

Brak odpowiedzi na to pytanie.

Kolor zdefiniowany kodem RGB o wartości rgb(128, 16, 8) w formacie szesnastkowym przyjmuje wartość

Brak odpowiedzi na to pytanie.

Skrypt strony internetowej stworzony w PHP

Brak odpowiedzi na to pytanie.