Pytanie 1

Aby uzyskać więcej wolnego miejsca na dysku bez tracenia danych, co należy zrobić?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Aby uzyskać więcej wolnego miejsca na dysku bez tracenia danych, co należy zrobić?

Okablowanie strukturalne klasyfikuje się jako część infrastruktury

Pamięć, która nie traci danych, może być elektrycznie kasowana i programowana, znana jest pod skrótem

Podczas konserwacji i czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony indywidualnej

Jak określana jest transmisja w obie strony w sieci Ethernet?

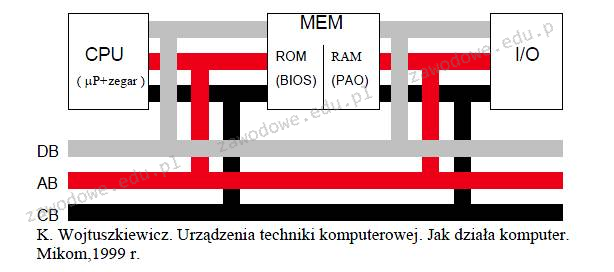

Brak danych dotyczących parzystości liczby lub znaku rezultatu operacji w ALU może sugerować usterki w funkcjonowaniu

Jaki protokół jest stosowany przez WWW?

Na podstawie oznaczenia pamięci DDR3 PC3-16000 można określić, że ta pamięć

Jakie ustawienie należy wprowadzić przy konfiguracji serwera DHCP?

W tabeli przedstawiono dane katalogowe procesora AMD Athlon 1333 Model 4 Thunderbird. Jaka jest częstotliwość przesyłania danych między rejestrami?

| General information | |

|---|---|

| Type | CPU / Microprocessor |

| Market segment | Desktop |

| Family | AMD Athlon |

| CPU part number | A1333AMS3C |

| Stepping codes | AYHJA AYHJAR |

| Frequency (MHz) | 1333 |

| Bus speed (MHz) | 266 |

| Clock multiplier | 10 |

| Gniazdo | Socket A (Socket 462) |

| Notes on AMD A1333AMS3C | |

| ○ Actual bus frequency is 133 MHz. Because the processor uses Double Data Rate bus the effective bus speed is 266 MHz. | |

Jakie zadanie pełni router?

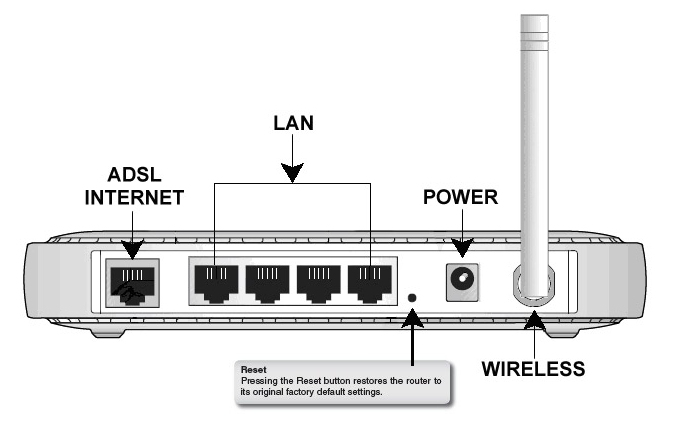

Które z urządzeń sieciowych jest przedstawione na grafice?

Element na karcie graficznej, który ma za zadanie przekształcenie cyfrowego sygnału wytwarzanego przez kartę na analogowy sygnał, zdolny do wyświetlenia na monitorze to

Które systemy operacyjne są atakowane przez wirusa MS Blaster?

Jakie z podanych urządzeń stanowi część jednostki centralnej?

Wykonując w konsoli systemu Windows Server komendę convert, co można zrealizować?

Pierwszą usługą, która jest instalowana na serwerze, to usługa domenowa w Active Directory. W trakcie instalacji kreator automatycznie poprosi o zainstalowanie usługi serwera.

Jakie urządzenie powinno się wykorzystać, aby rozszerzyć zasięg sieci bezprzewodowej w obiekcie?

Jakie polecenie w systemie Linux jest potrzebne do stworzenia archiwum danych?

Jakie funkcje realizuje system informatyczny?Kursy informatyczne

Aby wymienić uszkodzony moduł pamięci RAM, najpierw trzeba

Które stwierdzenie opisuje profil tymczasowy użytkownika?

Złącze SC stanowi standard w cablach

Urządzeniem, które chroni przed różnorodnymi atakami sieciowymi oraz może wykonywać dodatkowe zadania, takie jak szyfrowanie przesyłanych informacji lub automatyczne informowanie administratora o próbie włamania, jest

Jaki sprzęt powinno się wybrać do pomiarów schematu okablowania strukturalnego sieci lokalnej?

Która z licencji pozwala każdemu użytkownikowi na wykorzystywanie programu bez ograniczeń związanych z prawami autorskimi?

Który z komponentów komputera, gdy zasilanie jest wyłączone, zachowuje program inicjujący uruchamianie systemu operacyjnego?

Ustawienia przedstawione na diagramie dotyczą

Liczba heksadecymalna 1E2F(16) w systemie oktalnym jest przedstawiana jako

Którego wbudowanego narzędzia w systemie Windows 8 Pro można użyć do szyfrowania danych?

Jakie elementy wchodzą w skład dokumentacji powykonawczej?

Urządzenie sieciowe działające w trzeciej warstwie modelu ISO/OSI, obsługujące adresy IP, to

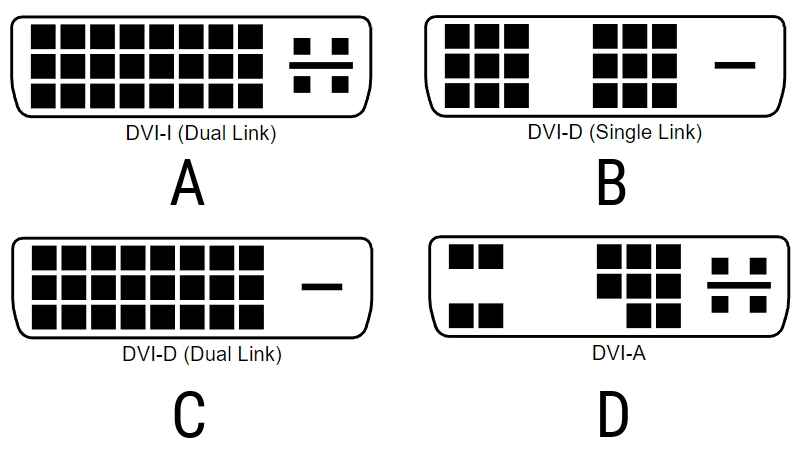

Który standard złącza DVI pozwala na przesyłanie jedynie sygnału analogowego?

Nierówne wydruki lub bladości w druku podczas korzystania z drukarki laserowej mogą sugerować

Przycisk znajdujący się na obudowie rutera, którego charakterystyka została podana w ramce, służy do

Jak nazywa się zestaw usług internetowych dla systemów operacyjnych Microsoft Windows, który pozwala na działanie jako serwer FTP i serwer WWW?

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?

Który zakres adresów pozwala na komunikację multicast w sieciach z użyciem adresacji IPv6?

Aby zweryfikować połączenia kabla U/UTP Cat. 5e w systemie okablowania strukturalnego, jakiego urządzenia należy użyć?

Jednym z rezultatów realizacji podanego polecenia jest

| sudo passwd -n 1 -x 5 test |