Pytanie 1

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

Jakie działania można podjąć, aby uniknąć pogorszenia wzroku podczas korzystania z komputera?

Działania przedstawione w filmie korzystają z narzędzia

Która zasada zwiększa bezpieczeństwo w sieci?

Jaką rolę odgrywa pamięć operacyjna (RAM) w komputerowym systemie?

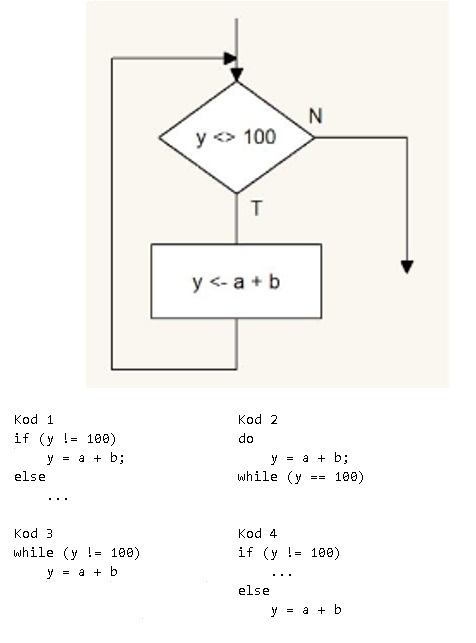

Który z poniższych kodów realizuje przedstawiony fragment algorytmu?

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

Pierwszym krokiem w procesie tworzenia aplikacji jest

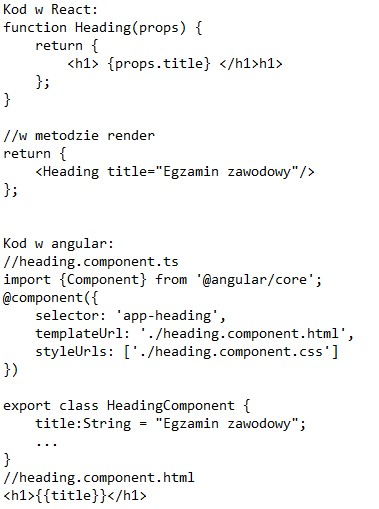

Jakie będzie działanie przedstawionych dwóch równoważnych fragmentów kodu źródłowego?

Jakie z następujących skutków może wystąpić w przypadku naruszenia prawa autorskiego?

Celem zastosowania wzorca Obserwator w tworzeniu aplikacji WEB jest

Jakie jest oznaczenie normy międzynarodowej?

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE w odniesieniu do aplikacji mobilnych?

Jednym z rodzajów testów funkcjonalnych, które można przeprowadzić na aplikacji webowej, jest ocena

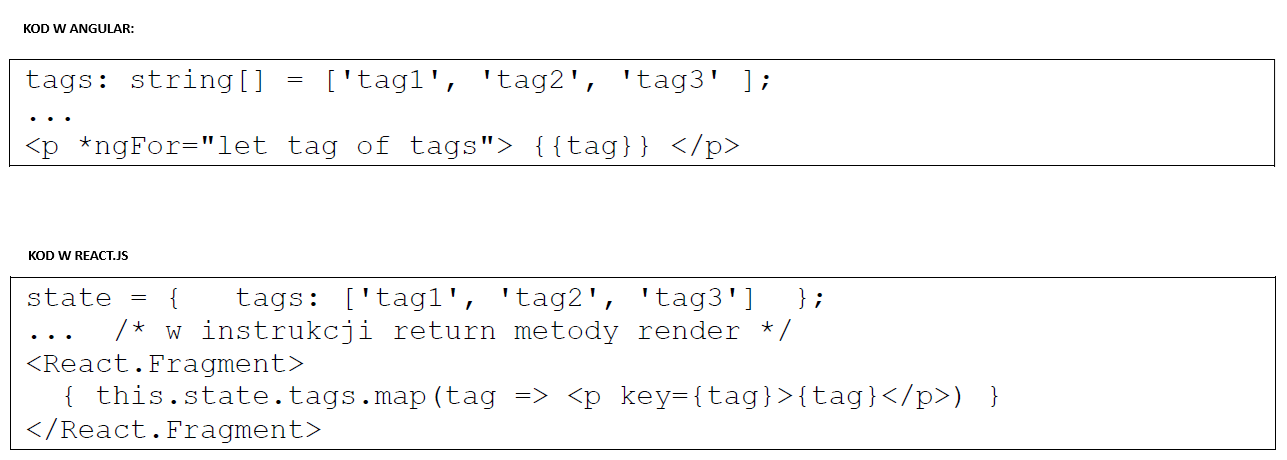

Jakie elementy zostaną wyświetlone w przeglądarce po wykonaniu kodu źródłowego stworzonego za pomocą dwóch funkcjonalnie równoważnych fragmentów?

Jakiego kwalifikatora powinno się użyć dla metody, aby umożliwić do niej dostęp jedynie z wnętrza tej klasy oraz klas dziedziczących, a także, by metoda ta nie była dostępna w żadnej funkcji?

Jakie są różnice między typem łańcuchowym a typem znakowym?

Jakie ma znaczenie operator "==" w języku C++?

Narzędzie przeznaczone do rozwijania aplikacji w systemie WPf (ang. Windows Presentation Foundation) to

Użycie modyfikatora abstract w definicji metody w klasie wskazuje, że

Cytat przedstawia charakterystykę metodyki RAD. Pełne znaczenie tego skrótu można przetłumaczyć na język polski jako:

Jaki modyfikator dostępu umożliwia dostęp do pól klasy tylko za pomocą jej metod?

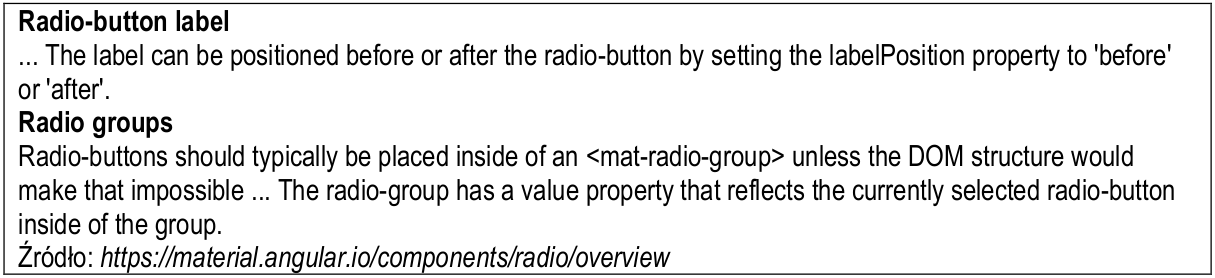

Która z właściwości przycisków typu Radio-button opisanych w przedstawionym fragmencie dokumentacji jest poprawna?

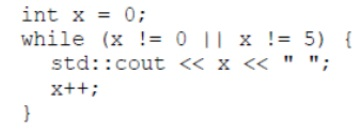

W zaprezentowanym fragmencie kodu występuje błąd logiczny. Na czym on polega?

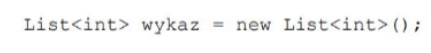

W języku C# szablon List zapewnia funkcjonalność listy. Z tworzenia obiektu typu List wynika, że jego składnikami są

Programista umieścił poniższą linię kodu w pliku HTML, aby

| <script src="jquery-3.5.1.min.js"></script> |

Jaką właściwość ma sieć synchroniczna?

Teoria wyznaczania celów definiuje właściwie sformułowany cel jako SMART, od pierwszych liter słów: specyficzny, Mierzalny, Ambitny, Realny oraz Terminowy. Wskaź, który cel wymaga wysiłku i stanowi wyzwanie dla pracownika?

Testy mające na celu identyfikację błędów w interfejsach między modułami bądź systemami nazywane są testami

Który z wymienionych poniżej typów danych stanowi przykład typu stałoprzecinkowego?

Jakie wartości może przyjąć zmienna typu boolean?

Który z algorytmów ma złożoność O(n2)?

Jakie jest oznaczenie komentarza wieloliniowego w języku Java?

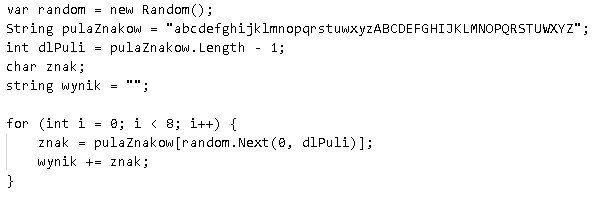

Zademonstrowana pętla wykorzystuje obiekt random do

Jakie są kluczowe różnice pomiędzy strukturą (struct) a unią (union) w języku C?

Jakie są cechy testów interfejsu?

Który z wymienionych typów kolekcji pozwala na dostęp do ostatnio dodanego elementu w pierwszej kolejności?

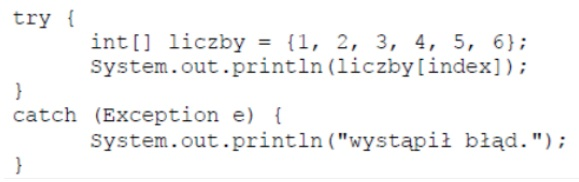

W przypadku przedstawionego fragmentu kodu Java, wyjątek zostanie zgłoszony, gdy wartość zmiennej index wyniesie:

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE?

W zestawieniu przedstawiono doświadczenie zawodowe członków zespołu IT. Osobą odpowiedzialną za stworzenie aplikacji front-end powinna być: