Pytanie 1

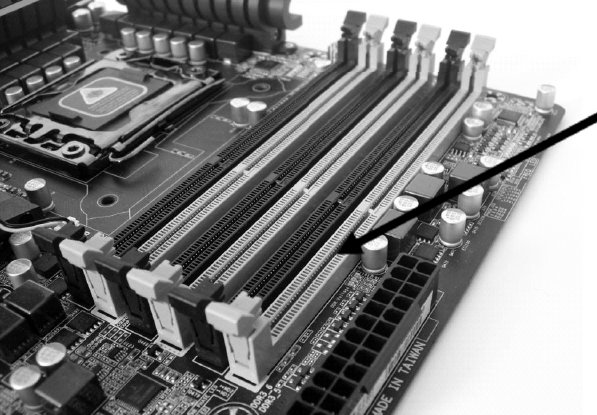

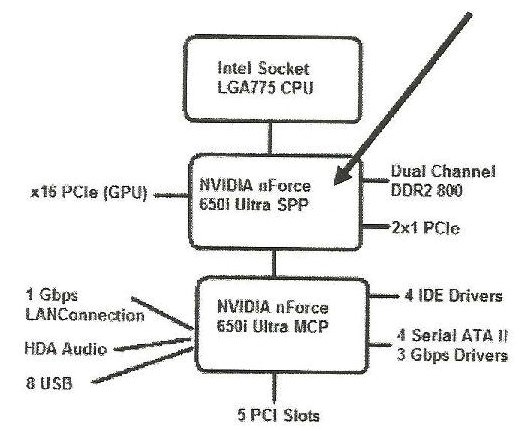

Jaki typ pamięci powinien być umieszczony na płycie głównej komputera w miejscu, które wskazuje strzałka?

Wynik: 12/40 punktów (30,0%)

Wymagane minimum: 20 punktów (50%)

Jaki typ pamięci powinien być umieszczony na płycie głównej komputera w miejscu, które wskazuje strzałka?

Narzędzia do dostosowywania oraz Unity Tweak Tool to aplikacje w systemie Linux przeznaczone do

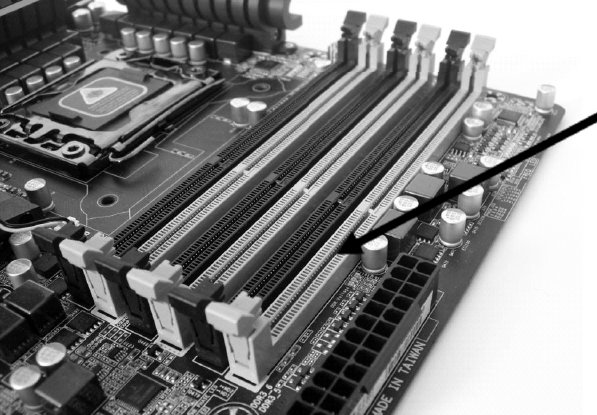

Które z poniższych poleceń systemu Windows generuje wynik przedstawiony na rysunku?

Aby podłączyć drukarkę igłową o wskazanych parametrach do komputera, należy umieścić kabel dołączony do drukarki w porcie

Aby zrealizować usługę zdalnego uruchamiania systemów operacyjnych na komputerach stacjonarnych, należy w Windows Server zainstalować rolę

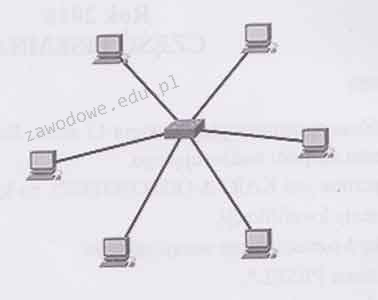

Schemat ilustruje fizyczną strukturę

Wartość liczby 1100112 zapisanej w systemie dziesiętnym wynosi

Do czego służy nóż uderzeniowy?

Włączenie systemu Windows w trybie diagnostycznym umożliwia

Do jakiego portu należy podłączyć kabel sieciowy zewnętrzny, aby uzyskać pośredni dostęp do sieci Internet?

Thunderbolt stanowi interfejs

Brak zabezpieczeń przed utratą danych w wyniku fizycznej awarii jednego z dysków to właściwość

Dezaktywacja automatycznych aktualizacji systemu Windows skutkuje

W zestawieniu przedstawiono istotne parametry techniczne dwóch typów interfejsów. Z powyższego wynika, że SATA w porównaniu do ATA charakteryzuje się

| Table Comparison of parallel ATA and SATA | ||

|---|---|---|

| Parallel ATA | SATA 1.5 Gb/s | |

| Bandwidth | 133 MB/s | 150 MB/s |

| Volts | 5V | 250 mV |

| Number of pins | 40 | 7 |

| Cable length | 18 in. (45.7 cm) | 39 in. (1 m) |

Dane z twardego dysku HDD, którego sterownik silnika SM jest uszkodzony, można odzyskać

W systemie Windows 7 narzędzie linii poleceń Cipher.exe jest wykorzystywane do

Wykorzystane kasety od drukarek powinny być

Jaką rolę pełni komponent wskazany strzałką na schemacie chipsetu płyty głównej?

Jaką maksymalną prędkość transferu danych pozwala osiągnąć interfejs USB 3.0?

Który typ rekordu w bazie DNS (Domain Name System) umożliwia ustalenie aliasu dla rekordu A?

Który z protokołów służy do weryfikacji poprawności połączenia pomiędzy dwoma hostami?

Niskopoziomowe formatowanie dysku IDE HDD polega na

Cechą charakterystyczną transmisji w interfejsie równoległym synchronicznym jest to, że

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Proces zapisywania kluczy rejestru do pliku określamy jako

Wskaż urządzenie, które powinno być użyte do połączenia dwóch komputerów z siecią Internet poprzez lokalną sieć Ethernet, gdy dysponujemy jedynie jednym adresem IP

Awaria drukarki igłowej może być spowodowana uszkodzeniem

Urządzenie ADSL wykorzystuje się do nawiązania połączenia

Jakie urządzenie wskazujące działa w reakcji na zmiany pojemności elektrycznej?

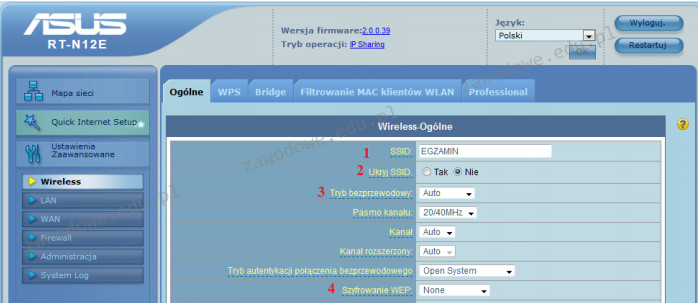

Aby zatuszować identyfikator sieci bezprzewodowej, należy zmodyfikować jego ustawienia w ruterze w polu oznaczonym numerem

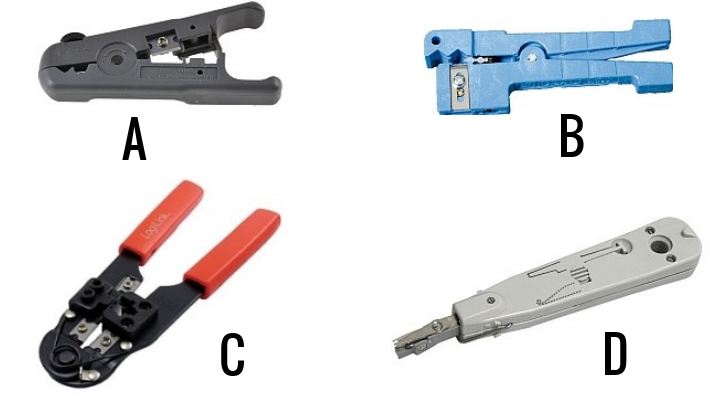

Jakie narzędzie wykorzystuje się do przytwierdzania kabla w module Keystone?

Według normy JEDEC, napięcie zasilające dla modułów pamięci RAM DDR3L wynosi

W systemie Linux plik messages zawiera

Aby sygnały pochodzące z dwóch routerów w sieci WiFi pracującej w standardzie 802.11g nie wpływały na siebie nawzajem, należy skonfigurować kanały o numerach

Aby poprawić bezpieczeństwo prywatnych danych sesji na stronie internetowej, zaleca się dezaktywację w ustawieniach przeglądarki

Jakie polecenie w systemie Linux umożliwia wyświetlenie listy zawartości katalogu?

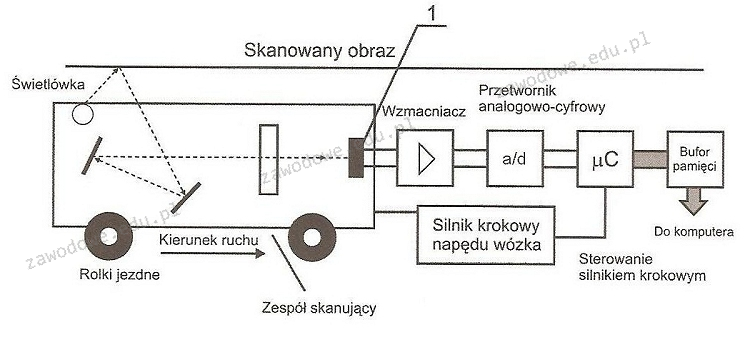

Na diagramie działania skanera, element oznaczony numerem 1 odpowiada za

Jaki rodzaj routingu jest najbardziej odpowiedni w dużych, szybko zmieniających się sieciach?

Wykonanie polecenia net use z:\\192.168.20.2\data /delete, spowoduje

Zwiększenie zarówno wydajności operacji (zapis/odczyt), jak i bezpieczeństwa przechowywania danych jest możliwe dzięki zastosowaniu macierzy dyskowej