Pytanie 1

Czym jest MFT w systemie plików NTFS?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Czym jest MFT w systemie plików NTFS?

Korzystając z polecenia systemowego ipconfig, można skonfigurować

Ustanowienie połączenia pomiędzy dwoma oddalonymi hostami za pomocą publicznej sieci, takiej jak Internet, w sposób, że węzły tej sieci nie wpływają na przesyłane pakiety, to

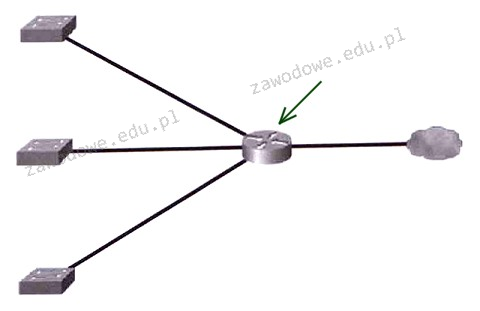

Jaki symbol urządzenia jest pokazany przez strzałkę na rysunku?

Możliwą przyczyną usterki drukarki igłowej może być awaria

Jakie urządzenie jest używane do pomiaru wartości rezystancji?

Jakim sposobem zapisuje się dane na nośnikach BD-R?

Jakie polecenie powinno być użyte do obserwacji lokalnych połączeń?

Aby umożliwić wymianę informacji pomiędzy sieciami VLAN, wykorzystuje się

W kontekście adresacji IPv6, użycie podwójnego dwukropka służy do

W systemie Windows odpowiednikiem macierzy RAID 1 jest wolumin o nazwie

Jaką maskę trzeba zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

Jakiego protokołu używa się do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

Rodzina adapterów stworzonych w technologii Powerline, pozwalająca na wykorzystanie przewodów elektrycznych w obrębie jednego domu lub mieszkania do przesyłania sygnałów sieciowych, nosi nazwę:

Jaką liczbę adresów IP należy wykorzystać, aby 4 komputery podłączone do switcha mogły się swobodnie komunikować?

Urządzenie przedstawione na rysunku

Który z protokołów zapewnia bezpieczne połączenie między klientem a witryną internetową banku, zachowując prywatność użytkownika?

NAT64 (Network Address Translation 64) to proces, który dokonuje mapowania adresów

Która z licencji na oprogramowanie łączy je na stałe z nabytym komputerem i nie umożliwia transferu praw do korzystania z programu na inny komputer?

Zaprezentowany tylny panel płyty głównej zawiera następujące interfejsy:

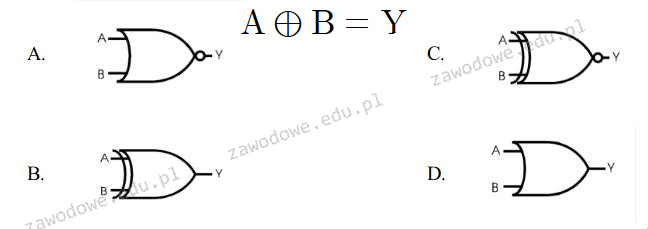

Jaką bramkę logiczną reprezentuje to wyrażenie?

Jaką konfigurację sieciową może posiadać komputer, który należy do tej samej sieci LAN co komputer z adresem 192.168.1.10/24?

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla przesyłania VoIP?

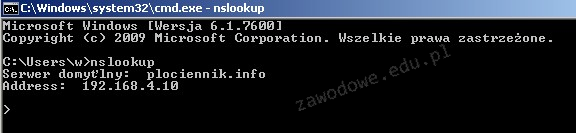

W terminalu systemu operacyjnego wydano komendę nslookup. Jakie dane zostały uzyskane?

Jakie jest odpowiadające adresowi 194.136.20.35 w systemie dziesiętnym przedstawienie w systemie binarnym?

W drukarce laserowej do trwałego utrwalania druku na papierze wykorzystuje się

Jakim systemem operacyjnym jest system czasu rzeczywistego?

Aby zmienić port drukarki zainstalowanej w systemie Windows, która funkcja powinna zostać użyta?

Menedżer urządzeń w systemie Windows umożliwia identyfikację

Jaki rodzaj portu może być wykorzystany do podłączenia zewnętrznego dysku do laptopa?

Jak zapisuje się liczbę siedem w systemie ósemkowym?

Jakie zastosowanie ma oprogramowanie Microsoft Hyper-V?

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pośrednictwem serwera drukarskiego w systemie operacyjnym Windows Server. Przysługuje im jedynie uprawnienie 'Zarządzanie dokumentami'. Co należy uczynić, aby rozwiązać przedstawiony problem?

Jakie urządzenie sieciowe zostało pokazane na ilustracji?

Który z systemów operacyjnych przeznaczonych do pracy w sieci jest dostępny na podstawie licencji GNU?

W bezprzewodowej sieci firmowej aktywowano usługę, która zajmuje się tłumaczeniem nazw mnemonicznych. Co to za usługa?

Administrator powinien podzielić adres 10.0.0.0/16 na 4 jednorodne podsieci zawierające równą liczbę hostów. Jaką maskę będą miały te podsieci?

Funkcja systemu Windows Server, umożliwiająca zdalną instalację systemów operacyjnych na komputerach kontrolowanych przez serwer, to

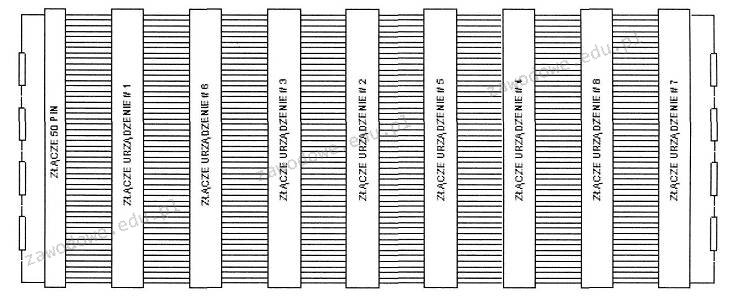

Za pomocą taśmy 60-pinowej pokazanej na ilustracji łączy się z płytą główną komputera

Podczas wyboru zasilacza do komputera kluczowe znaczenie